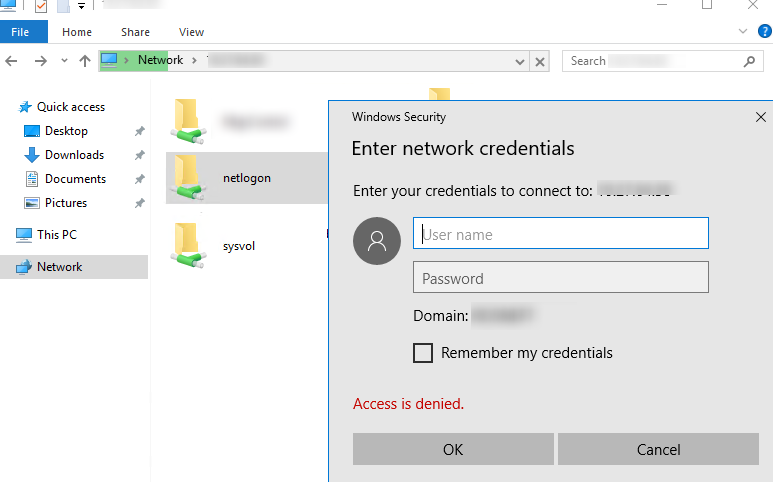

Заметил некоторые странности при доступе к каталогам SYSVOL и NETLOGON в домене из Windows 10 / Windows Server 2016. При доступе к контроллеру домена с клиента по UNC пути

\\<domain.ru>\SYSVOL

или по IP адресу контроллера домена

\\192.168.1.10\Netlogon

появляется ошибка “Отказано в доступе” (Access is denied) с запросом ввода учетной записи и пароля. При указании учетной записи доменного пользователя или даже администратора домена, каталоги все равно не открываются.

При этом тот же самый каталог Sysvol/Netlogon открывается нормально (без запроса пароля), если указать имя контроллера домена:

\\dc1.domain.ru\sysvol

или просто

\\dc1\sysvol

.

Кроме того, на проблемных компьютерах с Windows 10 могут наблюдаться проблемы с применением групповых политик. В журнале можно найти ошибки с EventID 1058:

The processing of Group Policy failed. Windows attempted to read the file \\domain.ru\sysvol\domain.ru\Policies\{GPO GUID}\gpt.ini from a domain controller and was not successful. Group Policy settings may not be applied until this event is resolved.

Все это связано с новыми настройками безопасности, которые предназначены для защиты доменных компьютеров от запуска кода (логон скриптов, исполняемых файлов) и получения конфигурационных файлов политик из недоверенных источников — UNC hardening. Настройки безопасности Windows 10 / Windows Server 2016 требуют, чтобы для доступа к UNC каталогам с усиленной защитой (SYSVOL и NETLOGON) использовались следующие уровни безопасности:

- Mutual Authentication — взаимная аутентификация клиента и сервера. Для аутентификации используется Kerberos (NTLM не поддерживается). Именно поэтому вы не можете подключиться к каталогам SYSVOL и NETLOGON на контроллере домена по IP адресу. По-умолчанию

RequireMutualAuthentication=1. - Integrity – проверка подписи SMB. Позволяет убедиться, что данные в SMB сесии не модифицированы при передаче. Подпись SMB поддерживается только в версии SMB 2.0 и выше (SMB 1 не поддерживает SMB подписи для сессии). По-умолчанию

RequireIntegrity=1. - Privacy – шифрование данных в SMB сессии. Поддерживается начиная с SMB 3.0 (Windows 8 / Windows Server 2012 и выше). По-умолчанию RequirePrivacy=0.Если у вас в домене остались компьютеры и контроллеры домены со старыми версиями Windows (Windows 7 / Windows Server 2008 R2 и ниже), вы не должны использовать опцию

RequirePrivacy=1. Иначе старые клиенты не смогут подключиться к сетевым каталогам на контроллерах домена.

Изначально эти изменения были внесены в Windows 10 еще в 2015 году в рамках бюллетеней безопасности MS15-011 и MS15-014. В результате был изменен алгоритм работы Multiple UNC Provider (MUP), который теперь использует особые правила для доступа к критичным каталогам на контроллерах домена \\*\SYSVOL и \\*\NETLOGON.

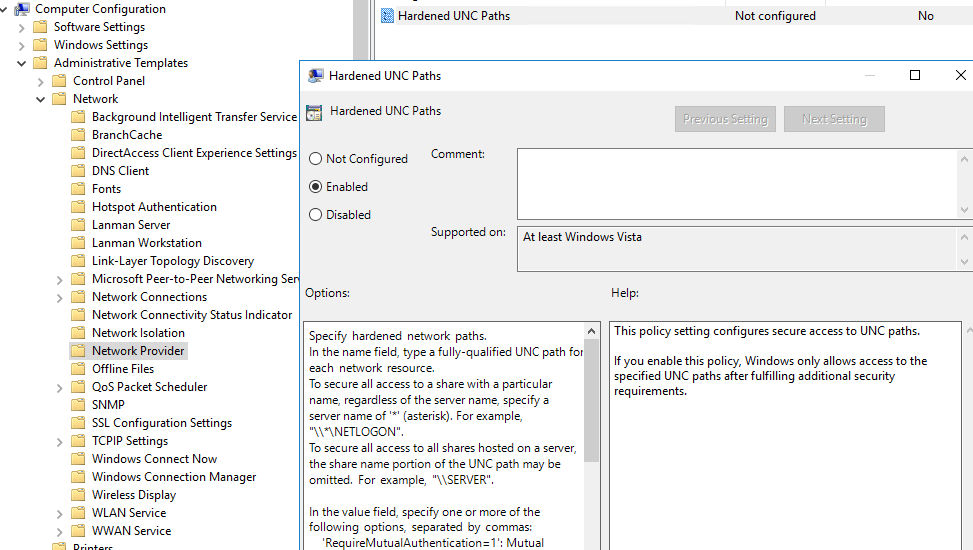

Изменить настройки UNC hardening в Windows 10 для доступа к SYSVOL и NETLOGON можно через групповые политики. Вы можете использовать различные настройки безопасности для доступа к разным UNC-путям с помощью политики Hardened UNC Paths (UNC пути с усиленной защитой).

- Откройте редактор локальной политики безопасности gpedit.msc;

- Перейдите в раздел политик Computer Configuration -> Administrative Templates -> Network -> Network Provider;

- Включите политику Hardened UNC Paths;

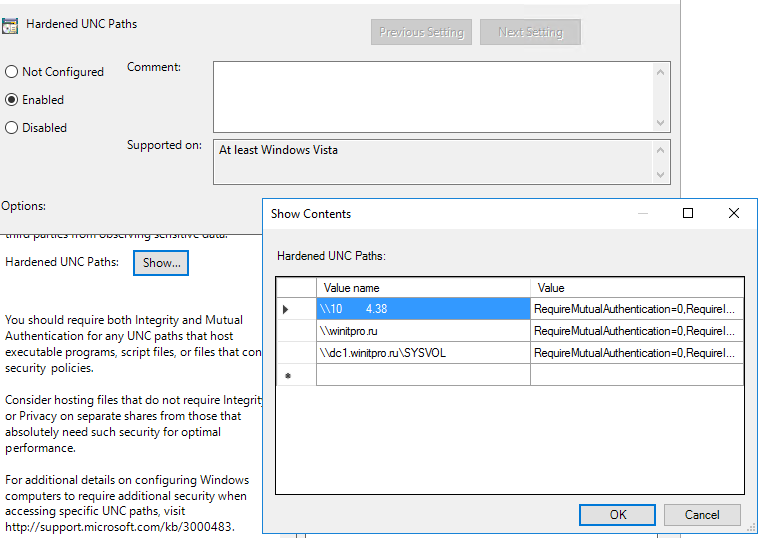

- Нажмите на кнопку Show и создайте записи для UNC путей к каталогам Netlogon и Sysvol. Для полного отключения UNC hardering для определенных каталогов (не рекомендуется!!), укажите значение

RequireMutualAuthentication=0,RequireIntegrity=0,RequirePrivacy=0Можно использовать следующие форматы для UNC путей:- \\DC_IP

- \\domain.ru

- \\DCName

Или можно разрешить доступ к каталогам Sysvol и Netlogon независимо от UNC пути:

- \\*\SYSVOL

- \\*\NETLOGON

Нужно указать все необходимые вам имена доменов (контроллеров домена) или IP адреса.

Microsoft рекомендует использовать следующие настройки для безопасного доступа к критичным UNC каталогам:- \\*\NETLOGON

RequireMutualAuthentication=1, RequireIntegrity=1 - \\*\SYSVOL

RequireMutualAuthentication=1, RequireIntegrity=1

Осталось обновить политики на компьютере с помощью команды

gpupdate /force

и проверить, что у вас появился доступ к каталогам Sysvol и Netlogon.

Вы можете настроить эти параметры с помощью централизованной доменной политики. Или с помочью следующих команд на клиентах. (Эти команды отключат Kerberos аутентификацию при доступе к указанным каталогам на DC. Будет использоваться NTLM, в результате вы сможете открыть защищённые каталоги на DC по IP адресу):

reg add HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\NetworkProvider\HardenedPaths /v "\\*\SYSVOL" /d "RequireMutualAuthentication=0" /t REG_SZ /f

reg add HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\NetworkProvider\HardenedPaths /v "\\*\NETLOGON" /d "RequireMutualAuthentication=0" /t REG_SZ /f

- у вас старая версия административных шаблонов на контроллере домена (DC со старой Windows Server 2008 R2/ Windows Server 2012), в которых отсутствует параметр политик Hardened UNC Paths;

- из-за недоступности каталога Sysvol клиенты не могут получить доменные политики, и вы не можете распространить эти настройки реестра.

Ниже в абзаце. Скорее речь о параметре RequirePrivacy=1. Верно?

«Если у вас в домене остались компьютеры и контроллеры домены со старыми версиями Windows (Windows 7 / Windows Server 2008 R2 и ниже), вы не должны использовать опцию RequirePrivacy=0. Иначе старые клиенты не смогут подключиться к сетевым каталогам на контроллерах домена.»

Верно, спасибо за внимательность!

Всё-таки вопрос: на Windows 10 возможен доступ к каталогам по ip при рекомендуемом значении RequireMutualAuthentication=1?

В теории наверно можно настроить NTLM для поддерки mutual authentication с помощью SSPI провайдера NTLMSSP. Но там дебри еще те 🙂

Так а по имени почему не подключается?