Введение

Платы HP iLO, которые поставляются вместе с серверами HP, являются отличной альтернативой классическим KVM. Они предоставляют возможность устранения неисправностей через удаленную консоль прямо через обычный Web- браузер, в котором нужно указать ip адрес платы iLO. Каждая iLO имеет собственные учетные записи и пароли, позволяющие авторизоваться для доступа к нему, кроме того, для аутентификации, она может использовать базы данных LDAP, такие как Windows Active Directory. В этой статье описывается, как заставить ILO работать с Windows Active Directory. Эта статья предназначена для системных администраторов серверов HP, которым надоело запоминать пароли на каждой iLO, и которые хотят использовать единую систему аутентификации

Шаг 1. Убедитесь, что Active Directory поддерживает запросы через SSL.

Не будем приводить подробную инструкцию о том, как включить SSL для Ldap. Это выходит за рамки статьи, думаю вы сами найдете эту информацию.

Шаг 2. Создайте группу администраторов ILO в Active directory

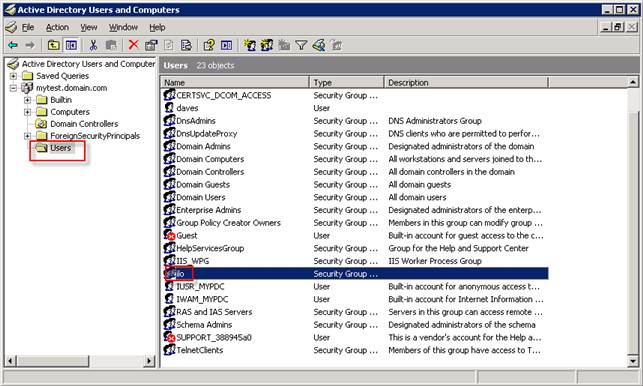

1. Откройте оснастку «Active Directory пользователи и компьютеры». Домен, который я использую в этой статье, называется «mytest.domain.com».

2.В соответствующей OU создайте группу пользователей. Я назвал свою «ilo». Это группа будет использована для предоставления доступа на плату iLO.

Добавьте в созданную группу учетные записи пользователей, я добавил одного с именем «daves».

Шаг 3. Получите уникальное имя (Distinguished Name) созданной группы

В моем случае группа iLo находится в организационном юните (OU) в разделе «Users». Поэтому контекст этой группы будет выглядеть следующим образом:

CN

=

Users

,

DC

=

mytest

,

DC

=

domain

,

DC

=

com

Полное имя группы выглядит так:

CN=ilo,CN=Users,DC=mytest,DC=domain,DC=com

Шаг 4. Настройка ILO

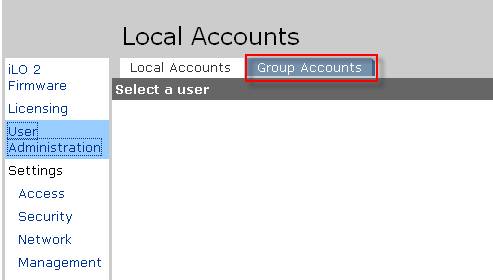

1. Откройте веб-интерфейс управления картой iLO. Перейдите на вкладку “Administration”

2. В правой панели выберите «User administration»

2. В правой панели выберите «User administration»

3. Перейдите на вкладку «Group Accounts»

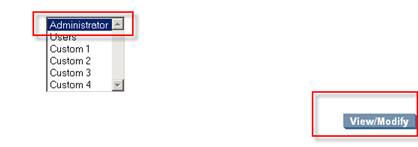

4. Далее выберите ту группу, с которой бы вы хотели ассоциировать вашу доменную группу “ilo”. Вы также сможете в дальнейшем настроить этой группе требуемый права доступа iLO. В нашем случае, я предоставляю администраторские права. Выделите пункт «Administrator», нажмите кнопку «View /Modify».

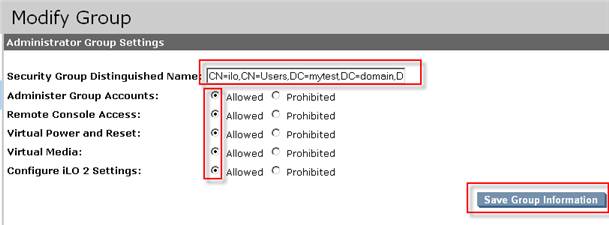

5. В поле «Security Group Distinguished Name» введите LDAP путь к созданной ранее группе ilo. В моем случае это

CN

=

ilo

,

CN

=

Users

,

DC

=

mytest

,

DC

=

domain

,

DC

=

com

Выберите необходимые разрешения безопасности для членов вашей группы, отметив переключатели. Я дал им все права. Нажмите кнопку «Save Group Information»

6. Теперь настроим параметры нашего контроллера домена в свойствах ILO.

Со вкладки «Administration» перейдите на вкладку «Directory».

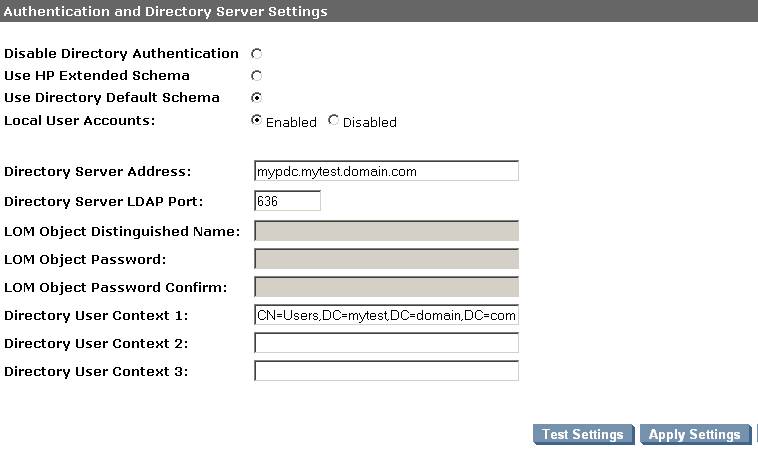

7. Введите информацию о вашем контроллере домена AD.

Выберите опцию «Use Directory Default Schema»

Введите полное доменное имя контроллера домена (в моем случае это mypdc.mytest.domain.com)

Введите порт LDAP 636.

Введите контекст группы ili. В моем случае это

CN

=

Users

,

DC

=

mytest

,

DC

=

domain

,

DC

=

com

Таким образом, у вас получится примерно такая форма:

Теперь нажмите кнопку «Применить». Если вы все правильно настроили, теперь вы можете использовать учетную запись пользователя AD для авторизации в iLO (mytest\daves или daves@mytest.domain.com). Для тестирования соединения с AD, вы можете воспользоваться соответствующей кнопкой «Test Settings» на этой странице. Эта функция очень полезна для устранения неполадок и диагностики. Ниже приведен пример успешного тестирования связи платы iLO и AD.

Приветствую.

В данной статье, имхо, нужно обязательно указать, что данный функционал доступен только при покупке лицензии iLO 2 License Activation.

Да, все правильно, лицензия обязательно нужна. Без лицензии ILO совсем скучная штука 🙂