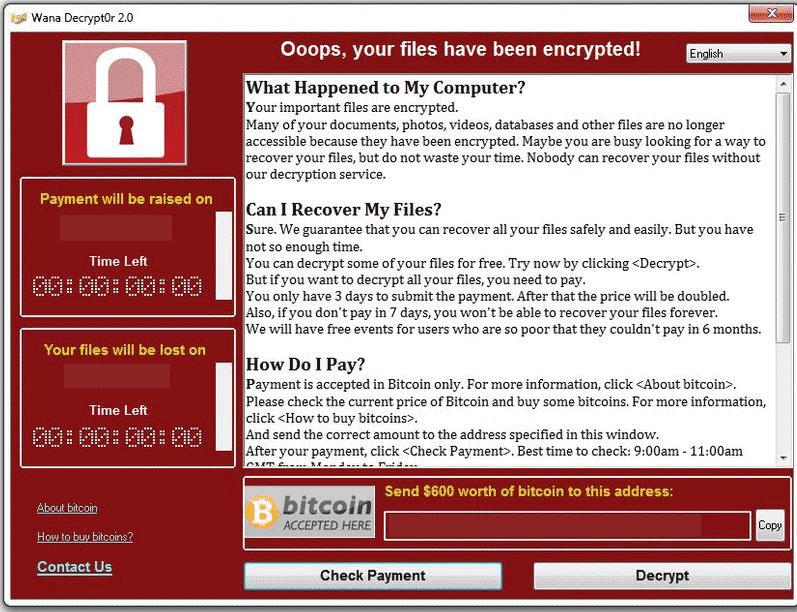

Вероятно, из СМИ, все уже в курсе, что 12 мая по всему миру зафиксированы массовые заражения ОС Windows вирусом-шифровальщиком Wana decrypt0r 2.0 (WannaCry, WCry). Для атаки используется довольно свежая уязвимость в протоколе доступа к общим файлам и принтерам — SMBv1. После заражения компьютера, вирус шифрует некоторые файлы (документы, почту, файлы баз) на жестком диске пользователя, меняя их расширения на WCRY. За расшифровку файлов вирус-вымогатель требует перевести 300$. Под угрозой в первую очередь находятся все ОС Windows, на которых отсутствует исправляющее уязвимость обновление, с включенным протоколом SMB 1.0, напрямую подключенные к Интернету и с доступным извне портом 445. Отмечались и другие способы проникновения шифровальщика в системы (зараженные сайты, рассылки). После попадания вируса внутрь периметра локальной сеть, он может распространяться автономно, сканируя уязвимые хосты в сети.

Обновления безопасности Windows для защиты от WannaCry

Уязвимость в SMB 1.0, эксплуатируемая вирусом, исправлена в обновлениях безопасности MS17-010, выпущенных 14 марта 2017 года. В том случае, если ваши компьютеры регулярно обновляются через Windows Update или WSUS, достаточно проверить наличие данного обновления на компьютере как описано ниже.

| Vista, Windows Server 2008 |

wmic qfe list | findstr 4012598

|

| Windows 7, Windows Server 2008 R2 |

wmic qfe list | findstr 4012212

или wmic qfe list | findstr 4012215

|

| Windows 8.1 |

wmic qfe list | findstr 4012213

или

wmic qfe list | findstr 4012216

|

| Windows Server 2012 |

wmic qfe list | findstr 4012214

или

wmic qfe list | findstr 4012217

|

| Windows Server 2012 R2 |

wmic qfe list | findstr 4012213

или

wmic qfe list | findstr 4012216

|

| Windows 10 |

wmic qfe list | findstr 4012606

|

| Windows 10 1511 |

wmic qfe list | findstr 4013198

|

| Windows 10 1607 |

wmic qfe list | findstr 4013429

|

| Windows Server 2016 |

wmic qfe list | findstr 4013429

|

В том случае, если команда возвращает подобный ответ, значит патч, закрывающий уязвимость, у вас уже установлен.

ttp://support.microsoft.com/?kbid=4012213 MSK-DC2 Security Update KB4012213 CORP\admin 5/13/2017

Если команда ничего не возвращает, нужно скачать и установить соответствующее обновления. В том случае, если установлены апрельские или майские обновления безопасности Windows (в рамках новой накопительной модели обновления Windows), ваш компьютер также защищен.

Если команда ничего не возвращает, нужно скачать и установить соответствующее обновления. В том случае, если установлены апрельские или майские обновления безопасности Windows (в рамках новой накопительной модели обновления Windows), ваш компьютер также защищен.

Стоит отметить, что, несмотря на то что Windows XP, Windows Server 2003, Windows 8 уже сняты с поддержки, Microsoft оперативно выпустило обновление и дня них.

Совет. Прямые ссылки на патчи для исправления уязвимости под снятые с поддержки системы:

Windows XP SP3 x86 RUS —

http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-rus_84397f9eeea668b975c0c2cf9aaf0e2312f50077.exe

Windows XP SP3 x86 ENU —

http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-enu_eceb7d5023bbb23c0dc633e46b9c2f14fa6ee9dd.exe

Windows XP SP2 x64 RUS —

http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

Windows XP SP2 x64 ENU —

http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

Windows Server 2003 x86 RUS —

http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x86-custom-rus_62e38676306f9df089edaeec8924a6fdb68ec294.exe

Windows Server 2003 x86 ENU —

http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x86-custom-enu_f617caf6e7ee6f43abe4b386cb1d26b3318693cf.exe

Windows Server 2003 x64 RUS –

http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-rus_6efd5e111cbfe2f9e10651354c0118517cee4c5e.exe

Windows Server 2003 x64 ENU —

http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

Windows 8 x86 —

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows8-rt-kb4012598-x86_a0f1c953a24dd042acc540c59b339f55fb18f594.msu

Windows 8 x64 —

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows8-rt-kb4012598-x64_f05841d2e94197c2dca4457f1b895e8f632b7f8e.msu

Отключение SMB v 1.0

Простым и действенным способом защиты от уязвимости является полное отключение протокола SMB 1.0 на клиентах и серверах. В том случае, если в вашей сети не осталось компьютеров с Windows XP или Windows Server 2003, это можно выполнить с помощью команды

dism /online /norestart /disable-feature /featurename:SMB1Protocol

или по рекомендациям в статье Отключение SMB 1.0 в Windows 10 / Server 2016

Статус атаки WCry

По последней информации, распространение вируса-вымогателя WannaCrypt удалось приостановить, зарегистрировав домен iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Как оказалось, в коде вирус была зашито обращение к этому домену, при отрицательном ответе вирус начинал шифрование документов. Судя по всему, таким способо разработчики оставили для себе возможность быстро приостановить распространение вируса. Чем воспользовался один из энтузиастов.

Естественно, авторам вируса ничего не мешает написать свежую версию своего творения под эксплойт ETERNALBLUE, и он продолжит свое черное дело. Таким образом, для предотвращения атак Ransom:Win32.WannaCrypt необходимо установить нужные обновления (и устанавливать их регулярно), обновить антивирусы, отключить SMB 1.0 (если применимл), и не открывать без необходимости порт 445 в Интернет.

И еще приведу ссылки на полезные статьи, позволяющие минимизировать вред и вероятность атаки шифровальщиков в Windows системах:

- Защита от шифровальщиков с помощью FSRM

- Блокировка вирусов с помощью Software Restriction Policies

- Восстановление файлов из теневых копий после заражения шифровальщиком

Уже есть версия не обращающая внимание на доступность iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Инфа из блога Cisco на Хабре.

Я добавил обновления из Windows Update Catalog в WSUS (KB4012598). Всё таки муторно ставить руками обновления на Windows XP. А их еще осталось порядком.

Напомните как правильно импортировать КВшки 🙂

В оснастке Update Services в контекстном меню сервера кликаем Import Updates… Предварительно сделать Internet Explorer (который не Edge) браузером по умолчанию. Откроется осёл с каталогом обновлений. Там в поиск вбиваем нужный KB. В найденных обновлений указываем какие нам нужны. Там что-то наподобие интернет магазина )) Добавляем в корзину нужные обновления и «оформляем заказ» справа вверху. Там стоит галочка, что нужно не просто скачать, а импортировать в WSUS. Жмем скачать. Как завершится можно сразу проверить, что в оснастке Update Services есть новые обновления. Нашел. Одобрил

Для восстановления оригиналов зашифрованных файлов, если конечно включено ведение истории файлов (VSS) удобно пользовался программкой Shadow Explorer

Все б ничего, но вирус после шифрования удаляет все теневые копии с дисков

cmd.exe /c vssadmin delete shadows /all /quiet & wmic shadowcopy delete & bcdedit /set {default} bootstatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no & wbadmin delete catalog -quiet

Программа также удаляет любые теневые копии на компьютере жертвы, чтобы сделать восстановление еще более сложным. Данная функция реализуется с помощью WMIC.exe, vssadmin.exe и cmd.exe. Если на ПК под управлением Windows включен компонент UAC, то в процессе работы вируса возникнет окно об отключении службы теневого копирования на ПК

Проверяю wmic qfe list | findstr 4013429, нет обновления.

Параметы — Обновление — Журнал обновления есть оно.

systeminfo — так же его наличие не показывает.

Где правда? ))

Подскажите пожалуйста. Я ввожу проверочную команду для моей версии windows (w10, 1607), мне в ответ ничего не выдает. НО, я начал активно обновляться именно в день новостей о вирусе, то есть я скачал через центр обновлений все предложенные обновления, до этого, я последний раз устанавливал обновления в конце 2016 года. Скажите, у меня стоит нужный патч или нет? Я не могу в ручную поставить нужное обновление, так как после скачивания и запуска выходит сообщение что: обновление не применимо к данному компьютеру. Зато при проверке наличия обновлений через центр, пишет: устройство обновлено.

В том случае, если у вас установлен апрельский или майский Rollup Security Update, ваш ПК защищен. Т.к. MSFT сейчас выпускает кумулятивные обновления (включает в себя все предыдущие). Поэтому вы и не можете найти обновление указанное в статье.

В списке установленных обновлений на 2012 R2 нет KB4012213. В Windows Update нажимаю «Check for updates» и после проверки пишет «No updates are available». Это нормально?

Да, если установлен более поздний месячный Security Monthly Quality Rollup Update.

KB4012213 — это мартовское обновление (March, 2017 Security Only Quality Update). Все последуюшие кумулятивные обновления безопасоности уже включают его.