На прошлой неделе Microsoft выпустила обновления безопасности, меняющих стандартную схему работы механизма применения групповых политик Windows. Речь об обновлениях, выпущенных в рамках бюллетеня MS16-072 от 14 июня 2016 года, который предназначен для устранения уязвимостей в механизме GPO. Разберемся для чего выпущено это обновление и что нужно знать системному администратору об изменениях в применении групповых политик.

Обновления из MS16-072 устраняют уязвимость, позволяющую злоумышленнику реализовать атаку Man in the middle (MiTM), и получить доступ к трафику, передаваемому между компьютером и контроллером домена. Для защиты от уязвимости разработчики MS решили изменить контекст безопасности, в котором получаются политики. Если ранее, пользовательские политики получались в контексте безопасности пользователя, то после установки MS16-072, пользовательские политики получаются в контексте безопасности компьютера.

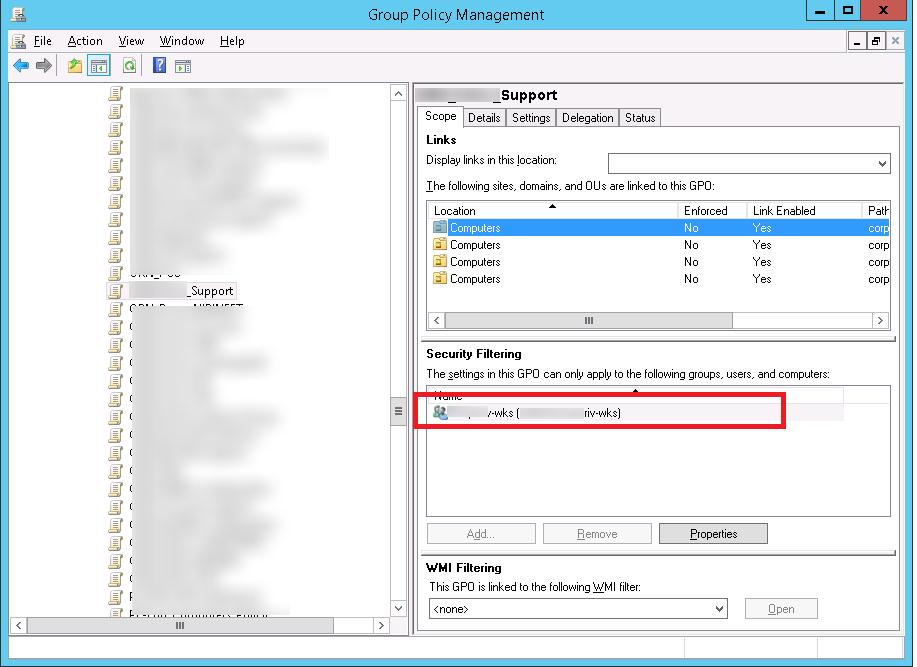

В результате многие пользователи обнаружили, что после установки обновлений из данного бюллетеня, перестали применяться некоторые политики. GPO со стандартными разрешениями, у которых в Security Filtering даны права на Read и Apply Group Policy для группы Authenticated Users, применяются как обычно. Проблема наблюдается только с политиками, на которых настроена фильтрация безопасности (Security Filtering) и из разрешений которых удалена группа Authenticated Users .

Во всех предыдущих рекомендациях при необходимости использовать Security Filtering MS всегда советовали удалять группу Authenticated Users и добавлять группу безопасности пользователей с правами Read и Apply.

Во всех предыдущих рекомендациях при необходимости использовать Security Filtering MS всегда советовали удалять группу Authenticated Users и добавлять группу безопасности пользователей с правами Read и Apply.

После установки обновления MS16-072 /KB3159398 теперь для успешного применения политики, права Read на доступ к объекту GPO должны быть также и у учетной записи самого компьютера.

А так как под Authenticated Users подразумеваются, как пользовательские, так и компьютерные учетки, то удаляя эту группу, мы тем самым блокируем доступ к GPO.

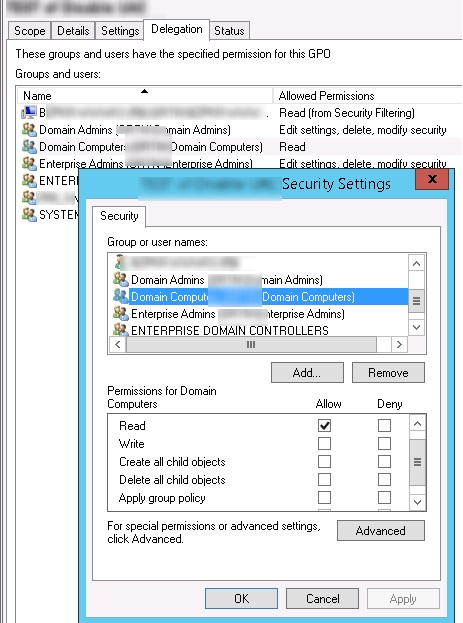

Чтобы решить проблему, нужно удалить обновление (не верный, но действенны способ) или с помощью GPMC.MSC для всех политик, у которых используется фильтрация безопасности по пользовательским группам, на вкладке Delegation добавить группу Domain Computers (нужны права только на Read).

Чтобы решить проблему, нужно удалить обновление (не верный, но действенны способ) или с помощью GPMC.MSC для всех политик, у которых используется фильтрация безопасности по пользовательским группам, на вкладке Delegation добавить группу Domain Computers (нужны права только на Read).

Таким образом, у компьютеров домена появится право на чтение этой политики .

Таким образом, у компьютеров домена появится право на чтение этой политики .

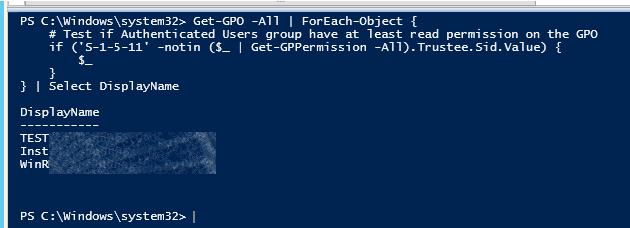

Чтобы найти все объекты GPO в домене, у которых в Security Filtering отсутствует группа Authenticated Users, можно воспользоваться таким скриптом:

Get-GPO -All | ForEach-Object {

if ('S-1-5-11' -notin ($_ | Get-GPPermission -All).Trustee.Sid.Value) {

$_

}

} | Select DisplayName

Для больших и сложных инфраструктур с запутанной структурой групповых политик для поиска проблемных политик можно воспользоваться более удобным PowerShellскриптом MS16-072 – Known Issue – Use PowerShell to Check GPOs

Вот еще способ (взято отсюда: https://p0w3rsh3ll.wordpress.com/2016/06/16/fix-gpo-permissions-before-applying-ms16-072/):

Get-GPO -All | ForEach-Object {if ('S-1-5-11' -notin ($_ | Get-GPPermission -All).Trustee.Sid.Value) {

$_ | Set-GPPermission -PermissionLevel GpoRead -TargetName 'Authenticated Users' -TargetType Group -Verbose

}

}

Ээээ… а разве по смыслу не «Domain Computers» в скрипте должно быть?

Get-GPO -All | ForEach-Object {

if (‘S-1-5-21’ -notin ($_ | Get-GPPermission -All).Trustee.Sid.Value) {

$_ | Set-GPPermission -PermissionLevel GpoRead -TargetName ‘Domain Computers’ -TargetType Group -Verbose

}

}

Точнее через Delegation дать права Read, а не через Security Filtering.

По моему разницы не будет, т.к. при добавлении группы Domain Computers через Security Filtering она появляется и на вкладке Delegation

Если добавлять через Security Filtering то ставится еще «применять групповую политику»

Вот тут Вы правы, права на Read политики для Domain Computers нужно действительно давать на вкладке Delegation. Поправил статью, спасибо за замечание!

Достаточно будет на вкладке делегирование добавить группу Authenticated Users с правами на чтение.

Ха, а я на другой эффект нарвался (отписывался уже в теме про выборочное применение политик): у меня есть политика которая не должна применяться на определённой группе пользователей. В разрешениях на эту политику была добавлена эта группа и на неё стоял запрет на чтение. Всё работало. А после этого обновления политика стала применяться. Помогла установка запрета на эту группу не только на чтение, а на всё. Статей никаких не видел, ничего не гуглил. Что дело в обновлениях смекнул сразу и сделал что первое в голову пришло. Сработало.

Добрый день. После обновления от 14 июня престали отрабатываться политики. Добавил КОМПЬЮТЕРЫ ДОМЕНА во вкладке делегирование как описано в статье, но почему то политики не применяются к группам пользователей. Если в фильтре указать не группу а конкретного пользователя, то политика отрабатывается корректно, а к группе не как… Куда копать подскажите?

Нужно добавлять и Authenticated User и Domain Computers на Read.

Добавил Authenticated User и Domain Computers на Read во вкладке ДЕЛЕГИРОВАНИЕ, но теперь политики стали отрабатываться только под учётными записями админов. Под пользователями по прежнему результата нет, но теперь gpresult показывает у пользователей что политика есть в ПРИМЕНЁННЫХ ОБЪЕКТАХ ГРУППОВЫХ ПОЛИТИКАХ, а по факту нет.

Александр, столкнулся с точно такой же ситуацией как у Вас. Решения не нашел.

причём НЕ на всех политиках gpresult показывает что политика применяется у пользователя. Создаю новую политику, делаю все настройки описанные выше и в результате — фильтрация:отказано (безопасность). А если в фильтре указываю не группу пользователей а конкретного (как я уже упоминал ранее) или ПРОШЕДШИЕ ПРОВЕРКУ ставлю , то политика отрабатывается. У админов политики отрабатываются при любом раскладе.

На вкладке Delagation проверьте, что для нужной группы безопасности AD кроме разрешения на чтения, у группы есть права на Apply Group Policy

В дополнении к статье написал еще одну заметку: Как изменить дефолтные разрешения политик, чтобы все вновь создаваемые GPO в разрешениях имели группу Domain Computers

Уважаемые, у меня домен на 2008 сервере. Подозреваю, что пример модификации прав на политику (чтение,применение) работает только с 2012 сервера. А что делать нам отсталым и убогим? Добавление группы компьютеров домена с правами «чтение с учетом фильтра» ничего не дало.

Все должно работать и с версией схемы Windows 2008

Должно … но не работает … я уж даже тупо группу Все добавил в делегэйшн и дал ей максимальные права — но результс … Придётся удалять такое «обновление» 🙁

Спасибо, выручили!

GPO исторически сложилось что мало используем и только сейчас столкнулся с проблемой…

У меня на win 10 — 1709, 1803 и 1809 такая проблема с «назначенными заданиями» для компьютера в GPP, остальные политики применяются.

Элемент предпочтения компьютер "GpUpDateW10" в объекте групповой политики "GPP-W10 {Bc00B521-C7C1-47C7-9346-FA75CE8EA532}" не применен по причине ошибки с кодом '0x80090005 Плохие данные.' Эта ошибка была отключена.wusa /uninstall /kb:3163622 (не установлено)

wusa /uninstall /kb:3159398 (не установлено)

wusa /uninstall /kb:3163017 (не установлено)

И делегирование прав не помогает.

Вы там случайно пароли для назначенных заданий через GPP не передаете?

А на других ОС кроме Win10 есть проблемы с применением политики?

На 7ках без проблем.

Пароль от админа, так как задание должно выполнятся вне зависимости от входа пользователя.

Нашёл такой обход, А может и так должно быть.

Заново создаю задание в GPP «только если выполнен вход пользователь «NT AUTHORITY\SYSTEM»

С повышением привилегий.

Nо только иногда сбрасывается на %LogonDomain%\%LogonUser% надо открыть заново и опять указать NT AUTHORITY\SYSTEM

Но только напечатав а не выбирая пользователя.

И вуаля задание создаётся, при чём с «выполнять вне зависимости от входа пользователя» (как и надо было)

На 7ках тоже всё работает, теперь пересоздать все задания.

Возможно связано с тем, что Microsoft запретила сохранять пароли в Group Policy Preferences, т.к. его отуда может извлечь любой пользователь (см статью https://winitpro.ru/index.php/2013/12/12/pochemu-ne-stoit-zadavat-paroli-cherez-group-policy-preferences/)

Возможно патч для WIn 7 не выходил или не установлен у вас.

При этом шикарно удаляется например «OneDrive Standalone Update Task v2»

День добрый, Вопрос: Не могу установить пакет установки «msi» на пользователя, при соединение к RDP конкретному пользователю не вижу программы которые я добавлял для установку пользователю через групповые политики.

На ПК получилось а на пользователя нет, но при после форсирование GPO и затем команду ввел: gpupdate /v

вижу список: 1С Бухгалтерия Фильтрация: Отказано (безопасность)

Что не так ?

WinSRV 2019