Пользователи при подключении из дома к корпоративному VPN серверу (будь то стандартный VPN сервер на Windows Server RRAS, или OpenVPN) жалуются, что у них не работает доступ в Интернет со своего компьютера при активном VPN подключении. В этой статье мы разберемся, почему пропадает доступ в Интернет в Windows при подключении к VPN и как исправить эту проблему.

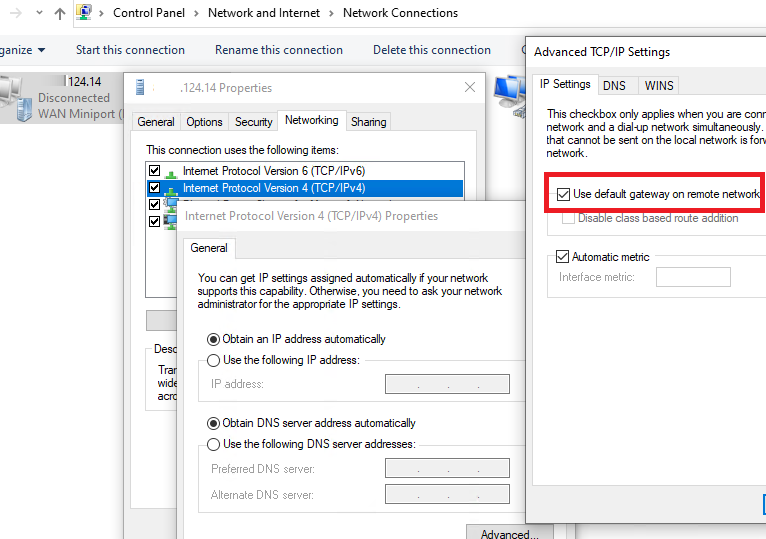

При создании нового VPN подключения в Windows (всех версий) в его настройках по-умолчанию включена опция “Использовать основной шлюз удаленной сети” (Use default gateway on remote network). Это означает, что весь трафик с вашего компьютера отправляется через VPN туннель. Если на VPN сервере для удаленных клиентов разрешен доступ только к локальным ресурсам предприятия, и запрещен доступ в Интернет, то у пользователя на компьютере не будут открываться внешние веб-сайты и другие интернет-ресурсы. Соответственно, после отключения от VPN, весь трафик пользователя пойдет через обычную сеть и у него опять появится Интернет-доступ.

Включить режим Split Tunneling для VPN подключения

Режим, когда часть трафика отправляется через VPN туннель доступ к корпоративным ресурсам), а другая часть (доступ к ресурсам в Интернет) через локальное сетевое подключение называется split tunneling (раздельное туннелирование).

В Windows режим split tunneling можно включить тремя способами:

- В настройках параметров TCP/IP VPN подключения;

- С помощью фала rasphone.pbk;

- С помощью PowerShell командлета Set-VpnConnection с параметром SplitTunneling

Самый простой способ – изменить настройки TCP/IP для вашего VPN подключения через графический интерфейс.

- Откройте список сетевых подключений в Панели управления (Control Panel\Network and Internet\Network Connections, для быстрого перехода выполните

ncpa.cpl) и откройте свойства вашего VPN подключения - Перейдите на вкладку Networking, выберите Internet Protocol Version 4 (TCP/IPv4) и нажмите кнопку Properties;

- Нажмите кнопку Advanced;

- На вкладке IP Settings отключите опцию «Use default gateway on remote network«.

Переподключитесь к VPN и проверьте, что на компьютере теперь можно одновременно работать с корпоративными ресурсами и выходить в Интренет.

В некоторых билдах Windows 10 и 11 эта опция не работала (встречались разные проблемы: поле недоступно для редактирования, или настройка не сохраняется, или же не открываются настройки при нажатии на кнопку свойств TCP/IPv4), поэтому нужно рассмотреть и другие способы.

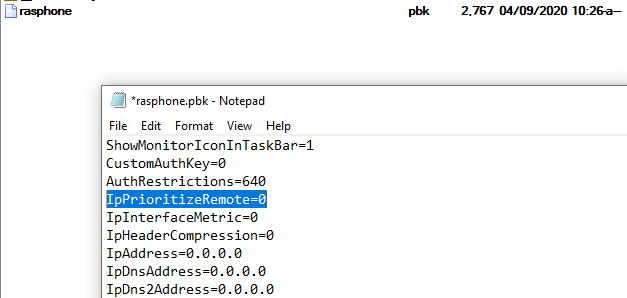

Файл rasphone.pbk с настройками VPN подключения находится в одном из следующим каталоге:

-

C:\ProgramData\Microsoft\Network\Connections\pbk\– если вы создали VPN подключение для всех пользователей компьютера, или в каталоге профиля пользователя -

C:\Users\username\AppData\Roaming\Microsoft\Network\Connections\Pbk– если VPN подключение создано только для текущего пользователя.

Откройте файл rasphone.pbk с помощью любого текстового редактора. В этом файле хранятся параметры всех настроенных VPN подключений. Найдите параметр IpPrioritizeRemote. По умолчанию его значение равно 1. Измените его на 0, сохраните файл rasphone.pbk и перезапустите VPN подключение.

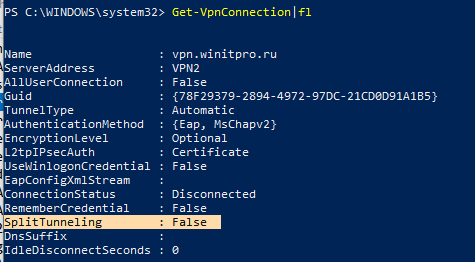

Также вы можете настроить разделение VPN трафика с помощью PowerShell. Выведите список доступных VPN подключений:

Get-VpnConnection

Убедитесь, что опция SplitTunneling для данного подключения отключена (

SplitTunneling: False

).

Чтобы включить SplitTunneling, нужно указать имя вашего VPN подключения:

Set-VpnConnection –name vpn.winitpro.ru -SplitTunneling $true

Переподключитесь к VPN серверу и проверьте, что у вас на компьютере появился доступ в Интернет и сохранился доступ к корпоративным ресурсам за VPN шлюзом. Включение опции SplitTunneling аналогично отключению (Use default gateway on remote network) в настройках TCP/IPv4 для VPN подключения (после выполнения этой PowerShell команды галка на опции снимается).

Добавление статических маршрутов на клиенте

Описанное выше решение с включением раздельного туннелирования будет работать только в самых простых случаях, когда IP адреса в корпоративной сети совпадают с адресом виртуальной сети VPN клиента. Иначе после установления VPN подключения придется добавить дополнительные статические маршруты ко всем нужным IP подсетям, расположенным за VPN туннелем.

Во встроенном VPN клиенте Windows доступна опция автоматического добавления маршрутов после активации подключения. Чтобы добавить статический маршрут для вашего подключения, используется PowerShell команда:

Add-VpnConnectionRoute -ConnectionName "workVPN" -DestinationPrefix 10.0.0.0/16 –PassThru

Если используется сторониий VPN клиент, добавить маршруты можно с помощью команды route add. Например,

route add 192.168.13.0 mask 255.255.255.0 192.168.14.1

Где,

192.168.13.0

– удаленная сеть (за VPN),

192.168.14.1

– VPN шлюз. Чтобы сделать маршрут постоянным, добавьте опцию

-p

(не всегда применимо).

Для вывода текущей таблицы маршрутизации используется команда:

route print

Проверить, через какой интерфейс маршрутизируются пакеты к определенному хосту:

tracertoute myworkPC

Проверить, какой интерфейс будет использоваться для выхода в Интернет:

Get-NetRoute -DestinationPrefix 0.0.0.0/0

Для автоматизации VPN подключения и добавления маршрута можно использовать такой BAT файл на рабочем столе:

Rasdial.exe my_work_VPN_connection

route add route -p add адрес_сети MASK маска адрес_vpn [IF интерфейс]

Еще одной причиной, если с маршрутизацией все в порядке – использование DNS серверов для резолвинга имен, которые назначены VPN сервером. Если эти DNS сервера находятся в изолированном сегменте, вы не сможете отрезолвить имена внешних (Интернет) ресурсов. Подробности в статье Не работает разрешение имен DNS при VPN.

Варианты, описанные в этой статье, могут не работать для сторонних коммерческих VPN клиентах (Cisco Anyconnect, Checkpoint и т.д.), в которых может быть заложена собственная логика маршрутизации трафика.

При снятии вышеупомянутой галки при подключения vpn соединения не происходит замена адреса шлюза провайдера на корпоративный шлюз для маршрута 0.0.0.0 , то есть весь траффик на узлы подсетей, для которых не назначены статичные маршруты, будет ходить через интернет.

Если адрес корпоративной сети не совпадает с адресом виртуальной подсети vpn клиента (из которой выдан виртуальный ip vpn клиенту), то и этот траффик будет маршрутизироваться в интернет, где его первый маршрутизатор и отбросит (т.к. адрес назначения из частного диапазона), то есть доступа к корпоративной среде не будет. Часто при настройке vpn сервера на корпоративном шлюзе инженеры так и настраивают: отдельная подсеть под виртуальные ip vpn клиентов. Решением является создание дополнительного статичного маршрута в корпоративную подсеть и указанием корпоративного шлюза (виртуальный ip vpn сервера) сразу после успешного vpn соединения.

Если пул выдаваемых виртуальных ip для vpn клиентов инженер всё же настроил в диапазоне физической корпоративной подсети (что редкость для немаленьких сетей), то манипуляции с маршрутами не понадобятся. Так как клиентский пк после vpn соединения будет считать, что корпоративная сеть находится с ним в одном широковещательном домене и, сл-но, маршрутизация в неё производиться не будет. Траффик будет коммутироваться посредством arp-proxy (если инженер его не забыл включить на интерфейсе vpn сервера). Не уверен следует ли на шлюзе кроме включения arp-proxy что-то ещё дополнительно настраивать для коммутации в корпоративную подсеть, по идее коммутатором будет являться физический ethernet интерфейс, в который подключена физическая корпоративная сеть.

проше..в 2х словах..не зя обойтись

Спасибо за статью!

Да, ещё важный нюанс при использовании шлюза по умолчанию в корп сети, само собой весь трафик будет исходить от лица (ip, домен) организации.

Мало того что весь Ютуб итд трафик нагружает шлюз VPN,

Так и если на компьютерах удалещиков есть пиратский софт (типо АКАД, итд)

И телеметрия вся выйдет от лица организации…

Потом правообладатель вышлет претензию на организацию с требованием легализовать софт, которым организация даже и не пользуется.

Я на этом по неопытности очень влип в свое время.

Будьте внимательны!

Мало того, продукты небезызвестной компании на букву А, собирают очень много инфы о ПК,сети, домене,на котором стоят.

Физ-лицу в целом все равно. А юр.лицо рано или поздно получит претензию.

Лучше отключать в любом случае использование шлюза компании при VPN.

Зачем оно надо вообще.

Учитывать трафик домашних ПК что-ли..

OpenVPN хорош тем что не нужно много возиться на клиентском ПК

Сделал все на сервере, порезал туннель по трафику куда надо только и все.

тем кто виртуалку арендовал на вин сервере и хочет ВПн сервер сделать, чтобы под другим ip сидеть , вот ссылка https://habr.com/ru/company/ruvds/blog/505824/ Очень рад, что наткнулся на эту статью…. Уже хотел на дебиане делать.

все намного проще

Выберите меню Chrome > Настройки > Показать дополнительные настройки > Изменить настройки прокси-сервера… > Настройка сети и снимите флажок «Использовать прокси-сервер для локальных подключений».

Увы. Не помог, ни один из выше перечисленных способов.

Интернет появляется на моём ПК (LAN) но пропадает связь с удаленным ПК (VPN)

Аналогичная ситуация. Подскажите, пожалуйста, как решить проблему?

Маршрут прописать )

Что-то типа:

route -p add MASK IF

Сорян

route -p add адрес_сети MASK маска адрес_vpn IF интерфейс

Пробовал, не помогает. route add -p 192.168.0.1 mask 255.255.255.0 192.168.1.0

точнее route -p add всё равно как только снимаешь галочку «использовать основной шлюз в удалённой сети» связь с удалённой сетью теряется.

192.168.0.1 не адрес сети. Если вам нужен доступ только к одному компьютеру (в данном случае 192.168.0.1), то у вас неправильная маска (должно быть 255.255.255.255). Но мне кажется вы хотите доступ ко всей сети. Если диапазон вашей локальной сети от 192.168.0.1 до 192.168.0.244 то пишите route add -p 192.168.0.0 MASK 255.255.255.0 и т.д.

Дальше. У вас в конце написано 192.168.1.0. Вот это уже адрес сети, а должен быть адрес вашего vpn. Я здесь случайно оказался и впервые, не знаю как тут с прикреплением картинок ) Если хотите, можете связаться со мной например в скайпе (ronhulm) и я вам с картинками покажу что должно происходить.

Подключили удаленку через Check point.

1. В окне Дополнительные параметры TCP/IP (созданного Check point-ом сетевого подключения) нет галочки “Использовать основной шлюз в удаленной сети“ (“Use default gateway on remote network’).

2. Никакого файла rasphone.pbk нет (он пустой в другой папке).

3. Команда Get-VpnConnection ничего не выдает.

Не понятно, как это отключить.

А в команде route -p add адрес_сети MASK маска адрес_vpn IF интерфейс не могу понять, какой адрес сети, к которой меня подключили по Check point-у.

Я использую для работы несколько вариантов подключения к интернет. Так вот в одной квартире все работает, через мобильную раздачу все работает, а в другой квартире при подключении к сети интернет отключается. Ноутбук один и тот же. Никаких настроек при подключении не меняю

IP адресация в удаленной VPN сети случаем не пересекается с IP адресами в вашей локалке?

На 100% идентичная ситуация. Тоже checkpoint. Никто не нашел решения?

Настроил VPN, подключаюсь, инет отсутствует. Я хочу чтобы у меня инет проходил через сервер (чтобы я мог обращаться к устройствам в LAN (например использование приложения MS Remote Desktop)), но всё что бы я не пробовал не помогает. Сеть доступная мне ограничивается одним лишь сервером.

Посмотри сначала маршрутизацию:

route printtracertoute вашхостВозможно где-то пересекаются подсети (например и в локальной сети и в удаленной используется сеть 192.168.1.x)

Опять же, не понятна конфигурация удаленного vpn сервера, он может быть специально натсроен так, чтобы не пускать никуда кроме него самого.

А если он именно так и настроен, чтобы никого не пускать, кроме как в него самого, то есть ли решение?

Возникла такая же проблема, как и у многих: при снятии заветной галочки, интернет возвращается, а связь по VPN пропадает. Решить помогло изменение параметров метрики (там же, где и «Использовать основной шлюз в удалённой сети», чуть ниже). Нужно убрать галочку возле «Автоматическое назначение метрики» и выставить вручную параметр, который меньше, чем у основной сети. Параметр основной сети можно узнать через PowerShell при помощи команды Get-NetIPInterface.

За статью спасибо! Очень полезная.

Спасибо автору.

А то на работе поставили свой ВПН (циско отрубили по санкциям) не зайти было ни в вацап, ни в телегу.

Спасибо 🙏👍 Помог первый пункт, забыл, давно не пользовался)

Предложенные варианты не работают, так как нет таких настроек в win10 в tcp/ip и cisco vpn anyconnect не видится в PS командой Get-VpnConnection 🙁

Красавчик, помогло, конченый Ван сбросил прокси и вместо автоматического подключения галка сбросилась на 0.0.0.0.

При создании впн так же пропал инет на ноуте, впн при этом работал. Убрал ту злосчастную галку «использовать основной шлюз в удаленной сети». После этого инет появился, но отпал впн). Я прописал постоянный маршрут через cmd с указанием интерфейса ВПН-а, узнав его по команде «route print». Синтаксис такой:

«C:\Windows\System32>route add 10.0.0.0 MASK 255.255.0.0 172.20.10.1 IF 47 -p

OK!»

После этого все заработало. В сообщениях выше, похоже, синтаксис написания постоянного маршрута немного неверен..

Добрый день!

Не нашли способа как сделать так чтобы не требовалось прописывать данный шлюз для удаленных компьютеров на которых настроенное впн соединение?

bat файл сделайте для подключения к впн, типа:

rasdial «название вашего впн»

route add «маршрут маска шлюз»

mstsc (запуск рдп)

создайте ярлык к этому батнику и в свойствах ярлыка — галочку с администратором )))

Есть еще вариант с автодобавлением маршрутов при активном VPN (работает только для встроенного VPN клиента Windows):

Add-VpnConnectionRoute -ConnectionName "workVPN" -DestinationPrefix 10.0.0.0/16 –PassThruhttps://winitpro.ru/index.php/2021/04/06/dobavlenie-staticheskogo-marshruta-posle-podklyucheniya-k-vpn/