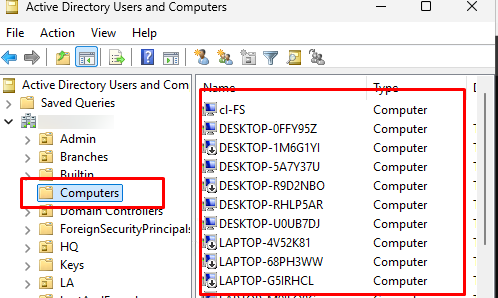

По умолчанию новые компьютеры при добавлении в домен через графическую панель System Properties (

sysdm.cpl

) создаются в контейнере Computers. Это контейнер по умолчанию для всех новых объектов типа computer в домене.

Технически корневой контейнер Computers не является организационным подразделением (Organizational Unit, OU), и вы не можете назначить на него отдельные групповые политики (хотя на него действуют корневые доменные GPO, включая Default Domain Policy). Это может быть потенциально небезопасно, т.к. на новые компьютеры могут сразу не действовать необходимые политики безопасности, которые применяются на продуктивные OU. Администраторы домена должны следить за появлением новых учетных записей компьютеров в контейнере Computers и вручную перемещать объекты в другие OU.

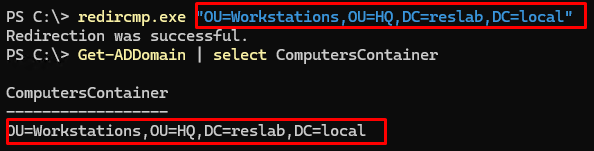

Администратор домена может изменить OU для новых компьютеров с помощью встроенной утилиты redircmp.exe.

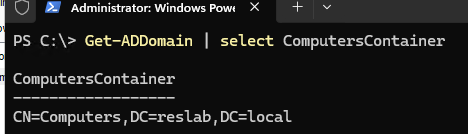

Вывести текущий контейнер по-умолчанию для компьютеров:

Get-ADDomain | select ComputersContainer

Чтобы изменить этот контейнер на другой OU, укажите его distinguishedName в следящей команде:

redircmp.exe "OU=Workstations,OU=HQ,DC=reslab,DC=local"

Проверьте, что дефолтный контейнер для компьютеров изменился.

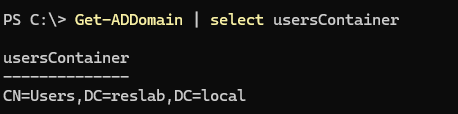

Аналогичным образом можно узнать контейнер по умолчанию для учетных записей пользователей. При создании нового пользователя с помощью New-ADUser (или других cli инструментов) без указания OU, учетные записи создаются в корневом контейнере

CN=User

.

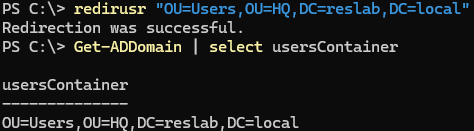

Get-ADDomain | select usersContainer

Задать новую OU по умолчанию для новых пользователей можно командой redirusr:

redirusr "OU=Users,OU=HQ,DC=reslab,DC=local"

Добрый день.

Можно это сделать намного проще. Достаточно воспользоваться командой «redircmp %DN%». Для пользователей есть аналогичная команда «redirusr %DN%». Присутствует во всех версиях Windows Server, начиная с 2003

А как сделать так, чтобы новые компы попадали в определенные OU в соответсвии с принадлежностью к определенному сайту (принадлежащие определенному диапазону IP-адресов)?

Не думаю, что стандартными средствами это удастся реализовать… Тем более не вижу, как связать между собой понятия OU и сайта AD. Так либо что-то мудрить со скриптами, либо загонять компьютеры в домен скриптом, в котором нужно указать OU, куда нужно поместить компьютер

Например, таким:

Вызывающая cmd оболочка:

powershell.exe -command «Set-ExecutionPolicy RemoteSigned»

powershell.exe %~dp0netdom.ps1 %1 %2

Powershell скрипт netdom.ps1

param ($user, $ou)

add-computer -DomainName winitpro.ru -credential winitpro\$user –OUPath «OU=Computers,OU=$ou,DC=winitpro,DC=ru»

Во народ глумиться!

А нужно ли это вообще нам админам?

Точно, я понял — здесь попахивает конвеером по вводу компов в домен…

Не redircomp.exe, а redirCMP.exe

Спс, поправил

Добрый, может кто знает.

Как сделать, чтобы комп например с ОС Win10 попадал в OU «Рабочие станции Win-10», а компы на Win7 соответственно в OU «Рабочие станции Win-7». Сейчас у меня все компы валятся в OU «Рабочие станции».

Без костыля не получится. К примеру, можно сделать скрипт на DC, который раз в час/сутки проверяет OU с компьютерами по умолчанию и если тип ОС на объекте компьютера Windows 10 — объект перемещается в одну OU, если Windows 7 в другую..

Вам понадобятся командлеты Get-ADComputer (https://winitpro.ru/index.php/2015/09/28/powershell-get-adcomputer-poluchenie-dannyx-o-kompyuterax-v-active-directory/) и Move-ADObject

Статья хорошая, но не раскрыта тема а как вернуть всё назад? redircmp перемещает только в O, а как вернуть обратно в Computers?

Сам спросил — сам ответил. redircmp cn=Computers,DC=contoso,dc=com. 🙂 Спасибо.

А как вообще запретить автоматическое создание компьютеров в АД (ввод в домен только на предсозданные учетки)?

Вам нужно уменьшить параметр MachineAccountQuota до 0. Этот параметр задает сколько компьютеров может добавить в домен обычный пользователь. _https://docs.microsoft.com/en-us/troubleshoot/windows-server/identity/default-workstation-numbers-join-domain

В результате в домен смогут добавить только учетных записи с правами на OU или домен админы. Остальные пользователи не смогут.

Добрый день!

Подскажите, пожалуйста, как можно сделать следующее.

Когда я работал в одной организации, там на DC работал скрипт, который при появлении в домене машины, название которой начиналось на sovadm , переносил эту машину автоматически в соответствующий OU. И так для всех подразделений: kiradm, centradm, voradm и т.д.

Таким образом, отпадала необходимость ручками создавать машину в своей OU, можно было сразу вводить в домен, правильно обозвав первые несколько букв названия машины.

К сожалению, я не имел доступ тогда к настройкам DC, а связь с админами потерялась.

На новом месте работы хочу сделать подобное, но нигде не могу найти этот скрипт.

Подскажите, пожалуйста, нет ли на Вашем ресурсе статей, описывающих данный скрипт?

Заранее огромное спасибо!

Готово скрипта нет у меня, но там в общем то ничего сложного. Если знаете немного powershell за полдня сделаете.

1) проверяете дефолтный контейнер Computers на список компьютеров с помощью get-adcomputer (https://winitpro.ru/index.php/2015/09/28/powershell-get-adcomputer-poluchenie-dannyx-o-kompyuterax-v-active-directory/)

2) делаете foreach цикл по полученному списку имен компьютеров

3) через switch или условие с like проверяете имя на соотвествеи шаблону

4) если совпадает, переносите в целевой ou с помощью Move-ADObject

Спасибо большое за информацию! Буду копать! 🙂

Привет, ну если накопал, было бы не плох ссылочку 🙂

И ещё эту папку Computers можно удалить? что бы глаза не мазолила младшим админам?

У меня на сервере 2022 команда не срабатывает без кавычек . Тоесть

redircmp OU=StagedComputers,DC=LABHOME,DC=local — НЕ РАБОТАЕТ

redircmp «OU=StagedComputers,DC=LABHOME,DC=local» РАБОТАЕТ

Добрый день,

Подскажите, пожалуйста, возможно сделать, чтоб при вводе компьютера в домен владельцем компьютера(свойства -> безопасность->дополнительно->владелец) была всегда определенная группа безопасности, а не тот пользователь, кто ввел этот компьютер в домен?

Автматически не получится так. Придется запилить какой-то скрипт, который будет отслеживать появление новых учеток компьютеров в OU, где оно создаются и менять владельца в ACL объекта ( Set-Acl + SetOwner свойство ) на нужную вам группу

Понял, спасибо.