Есть несколько способов, которые позволят исключить применение настроек определенной групповой политики Active Directory для некоторых пользователей или компьютеров:

- Использование фильтрации безопасности GPO для ограничения объектов AD, которые могут применить политику (самый простой и удобный вариант)

- Фильтрация области применения GPO с помощью WMI фильтра

- Исключения на уровне Item Level Targeting элементов предпочтений групповых политик. Применимо только для параметров GPO, задаваемых через Group Policy Preferences

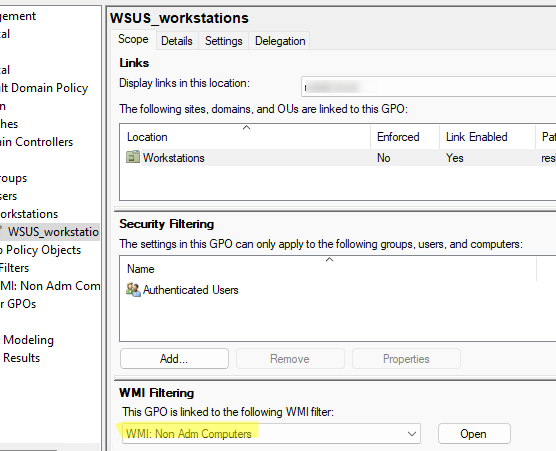

Рассмотрим сценарий, когда вы хотите исключить действие групповой политики, настраивающей параметры Windows Update, для определенного компьютера. В этом примере все компьютеры находятся в одном контейнере (OU) Workstations, на который назначена политика gpo_WSUS_workstations.

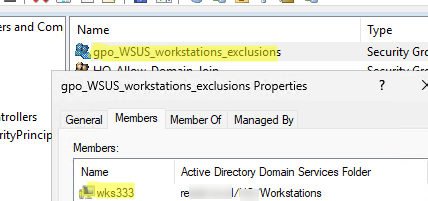

Если вы хотите исключить несколько компьютеров из-под действия политики, создайте для них отдельную группу безопасности в AD (gpo_WSUS_workstations_exclusions) и добавьте в нее учетные записи компьютеров/пользователей.

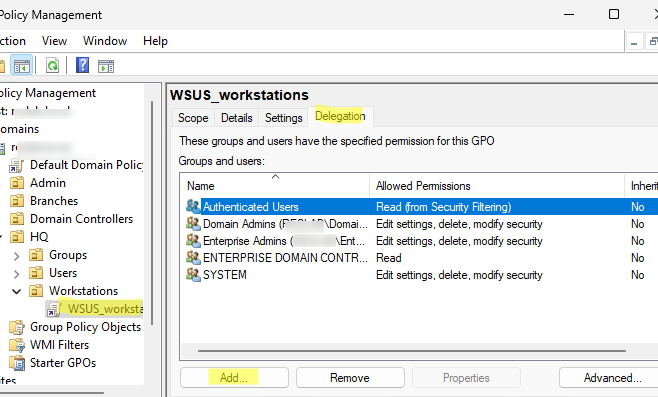

- Откройте консоль управления доменными GPO (

gpmc.msc) - Выберите нужную GPO, перейдите на вкладку Delegation и нажмите кнопку Add.

- По умолчанию политика применяется ко всем объектам AD (группа Authenticated Users)

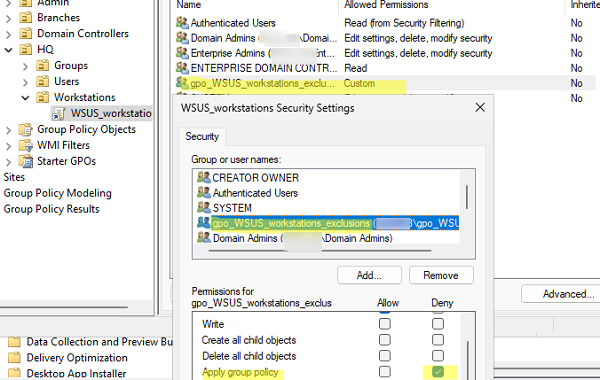

- Укажите имя группы (пользователя или компьютера), которую вы хотите исключить из-под действия политики

- Нажмите кнопку Advanced и установите разрешение Deny для Apply Group Policy.

- Это запретит всем объектам в указанной группе применять эту групповую политику. Запрещающие разрешения имеют приоритет над разрешающими. Поэтому несмотря на то, что для группы Authenticated Users разрешено применение политики, разрешение Deny будет иметь более высокие приоритет.

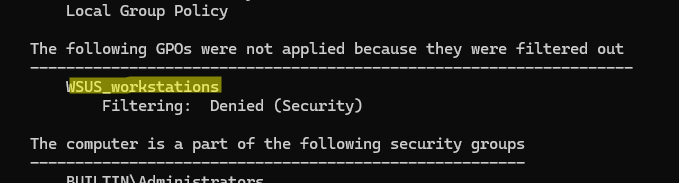

Обновите настройки GPO на клиенте (желательно перезагрузить компьютер, обновить членство в группах AD). Затем откройте командную строку и выведите отчет о применённых GPO с помощью команды:

gpresult /r

В отчете видно, что политика WSUS не применилась к этому компьютеру из-за того, что настройки безопасности запрещают это:

The following GPOs were not applied because they were filtered out WSUS_workstations Filtering: Denied (Security)

Теперь чтобы добавить в исключения этой GPO другой компьютер, достаточно добавить его учетную запись в группу

gpo_WSUS_workstations_exclusions

и перезагрузить.

Недостаток рассмотренного способа создания исключений для GPO: администратору нужно вручную добавлять/удалять в группу пользователей/компьютеров, которых нужно исключить из-под действия политики. Если вы хотите, чтобы пользователи или компьютеры автоматически добавлялись/исключались из политики на основании каких-то динамических атрибутов, можно использовать концепцию динамических групп AD или воспользоваться WMI фильтром GPO.

Идея такого WMI фильтра в том, что вы с помощью WQL запроса описываете, которое определяет, к каким объектам будет применяться политика. Например, вы хотите, чтобы политика не применялась к компьютерам, в имени которых содержится ключевое слово adm. В этом случае, можно использовать такой WMI запрос:

SELECT * FROM Win32_ComputerSystem WHERE NOT (Name LIKE '%adm%')

Создайте такой WMI фильтр в консоли GPMC и привяжите к GPO.

Теперь каждый компьютер при загрузке будет проверять такой WMI запрос, и, если он ему не соответствует, такая политика применена не будет.

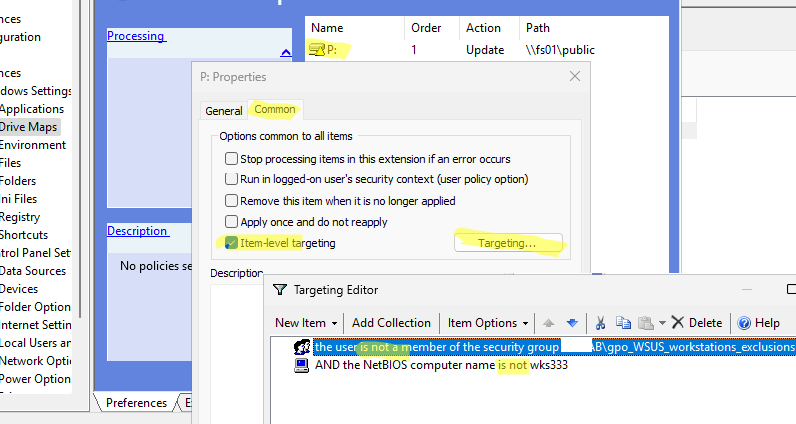

Есть еще вариант создания исключений для определенных пользователей и компьютеров в GPO. Если вы применяете настройки GPO, расположенные в секции Group Policy Preferences, можно сделать исключения на уровне отдельных параметров с помощью Item Level targeting.

В настройках любого параметра GPP на вкладке Common нужно включить режимItem-level Targeting и настроить правила

IS-NOT

, которые описывают исключения для применения этого параметра GPO. В этом примере мы настроили исключения политики для определенной группы и компьютера.

Не работает. Точнее работает, но если применять для отдельного пользователя или компьютер, а вот для группы исключение не работает.

Аналогичная проблема.

При назначении на группу не работает, хотя в моделировании применения GPO пишет, что политика не накатывается.

Попробуйте еще поставить запрет на чтение политики в Security: Read -> Deny.

Политика должна применяться для пользователей или ПК? Возможно вы пытаетесь запретить применяться пользовательской политике для компьютеров или наоборот.

Я вот заметил, что все работает. Но странным образом не после gpupdate /force. А именно после перезагрузки PC.

Интересная штука случилась. Всю жизнь ставил галочку запрета только на чтение и всё работало. Но после обновлений вышедших 14.06.16 с удивлением обнаружил, что политика стала накатываться. Поставил запрет на полный доступ и всё сработало — политика снова не накатывается.

Для информации.

если надо чтобы никакая политика не накатывалась создаем группу без политики и ставим «запретить наследование».

Может подскажите с моей проблемой. В домене есть группа пользователей. Один из пользователей этой группы работает на двух компьютерах. Для них необходимо чтобы выполнялась одна из политик, причем для пользователя который работает на двух компьютерах, необходимо чтобы на одном из компьютеров эта политика не выполнялась.

Указал в делегировании политики, всем пользователям домена — чтение, компьютерам домена — чтение, группе пользователей — чтение и выполнение, указанному компьютеру — чтение и запрет выполнения. Но на этом компьютере политика все-равно выполняется.

Куда прилинкована политика к OU с пользователями или компьютерами? Настройки политики из Computers или Users секции GPO?

Извините за долгое отсутствие.

Политика прилинкована ко всему домену, правила задаются для секции пользователя, задается выполнение логон скрипта.

P.s. пробовал выставлять для этой политики «Режим обработки замыкания пользовательской групповой политики» в «Слияние», но эффект тот же. В GPResult для компьютера идет «Фильтрация: Отказано (безопасность)», а для пользователя попадает в «Примененные объекты групповой политики». Т.е. политика все равно выполняется.

Сейчас пока решил эту проблему с помощью фильтра WMI, но возможно это можно решить другим способом.

Как исключить из политики определенный OU ?

Нормального решения нет: можно включить блокировку наследования политик на OU и назначить нужные политики вручную. Либо не вешать политики на корень домена, а на конкретные OU с объектами. Либо поднять изменить иерархию OU, убрав ее из-под действия слинкованной политики

Здравствуйте.

Подскажите пожалуйста.

Создал групповую политику для пользователей.

Сделал группу с белым списком пользователей которых не должно касаться.

Добавил данную группу в безопасность — выставил данной группе запрет на применение политики.

Добавил OU на которую должна применяться политика, и политика применилась, но применилась на всех пользователей OU даже на тех кто находится в белой группе.

Подскажите, почему так?

Это сработает только для настроек в секции user configuration. У вас видимо применились настройки из раздела GPO Computer Configuration

Так в том и дело, что политика моя применяется на User Configuration!

Я имею понимание , что ПК Конфигурашион применяется в ПК, а User Conf применяется к пользователям.

По идее вы все правильно сделали. В целевом OU ведь только пользователи? а не компьютеры и Loopback processing соотвественно не включен.

A Read при этом как ставить: Allow, Deny или оба чекбокса пустые?

У deny всегда приоритет

Добрый день, а запрет примениться только в этой политике? Объясню ситуацию имеется 8 отделов, все компьютеры находятся в одной OU, но каждый компьютер находится в определенной группе безопасности в зависимости от отдела. Эти группы отвечают за удаленное подключение из дома. Нужно установить программу только в одном отделе, остальные хочу добавить в исключения политики как в статье. Вопрос не заблокируется доступ к удаленке, если на не нужные группы в политике сделать Deny — Full Control, чтоб наверняка политика не применилась?

Если создать отдельную GPO только под установку программ и запретить в ней некоторые группы, это не повлияет на другие политики и права.

Сделайте группу безопасности для компьютеров и применяйте GPO только для неё.

Деление в GPO в разрезе ПК можно осуществлять не только на уровне организационного подразделения (OU), но и группы безопасности.