14 мая 2019 года Microsoft сообщила о наличии критической уязвимости в реализации службы удаленных столов (ранее служба терминалов) в Windows, которая позволяет атакующему, не прошедшему проверку подлинности, через протокол RDP удаленно выполнить произвольный код на целевой системе. RCE (Remote Code Execution) уязвимость описана в CVE-2019-0708 и ей присвоено неофициальное название BlueKeep. Уязвимости подвержены только старые версии Windows – начиная с Windows XP (Windows Server 2003) и заканчивая Windows 7 (Windows Server 2008 R2). Более новые версии (Windows 10, 8.1 и Windows Server 2012R2/2016/2019) данной уязвимости в RDS не подвержены.

RCE уязвимость CVE-2019-0708 в Remote Desktop Services

Уязвимость присутствует не в самом протоколе RDP, а в реализации службы удаленных рабочих столов (Remote Desktop Service) в старых версиях Windows. Для эксплуатации уязвимости необходим только сетевой доступ к компьютеру с подверженной версией Windows и наличие на нем включенной службы RDP (доступ к которой не должен блокироваться межсетевыми экранами). Т.е. если ваш Windows хост доступен из интернета через RDP, это означает, что уязвимость может быть эксплуатирована кем угодно. Уязвимость реализуется за счет отправки специального запроса к службе удаленного рабочего стола через RDP, преаутентфикация удаленного пользователя при этом не требуется. После реализации уязвимости BlueKeep атакующий может удаленно выполнить произвольный код на целевой системе с правами SYSTEM.

Microsoft отмечает, что есть весьма высокая вероятность появления автоматических червей, которые будут используют уязвимость в RDS для распространения в локальных сетях. Таким образом масштаб атак может достигнуть результатов червя WannaCry (использовал уязвимость в протоколе SMB CVE-2017-0144 — EternalBlue).

Защита от уязвимости BlueKeep CVE-2019-0708

Для защиты от уязвимости CVE-2019-0708 (BlueKeep) Microsoft рекомендует оперативно установить обновления безопасности (перечислены в следующем разделе). Для уменьшения рисков реализации уязвимости на системах до момента установки обновления во внешнем периметре рекомендуются следующие действия:

- Временно отключить RDP доступ к компьютерам и отключить службу Remote Desktop Services или заблокировать внешний доступ на RDP на межсетевых экранах периметра сети и отключить проброс RDP портов в локальную сеть;

- Включить поддержку Network Level Authentication (NLA — Проверку подлинности на уровне сети) в настройках RDP на компьютере ) – возможно настроить как в Windows 7 /2008 R2, так и в Windows XP SP3. При включенной NLA для реализации уязвимости атакующему сначала нужно аутентифицироваться в службе Remote Desktop Services с помощью действительного аккаунта (реализовать атаку можно только под легитимным пользователем).

Обновления Windows для защиты от RDP уязвимости BlueKeep

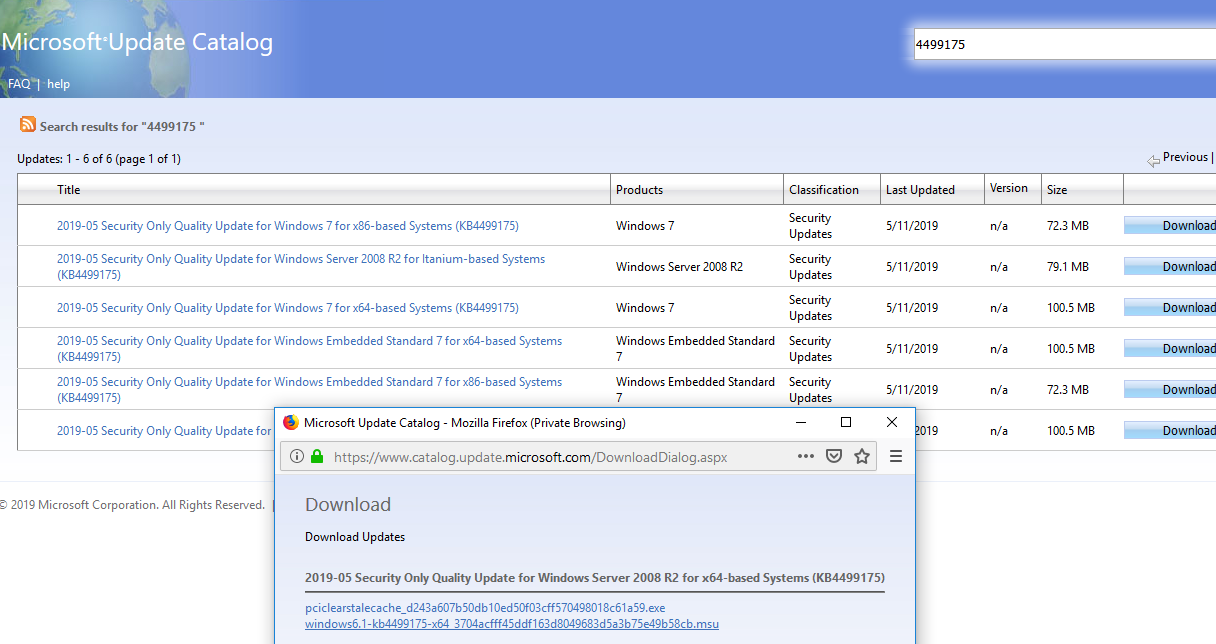

Microsoft выпустила обновления для всех ОС Windows, подверженных уязвимости CVE-2019-0708 (BlueKeep). Патчи доступны для загрузки в каталоге обновлений Microsoft.

Несмотря на то, что Microsoft прекратила поддержку Windows XP и Windows Server 2003, для защиты от BlueKeep были выпушены обновления и для этих устаревших систем. Что лишний раз подчеркивает серьезность найденной уязвимости и высокий риск ее массовой эксплуатации.

Ниже приведены прямые ссылки на ручную загрузку обновлений для популярных версий Windows:

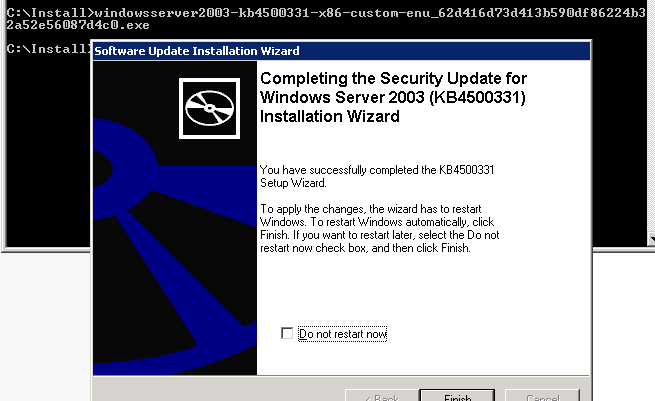

KB4500331:Windows XP SP3 x86, x64 Windows XP Embedded, Windows Server 2003 SP2 x86, x64 — https://www.catalog.update.microsoft.com/Search.aspx?q=KB4500331

KB4499175:

- Windows Server 2008 R2 SP1 и Windows 7 SP1 x64 — windows6.1-kb4499175-x64_3704acfff45ddf163d8049683d5a3b75e49b58cb.msu

- Windows 7 x86 SP1 — windows6.1-kb4499175-x86_6f1319c32d5bc4caf2058ae8ff40789ab10bf41b.msu

В Windows XP и 2003 обновления kb4500331 придется устанавливать вручную.

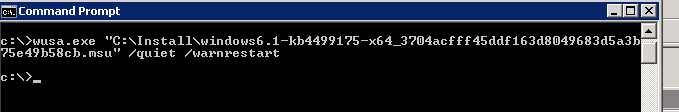

Для Windows 7 и Windows Server 2008 R2 обновление KB4499175 уже доступно для установки через WSUS (в зависимости от настроек одобрения обновлений) и Microsoft Update. Но вы можете установить его и вручную из msu файла с помощью wusa.exe:

wusa.exe "C:\Install\windows6.1-kb4499175-x64_3704acfff45ddf163d8049683d5a3b75e49b58cb.msu" /quiet /warnrestart

И KB4499175 по идее входит в B4499164.

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

Да, можно поставить и кумулятивный Monthly Rollup kb4499164, но если речь идет об оперативной установке, лучше ставить пока Security Only. Он в 4 раза меньше по размеру. Я буду ставить кумулятивный апдейт согласно принятых у нас регламентов установки обновлений, с ним такая спешка ни к чему. 🙂

Обновления kb4500331 для Windows XP и 2003 также импортируются во Wsus и могут через него распространяться.

Верно — статья в помощь Ручной импорт обновлений во WSUS.

cd /d "%~dp0"SET xOS=0

IF EXIST c:\KB4499175.txt GOTO ENDS

rem wmic qfe list | find "KB4499175"

rem IF %ERRORLEVEL% EQU 0 GOTO ENDS

VER | FINDSTR /IL "6.1." > NUL

IF %ERRORLEVEL% NEQ 0 GOTO ENDS

wmic path Win32_Processor get AddressWidth |>nul find "32" && set xOS=x86 ||set xOS=x64

IF %xOS% == "86" GOTO INST86

IF %xOS% == "64" GOTO INST64

:INST86

wusa.exe "kb4499175_x86.msu" /quiet /warnrestart

:INST64

wusa.exe "kb4499175_x64.msu" /quiet /warnrestart

:ENDS

KB4499175 > c:\KB4499175.txt 2>nul

exit

День добрый, столкнулся с такой проблемой. при установки патча KB4499175 на компьютеры в офисе. в некоторых случаях после установки и перезагрузки система сама уходит в режим восстановления, минут через 5 восстановив контрольную точку до установки патча система загружается и работает в штатном режиме но, без патча KB4499175. вопрос. на что нужно обратить внимание? куда копать?

Речь о Windows 7 SP1? Т.е. проблема появилась не на одном компьютере, а на нескольких?

Вы ставите только одно обновление одновременно? Нужно понять, что проблема именно в нем.

Из вариантов — я бы попробовал временно отключить на компьютере антвирус и другое защитное ПО и после этого установил обновление. Есть еще вариант с распаковкой MSU файла обновлений и установкой его в виде cab файла с помощью dism напрямую в образ — https://winitpro.ru/index.php/2018/01/17/offline-ustanovka-cab-i-msu-fajlov-obnovlenij-windows/

Приветствую, да системы windows 7 sp1 все. У всех одинаковый набор программ, обновление устанавливается удачно у всех но, после перезагрузки некоторые компьютеры автоматом начинают восстанавливать предыдущую точку сохранения. (та что создается перед установкой этого патча) по логам пишет следующее.

Ошибка установки: не удается установить следующее обновление из-за ошибки 0x80242016: Обновление системы безопасности для ОС Windows (KB4499175).Вот полный лог.

Имя журнала: SystemИсточник: Microsoft-Windows-WindowsUpdateClient

Дата: 27.05.2019 14:34:10

Код события: 20

Категория задачи:Агент центра обновления Windows

Уровень: Ошибка

Ключевые слова:Отказ,Установка

Пользователь: СИСТЕМА

Компьютер: comp004.milavica.local

Описание:

Ошибка установки: не удается установить следующее обновление из-за ошибки 0x80242016: Обновление системы безопасности для ОС Windows (KB4499175).

Xml события:

20

0

2

1

13

0x8000000000000028

376932

System

comp004.milavica.local

0x80242016

Обновление системы безопасности для ОС Windows (KB4499175)

{9a9d7ca2-50d5-40ee-8544-cf31bf5ae0cc}

501

А другие обновления на компьютерах ставятся? Если нет — возможно повреждено хранилище компонентов. Попробуйте проверить его по методике из статьи https://winitpro.ru/index.php/2019/05/27/0x80073712-oshibka-obnovleniya-windows/

Приветствую, не помогает с хранилищем компонентов. что еще можете предложить?

В хранилище компонентов нет ошибок? или не исправляются?

Вообще коду ошибки 0x80242016 соотвествует сообщение WU_E_UH_POSTREBOOTUNEXPECTEDSTATE ( The state of the update after its post-reboot operation has completed is unexpected). Но вот что с ним делать — не понятно. До этоно на компьютерах обновления устаналивались нормально? Или это первое обновление, которое вы установили за дительный промежуток времени.

Может, дело в этом:

День добрый. После установки патчей KB4499164 и KB4499175 на компьютер в списке обновлений указанных КВ не обнаружил. Не нахожу их и с помощью wmic. Такое чувство, будто обновление не прошло, хотя при установке ошибок не было. Как проверить, что уязвимость закрыта?

Просканировать хосты на RDP уязвимость CVE-2019-0708 можно с помощью утилиты rdpscan (_https://github.com/robertdavidgraham/rdpscan).

Приветствую. После установки обновления KB4499175 комп после перезагрузки выдает bsod0х00000109, а после пары перезагрузок bsod0х00000050, вылечил восстановлением системы через загрузочную флешку. Пробовал также перед установкой kb4499175 устанавливать обновления, указанные в инструкции по установке с сайта майкрософт, а именно kb4474419, после него kb4490628, и затем kb4499175, но комп выдал тот же bsod0х00000109 а затем и 0х00000050 после установки первого же обновления (kb4474419). ОС win7 sp1, автоматическое обновление выключено, винда чистая, установлена пару дней назад. Буду признателен вашей помощи в установке этого злополучного обновления

Аналогичная проблема! НО! Рекомендую проверить на проблемных машинах библиотеку сервера терминалов!

Если ее «лечили», то проблема «БСОДА» может крыться именно в этом! У меня именно так и было. Где не «лечил», обновления стали успешно!