OpenVPN – это набор open source программ, который заслуженно является одним из самых популярных и легких решений для реализации защищенной VPN сети. OpenVPN позволяет объединить в единую сеть сервер и клиентов (даже находящиеся за NAT или файерволами), или объединить сети удаленных офисов. Серверную часть OpenVPN можно развернуть практически на всех доступных операционных системах (пример настройки OpenVPN на Linux). Вы можете установить OpenVPN сервер даже на обычный компьютер с десктопной редакцией Windows 10.

В этой статье, мы покажем, как установить OpenVPN сервер на компьютер с Windows 10, настроить OpenVPN клиент на другом Windows хосте и установить защищенное VPN подключение.

Установка службы OpenVPN сервера в Windows

Скачайте MSI установщик OpenVPN для вашей версии Windows с официального сайта (https://openvpn.net/community-downloads/). В нашем случае это OpenVPN-2.5.5-I602-amd64.msi (https://swupdate.openvpn.org/community/releases/OpenVPN-2.5.5-I602-amd64.msi).

Запустите установку.

Если вы планируете, OpenVPN сервер работал в автоматическом режиме, можно не устанавливать OpenVPN GUI. Обязательно установите OpenVPN Services.

Начиная с версии OpenVPN 2.5, поддерживается драйвер WinTun от разработчиков WireGuard. Считается, что этот драйвер работает быстрее чем классический OpenVPN драйвер TAP. Установите драйвер Wintun, откажитесь от установки TAP-Windows6.

Установите OpenSSL утилиту EasyRSA Certificate Management Scripts.

Запустите установку.

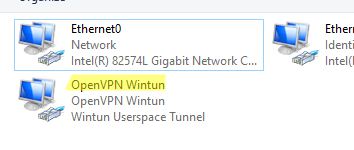

После окончания установки появится новый сетевой адаптер типа Wintun Userspace Tunnel. Этот адаптер отключен, если служба OpenVPN не запущена.

Создаем ключи шифрования и сертификаты для OpenVPN

OpenVPN основан на шифровании OpenSSL. Это означает, что для обмена трафиком между клиентом и серверов VPN нужно сгенерировать ключи и сертификаты с использованием RSA3.

Откройте командную строку и перейдите в каталог easy-rsa:

cd C:\Program Files\OpenVPN\easy-rsa

Создайте копию файла:

copy vars.example vars

Откройте файл vars с помощью любого текстового редактора. Проверьте пути к рабочим директориям.

Обязательно поправьте переменную EASYRSA_TEMP_DIR следующим образом:

set_var EASYRSA_TEMP_DIR "$EASYRSA_PKI/temp"

Можете заполнить поля для сертификатов (опционально)

set_var EASYRSA_REQ_COUNTRY "RU" set_var EASYRSA_REQ_PROVINCE "MSK" set_var EASYRSA_REQ_CITY "MSK" set_var EASYRSA_REQ_ORG "IT-Company" set_var EASYRSA_REQ_EMAIL " admin@server.vpn.ru " set_var EASYRSA_REQ_OU " IT department "

Срок действия сертификатов задается с помощью:

#set_var EASYRSA_CA_EXPIRE 3650 #set_var EASYRSA_CERT_EXPIRE 825

Сохраните файл и выполните команду:

EasyRSA-Start.bat

Следующие команды выполняются в среде EasyRSA Shell:

Инициализация PKI:

./easyrsa init-pki

Должна появится надпись:

init-pki complete; you may now create a CA or requests. Your newly created PKI dir is: C:/Program Files/OpenVPN/easy-rsa/pki

Теперь нужно сгенерировать корневой CA:

./easyrsa build-ca

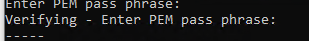

Задайте дважды пароль для CA:

CA creation complete and you may now import and sign cert requests.

Данная команда сформировала:

- Корневой сертификат центра сертификации: «C:\Program Files\OpenVPN\easy-rsa\pki\ca.crt»

- Ключ центра сертификации «C:\Program Files\OpenVPN\easy-rsa\pki\private\ca.key»

Теперь нужно сгенерировать запрос сертификата и ключ для вашего сервера OpenVPN:

./easyrsa gen-req server nopass

Утилита сгенерирует два файла:

req: C:/Program Files/OpenVPN/easy-rsa/pki/reqs/server.req key: C:/Program Files/OpenVPN/easy-rsa/pki/private/server.key

Подпишем запрос на выпуск сертификата сервера с помощью нашего CA:

./easyrsa sign-req server server

Подтвердите правильность данных, набрав yes.

Затем введите пароль CA от корневого CA.

В каталоге issued появится сертификат сервера («C:\Program Files\OpenVPN\easy-rsa\pki\issued\server.crt»)

Теперь можно создать ключи Диффи-Хеллмана (займет длительное время):

./easyrsa gen-dh

Для дополнительной защиты VPN сервера желательно включить tls-auth. Данная технология позволяет использовать подписи HMAC к handshake-пакетам SSL/TLS, инициируя дополнительную проверку целостности. Пакеты без такой подписи будут отбрасываться VPN сервером. Это защитит вас от сканирования порта VPN сервера, DoS атак, переполнения буфера SSL/TLS.

Сгенерируйте ключ tls-auth:

cd C:\Program Files\OpenVPN\bin

openvpn --genkey secret ta.key

Должен появиться файл «C:\Program Files\OpenVPN\bin\ta.key». Переместите его в каталог C:\Program Files\OpenVPN\easy-rsa\pki

Теперь можно сформировать ключи для клиентов OpenVPN. Для каждого клиента, который будет подключаться к вашему серверу нужно создать собственные ключи.

Есть несколько способов генерации ключей и передачи их клиентам. В следующем примере, мы создадим на сервере ключ клиента и защитим его паролем:

./easyrsa gen-req kbuldogov

./easyrsa sign-req client kbuldogov

Данный ключ («C:\Program Files\OpenVPN\easy-rsa\pki\private\kbuldogov.key») нужно передать клиенту и сообщить пароль. Клиент может снять защиту паролем для ключа:

openssl rsa -in "C:\Program Files\OpenVPN\easy-rsa\pki\private\kbuldogov.key"-out "C:\Program Files\OpenVPN\easy-rsa\pki\private\kbuldogov_use.key"

Если вы хотите сгенерировать ключ, не защищенный паролем, нужно выполнить команду:

./easyrsa gen-req имяклиента nopass

На сервере с OpenVPN вы можете создать неограниченное количество ключей и сертификатов для пользователей. Аналогичным образом сформируйте ключи и сертфикаты для других клиентов.

Вы можете отохвать скомпрометированные сертификаты клиентов:

cd C:\Program Files\OpenVPN\easy-rsa

EasyRSA-Start.bat

./easyrsa revoke kbuldogov

Итак, мы сгенерировали набор ключей и сертификатов для OpenVPN сервера. Теперь можно настроить и запустить службу OpenVPN.

Конфигурационный файл OpenVPN сервера в Windows

Скопируйте типовой конфигурационный файл OpenVPN сервера:

copy "C:\Program Files\OpenVPN\sample-config\server.ovpn" "C:\Program Files\OpenVPN\config-auto\server.ovpn"

Откройте файл server.ovpn в любом текстовом редакторе и внесите свои настройки. Я использую следующий конфиг для OpenVPN:

# Указываем порт, протокол и устройство port 1194 proto udp dev tun # Указываем пути к сертификатам сервера ca "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\ca.crt" cert "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\issued\\server.crt" key "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\private\\server.key" dh "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\dh.pem" # Указываем настройки IP сети, адреса из которой будет будут получать VPN клиенты server 10.24.1.0 255.255.255.0 #если нужно разрешить клиентам подключаться под одним ключом, нужвно включить опцию duplicate-cn (не рекомендуется) #duplicate-cn # TLS защита tls-auth "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\ta.key" 0 cipher AES-256-GCM # Другая параметры keepalive 20 60 persist-key persist-tun status "C:\\Program Files\\OpenVPN\\log\\status.log" log "C:\\Program Files\\OpenVPN\\log\\openvpn.log" verb 3 mute 20 windows-driver wintun

Сохраните файл.

Не забудьте открыть на файерволе порты для указанного вами порта OpenVPN на клиенте и на сервере. Можно открыть порты в Windows Defender с помощью PowerShell.

Правило для сервера:

New-NetFirewallRule -DisplayName "AllowOpenVPN-In" -Direction Inbound -Protocol UDP –LocalPort 1194 -Action Allow

Правило для клиента:

New-NetFirewallRule -DisplayName "AllowOpenVPN-Out" -Direction Outbound -Protocol UDP –LocalPort 1194 -Action Allow

Теперь нужно запустить службу OpenVPN и изменить тип ее запуска на автоматический. Воспользуйтесь таким командами PowerShell, чтобы включить службу:

Set-Service OpenVPNService –startuptype automatic –passthru

Get-Service OpenVPNService| Start-Service

Откройте панель управления, и убедитесь, что виртуальный сетевой адаптер OpenVPN Wintun теперь активен. Если нет, смотрите лог «C:\Program Files\OpenVPN\log\server.log»

Options error: In C:\Program Files\OpenVPN\config-auto\server.ovpn:1: Maximum option line length (256) exceeded, line starts with..

Смените в файле server.ovpn символы переноса строки на Windows CRLF (в notepad++ нужно выбрать Edit -> EOL Conversion -> Windows CR LF). Сохраните файл, перезапустите службу OpevVPNService.

Данный конфиг позволит удаленным клиентам получить доступ только к серверу, но другие компьютеры и сервисы в локальной сети сервера для них недоступны. Чтобы разрешить клиентам OpenVPN получить доступ к внутренней сети нужно:

Включить опцию IPEnableRouter в реестре (включает IP маршрутизацию в Windows, в том числе включает маршрутизацию меду сетями Hyper-V): reg add «HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters» /v IPEnableRouter /t REG_DWORD /d 1 /f

Добавьте в конфгурационный файл сервера OpenVPN маршруты до внутренней IP сети:

push "route 10.24.1.0 255.255.255.0" push "route 192.168.100.0 255.255.255.0"

Если нужно, назначьте клиенту адреса DNS серверов:

push "dhcp-option DNS 192.168.100.11" push "dhcp-option DNS 192.168.100.12"

Если нужно завернуть все запросы клиента (в том числе Интернет трафик) на ваш OpenVPN сервер, добавьте опцию:

push "redirect-gateway def1"

Настройка OpenVPN клиента в Windows

Создайте на сервере шаблонный конфигурационный файла для клиента VPN (на базе iшаблона client.ovpn) со следующими параметрами (имя файла kbuldovov.ovpn)

client dev tun proto udp remote your_vpn_server_address 1194 resolv-retry infinite nobind persist-key persist-tun ca ca.crt cert kbuldogov.crt key kbuldogov.key remote-cert-tls server tls-auth ta.key 1 cipher AES-256-GCM connect-retry-max 25 verb 3

Скачайте и установите клиент OpenVPN Connect для Windows (https://openvpn.net/downloads/openvpn-connect-v3-windows.msi).

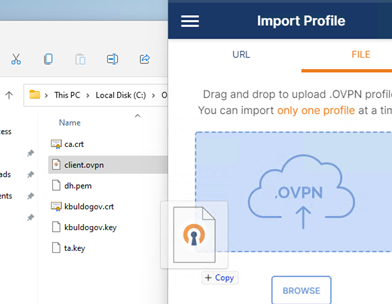

Теперь на компьютер с клиентом OpenVPN нужно с сервера скопировать файлы:

- ca.crt

- kbuldogov.crt

- kbuldogov.key

- dh.pem

- ta.key

- kbuldogov.ovpn

Теперь импортируйте файл с профилем *.ovpn и попробуйте подключиться к вашему VPN серверу.

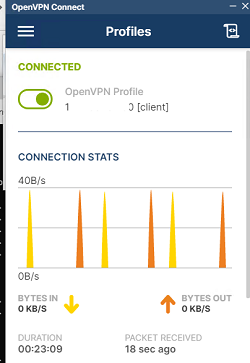

Если все настроено правильно, появится такая картинка.

Проверьте теперь лог OpenVPN на клиенте «C:\Program Files\OpenVPN Connect\agent.log»

Mon Dec 27 08:09:30 2021 proxy_auto_config_url

Mon Dec 27 08:09:31 2021 TUN SETUP

TAP ADAPTERS:

guid='{25EE4A55-BE90-45A0-88A1-8FA8FEF24C42}' index=22 name='Local Area Connection'

Open TAP device "Local Area Connection" PATH="\\.\Global\{25EE4A55-BE90-45A0-88A1-8FA8FEF24C42}.tap" SUCCEEDED

TAP-Windows Driver Version 9.24

ActionDeleteAllRoutesOnInterface iface_index=22

netsh interface ip set interface 22 metric=1

Ok.

netsh interface ip set address 22 static 10.24.1.6 255.255.255.252 gateway=10.24.1.5 store=active

IPHelper: add route 10.24.1.1/32 22 10.24.1.5 metric=-1

Клиент успешно подключится к OpenVPN серверу и получил IP адрес 10.24.1.6.

Проверьте теперь лог на сервере («C:\Program Files\OpenVPN\log\openvpn.log»). Здесь также видно, что клиент с сертификатом kbuldogov успешно подключится к вашему серверу.

2021-12-27 08:09:35 192.168.13.202:55648 [kbuldogov] Peer Connection Initiated with [AF_INET6]::ffff:192.168.13.202:55648 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI_sva: pool returned IPv4=10.24.1.6, IPv6=(Not enabled) 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI: Learn: 10.24.1.6 -> kbuldogov/192.168.13.202:55648 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI: primary virtual IP for kbuldogov/192.168.13.202:55648: 10.24.1.6

Правило для клиента:

New-NetFirewallRule -DisplayName «AllowOpenVPN-Out» -Direction Inbound -Protocol UDP –LocalPort 1194 -Action Allow

Вот спасибо.

Так-то, конечно умею, но step-by-step инструкция, да еще и «за так».

Спасибо.

Интересная статья, спасибо.

Жаль конечно, что проверить ни где не могу.

Так как нет хост-сервера на винде за бугром для данной проверки.

А за них как известно нужно платить…

Было бы здорово, если бы поделились данными серверами или хотя бы подсказали как их найти,

желательно бесплатные 🙂

поставь 2 виртуальные машины и пробуй ))) зачем тебе сервер за бугром?

Поставил неск лет назад OpenVPN.

Настроил. Забыл.

Дай думаю обновлю.

Обновил.

Всё упало и перестало работать.

Вернул старую версию.

Полез смотреть лог изменений. А там миллион изменений: какие-то флаги\опции отменили, много всего.

Слишком пришлось бы переписывать конфиг и снова тестировать конфигурацию. А нужно было сразу вернуть сервис в строй.

здорова приятель. я живу в регионе где многие сайты и приложения под запретом если не трудно по братски у тебя есть бесплатная версия или прокси для опен впн скинь на почту пожалуйста и заранее спасибо , всех благ))

добрый день!

аналогично)) сначала я генерировал серты через 2.4.3 версию, все работало, пока моб.телефоны не перестали подключаться. Вышло обновление SSL

ок, обновил до 2.4.8 версии, пока все работает, моб.клиенты в том числе.

Решил поковырять на досуге новую версию 2.5.5, в корне все изменилось, даже генерация сертификатов теперь совершенно другая процедура

Народ, подскажите плиз, небольшая проблема, по вашей инструкции настраивал OpenVPN, все здорово работает, спасибо Вам, но столкнулся с задачей отозвать сертификат, и как то не получается это сделать из мануалов в инете для windows, OpenVPN 2.5.4…если быть точным согласно инструкциям мне необходимо cd C:\Program Files\OpenVPN\easy-rsa и там запусттить vars, но запуска не происходит.Вы не сталкивались?

Чтобы отозвать сертфикат мне пришлось добавить в файл vars строку:

set_var EASYRSA_OPENSSL "C:/Program Files/OpenVPN/bin/openssl.exe"Для отзыва сертификата нужно запустить RSA-Start.bat и выполнить команду:

./easyrsa revoke ZavalenaElenaПоявится запрос на подтверждение отзыва сертфиката, пишите yes. Затем указываете пароль от CA.

Появится предупреждение:

Revocation was successful. You must run gen-crl and upload a CRL to your

infrastructure in order to prevent the revoked cert from being accepted.

Выполните команду:

./easyrsa gen-crlБудет создан файл:

An updated CRL has been created.CRL file: C:/Program Files/OpenVPN/easy-rsa/pki/crl.pem

Нужно добавить его в конфиг файл:

crl-verify "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\crl.pem"В текстовом файле «C:\Program Files\OpenVPN\easy-rsa\pki\index.txt» будет список всех сертфикатов

Действующие сертификаты имеют статус V в начале строки, отозванные — R.

Добрый день, можешь пояснить «Нужно добавить его в конфиг файл: crl-verify «C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\crl.pem»»

— Эту надпись с путем (только почему двойные слешы и в другую сторону?) надо добавить в файл vars?

Выручайте.Все сделал по инструкции.Не запускается сервер, прилагаю log

2022-01-28 18:29:31 WARNING: —topology net30 support for server configs with IPv4 pools will be removed in a future release. Please migrate to —topology subnet as soon as possible.

2022-01-28 18:29:31 —pull-filter ignored for —mode server

2022-01-28 18:29:31 OpenVPN 2.5.5 Windows-MSVC [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Dec 15 2021

2022-01-28 18:29:31 Windows version 10.0 (Windows 10 or greater) 64bit

2022-01-28 18:29:31 library versions: OpenSSL 1.1.1l 24 Aug 2021, LZO 2.10

2022-01-28 18:29:31 MANAGEMENT: TCP Socket listening on [AF_INET]127.0.0.1:25340

2022-01-28 18:29:31 Need hold release from management interface, waiting…

2022-01-28 18:29:31 MANAGEMENT: Client connected from [AF_INET]127.0.0.1:25340

2022-01-28 18:29:31 MANAGEMENT: CMD ‘state on’

2022-01-28 18:29:31 MANAGEMENT: CMD ‘log all on’

2022-01-28 18:29:31 MANAGEMENT: CMD ‘echo all on’

2022-01-28 18:29:31 MANAGEMENT: CMD ‘bytecount 5’

2022-01-28 18:29:31 MANAGEMENT: CMD ‘hold off’

2022-01-28 18:29:31 MANAGEMENT: CMD ‘hold release’

2022-01-28 18:29:31 NOTE: your local LAN uses the extremely common subnet address 192.168.0.x or 192.168.1.x. Be aware that this might create routing conflicts if you connect to the VPN server from public locations such as internet cafes that use the same subnet.

2022-01-28 18:29:31 Note: cannot open C:\Program Files\OpenVPN\log\status.log for WRITE

2022-01-28 18:29:31 Diffie-Hellman initialized with 2048 bit key

2022-01-28 18:29:31 Outgoing Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-01-28 18:29:31 Incoming Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-01-28 18:29:31 interactive service msg_channel=580

2022-01-28 18:29:31 open_tun

2022-01-28 18:29:31 Register ring buffers failed using service: Попытка выполнить операцию инициализации, которая уже проведена. [status=0x4df]

2022-01-28 18:29:31 Failed to register {A46C18F7-D35B-42E7-8738-83F7ECB6B2A5} adapter ring buffers

2022-01-28 18:29:31 MANAGEMENT: Client disconnected

2022-01-28 18:29:31 All wintun adapters on this system are currently in use or disabled.

2022-01-28 18:29:31 Exiting due to fatal error

Службу запускаете от SYSTEM или обычного пользователя?

Сетевой адаптер Openvpn WinTun в системе появился?

Какая версия Windows?

Спасибо, нашел решение на англ форуме, не нужно запускать службу OpenVPN в автоматический режим. Нужно ставить вручную, и тогда все ОК!

Спасибо помогло

Так же, у меня выходила ошибка при генерации CA.crt

«Easy-RSA error:

Missing or invalid OpenSSL

Expected to find openssl command at: openssl»

Помогло следующее:

в файле vars раскомментировал и поменял путь к строчке:

set_var EASYRSA_OPENSSL «C:/Program Files/OpenVPN/bin/openssl.exe»

Мне почему не помогло…

#set_var EASYRSA_OPENSSL «openssl»

#

# This sample is in Windows syntax — edit it for your path if not using PATH:

#set_var EASYRSA_OPENSSL «C:/Program Files/OpenVPN/bin/openssl.exe»

В конфиг файле vars указал такую переменную:

set_var EASYRSA_OPENSSL "C:/Program Files/OpenVPN/bin/openssl.exe"Все заработало

Сработало только после прописывания PATH в переменных с путем до SSL

Друг, поясни пожалуйста, что за PATH и куда именно ты его поставил?

У пользователя перестал запускаться OpenVPN Connect.exe от слова совсем (версия openvpn-connect-3.3.4.2600). При щелчке ничего не происходит.В журналах Windows пусто, в log файлах пусто.

Прововал все — переустановку клиента, очистку реестра, перезагрузки, безопасный режим — ничего не помогало, пока не попробовал очистить папку

%Temp%Оставлю тут, может кому понадобится.

Приветствую . Уставил, папки easy-rsa в корне нету) Куда шагать?

В установщие включили галку «EasyRSA Certificate Management Scripts»?

Какая версия openvpn?

Enter New CA Key Passphrase:

Re-Enter New CA Key Passphrase:

Extra arguments given.

genrsa: Use -help for summary.

Easy-RSA error:

Failed create CA private key.

Зы : Не судите строго, оч хочу научиться…

Путь до директории easy-rsa должен быть без пробелов, к примеру директория

«C:\Program Files\OpenVPN\easy-rsa\» содержит пробелы(Program Files).

Скопируй директорию easy-rsa в другую директорию, что в пути до неё не было пробелов, например:

«C:\MyFiles\easy-rsa»

Как у всех работает если в пошаговой инструкции нет ни слова что неболжно быть пробелов в пути,прям подгорает,исправьте инструкцию два дня сижу не могук понять в чем проблема оказывается в дериктории не должно быть пробелов

Вот это добавляли в конфиг файл?

set_var EASYRSA_TEMP_DIR "$EASYRSA_PKI/temp"С этой опцией ошибка «Extra arguments given» не появляется. И переносить каталоги не нужно.

вот я не пойму насчет этой временной директории. Ну добавил я эту строку (раскомментировал, по-сути, и дописал /temp. Но при генерации СА ошибка о том, что не находит временную директорию temp. Вероятно надо не только добавить ее в строку vars, но и создать на диске в какой-то папке? В какой?

$EASYRSA_PKI — подразумевает что это текущий путь к каталогу EASYRSA (по -умолчанию C:\Program Files\OpenVPN\easy-rsa)

Здравствуйте, указанная Вами строчка в конфиг добавлена, все равно при генерации сертификата ругается на отсутствие папки temp (как в комментарии Андрея), все таки где создавать папку temp и как исправить ошибку? Подскажите пожалуйста!

Попробуйте создать c:\temp (создать temp в C:\Program Files\OpenVPN\easy-rsa мне не помогло)

Можете дать ссылку на видеоурок

Заранее спасибо

а где собственно взять kbuldogov.crt?

вот тоже не понял

Тут) C:\Program Files\OpenVPN\easy-rsa\pki\issued

Enter New CA Key Passphrase:

Re-Enter New CA Key Passphrase:

usage: genrsa [args] [numbits]

-des encrypt the generated key with DES in cbc mode

-des3 encrypt the generated key with DES in ede cbc mode (168 bit key)

-idea encrypt the generated key with IDEA in cbc mode

-aes128, -aes192, -aes256

encrypt PEM output with cbc aes

-out file output the key to ‘file

-passout arg output file pass phrase source

-f4 use F4 (0x10001) for the E value

-3 use 3 for the E value

-engine e use engine e, possibly a hardware device.

-rand file;file;…

load the file (or the files in the directory) into

the random number generator

Easy-RSA error:

Failed create CA private key

Я разворачиваю сервис на виртуальный машинах подключенных к интернету через CSR 1000v, между выходом на сторону провайдера и виртуальным маршрутизатором есть ещё пара домашних маршрутизаторов, нужна ли какая-либо дополнительная настройка маршрутизаторов для работоспособности такой сети? Проброс портов на виртуальном роутере для выхода в сеть уже произвёл.

Нужно чтобы по пути от интернет-маршрутизатора ваш openvpn порт не блочился вашими железками.

Wed Mar 09 13:44:01 2022 UDP link local: (not bound)

Wed Mar 09 13:44:01 2022 UDP link remote: [AF_INET]192.168.100.131:1194

Wed Mar 09 13:44:01 2022 MANAGEMENT: >STATE:1646811841,WAIT,,,,,,

Wed Mar 09 13:45:01 2022 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

Wed Mar 09 13:45:01 2022 TLS Error: TLS handshake failed

Wed Mar 09 13:45:01 2022 SIGUSR1[soft,tls-error] received, process restarting

Wed Mar 09 13:45:01 2022 MANAGEMENT: >STATE:1646811901,RECONNECTING,tls-error,,,,,

Wed Mar 09 13:45:01 2022 Restart pause, 20 second(s)

Wed Mar 09 13:45:21 2022 Outgoing Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

Wed Mar 09 13:45:21 2022 Incoming Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

Wed Mar 09 13:45:21 2022 TCP/UDP: Preserving recently used remote address: [AF_INET]192.168.100.131:1194

Wed Mar 09 13:45:21 2022 Socket Buffers: R=[245760->245760] S=[81920->81920]

Wed Mar 09 13:45:21 2022 UDP link local: (not bound)

Wed Mar 09 13:45:21 2022 UDP link remote: [AF_INET]192.168.100.131:1194

Wed Mar 09 13:45:21 2022 MANAGEMENT: >STATE:1646811921,WAIT,,,,,,

не конектится клиент «состояние подключение…(желтый)»

Интересно, как решили проблему?

Мать моя женщина!

Почему так все сложно?

Проверил в локальной сети , все прекрасно работает как на стороне сервера так и клиента. (с не большими ошибками) .

По интернету все так же проблема, пробросил порты в модемах Хуавей HG8245H на обеих сторонах. Но результатов не дало, либо не правильно пробросил, либо провайдер или еще какие то подводные камни

А откуда появился kbuldogov.crt ?

./easyrsa gen-req имяклиента nopass

Создаётся файл kbuldogov.req – файл, хранящий запрос о сертификате, а также файл kbuldogov.key – хранящий клиентский ключ.

Следующим шагом будет создание и подпись клиентского сертификата. Для этого введите в консоль команду:

./easyrsa sign-req client client1

А если ещё точнее, то:

./easyrsa sign-req clientТак.

./easyrsa sign-req client kbuldogovclient1=kbuldogov

Всё сделал по инструкции, но клиент пробует подключиться (начинает крутиться рыжее колесо в тумблере), но по истечении примерно минуты говорит, что не удаётся установить связь с сервером в заданное время. В чём может быть проблема? Или хотя бы куда смотреть?

Возможно дело в том, что я неправильно прописываю адрес сервера. Туда надо писать IP машины (192.123.123.123) или внутренний IP, который выделяется для сервера (10.8.0.1)?

На сервере вроде всё в порядке: Wintun показывает, что подключился. В логе openVPN на сервере следующее:

OpenVPN 2.5.7 Windows-MSVC [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on May 27 2022

2022-06-17 14:59:30 Windows version 10.0 (Windows 10 or greater) 64bit

2022-06-17 14:59:30 library versions: OpenSSL 1.1.1o 3 May 2022, LZO 2.10

2022-06-17 14:59:30 Diffie-Hellman initialized with 2048 bit key

2022-06-17 14:59:30 Outgoing Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-06-17 14:59:30 Incoming Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-06-17 14:59:30 interactive service msg_channel=0

2022-06-17 14:59:30 open_tun

2022-06-17 14:59:30 wintun device [OpenVPN Wintun] opened

2022-06-17 14:59:30 NETSH: C:\Windows\system32\netsh.exe interface ip set address 12 static 10.8.0.1 255.255.255.252

2022-06-17 14:59:30 NETSH: C:\Windows\system32\netsh.exe interface ip delete dns 12 all

2022-06-17 14:59:30 NETSH: C:\Windows\system32\netsh.exe interface ip delete wins 12 all

2022-06-17 14:59:30 IPv4 MTU set to 1500 on interface 12 using SetIpInterfaceEntry()

2022-06-17 14:59:30 C:\Windows\system32\route.exe ADD 10.8.0.0 MASK 255.255.255.0 10.8.0.2

2022-06-17 14:59:30 ROUTE: CreateIpForwardEntry succeeded with dwForwardMetric1=5 and dwForwardType=4

2022-06-17 14:59:30 Route addition via IPAPI succeeded [adaptive]

2022-06-17 14:59:30 Could not determine IPv4/IPv6 protocol. Using AF_INET6

2022-06-17 14:59:30 Socket Buffers: R=[65536->65536] S=[65536->65536]

2022-06-17 14:59:30 setsockopt(IPV6_V6ONLY=0)

2022-06-17 14:59:30 Listening for incoming TCP connection on [AF_INET6][undef]:1194

2022-06-17 14:59:30 TCPv6_SERVER link local (bound): [AF_INET6][undef]:1194

2022-06-17 14:59:30 TCPv6_SERVER link remote: [AF_UNSPEC]

2022-06-17 14:59:30 MULTI: multi_init called, r=256 v=256

2022-06-17 14:59:30 IFCONFIG POOL IPv4: base=10.8.0.4 size=62

2022-06-17 14:59:30 IFCONFIG POOL LIST

2022-06-17 14:59:30 MULTI: TCP INIT maxclients=60 maxevents=64

2022-06-17 14:59:30 Initialization Sequence Completed

При этом лог сервера пустой.

Подключаейтесь на IP адрес хоста где запушен openVPN.

В первую очередь с клиента проверьте, что порт указанный в конфиг файле openvpn открыт и доступен по сети (не блокируется файерволом)

Здравствуйте.

А как проверить наверняка? Через сайты проверялщики показывает, что открыто. Через прогу PortQryV2при любых настройках показывает:

TCP port 1194 (unknown service): LISTENING

UDP port 1194 (unknown service): LISTENING or FILTERED

Соединяюсь по UDP, но так же пробовал 563 TCP — тоже самое..

К серверу не подключается, не могу понять причины проблемы

2022-07-11 23:38:13 WARNING: —topology net30 support for server configs with IPv4 pools will be removed in a future release. Please migrate to —topology subnet as soon as possible.

2022-07-11 23:38:13 —pull-filter ignored for —mode server

2022-07-11 23:38:13 OpenVPN 2.5.7 Windows-MSVC [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on May 27 2022

2022-07-11 23:38:13 Windows version 10.0 (Windows 10 or greater) 64bit

2022-07-11 23:38:13 library versions: OpenSSL 1.1.1o 3 May 2022, LZO 2.10

2022-07-11 23:38:13 MANAGEMENT: TCP Socket listening on [AF_INET]127.0.0.1:25340

2022-07-11 23:38:13 Need hold release from management interface, waiting…

2022-07-11 23:38:13 MANAGEMENT: Client connected from [AF_INET]127.0.0.1:25340

2022-07-11 23:38:13 MANAGEMENT: CMD ‘state on’

2022-07-11 23:38:13 MANAGEMENT: CMD ‘log all on’

2022-07-11 23:38:13 MANAGEMENT: CMD ‘echo all on’

2022-07-11 23:38:13 MANAGEMENT: CMD ‘bytecount 5’

2022-07-11 23:38:13 MANAGEMENT: CMD ‘hold off’

2022-07-11 23:38:13 MANAGEMENT: CMD ‘hold release’

2022-07-11 23:38:13 NOTE: your local LAN uses the extremely common subnet address 192.168.0.x or 192.168.1.x. Be aware that this might create routing conflicts if you connect to the VPN server from public locations such as internet cafes that use the same subnet.

2022-07-11 23:38:13 Note: cannot open C:\Program Files\OpenVPN\log\status.log for WRITE

2022-07-11 23:38:13 Diffie-Hellman initialized with 2048 bit key

2022-07-11 23:38:13 Outgoing Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-07-11 23:38:13 Incoming Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-07-11 23:38:13 interactive service msg_channel=696

2022-07-11 23:38:13 open_tun

2022-07-11 23:38:13 Register ring buffers failed using service: Попытка выполнить операцию инициализации, которая уже проведена. [status=0x4df]

2022-07-11 23:38:13 Failed to register {41805E89-4B75-46AD-AC2D-A3BE8B6FE07E} adapter ring buffers

2022-07-11 23:38:13 MANAGEMENT: Client disconnected

2022-07-11 23:38:13 All wintun adapters on this system are currently in use or disabled.

2022-07-11 23:38:13 Exiting due to fatal error

Верхнюю проблему решил, но появилась новая и выглядят логи уже так

2022-07-12 01:04:46 WARNING: —topology net30 support for server configs with IPv4 pools will be removed in a future release. Please migrate to —topology subnet as soon as possible.

2022-07-12 01:04:46 —pull-filter ignored for —mode server

2022-07-12 01:04:46 OpenVPN 2.5.7 Windows-MSVC [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on May 27 2022

2022-07-12 01:04:46 Windows version 10.0 (Windows 10 or greater) 64bit

2022-07-12 01:04:46 library versions: OpenSSL 1.1.1o 3 May 2022, LZO 2.10

2022-07-12 01:04:46 MANAGEMENT: TCP Socket listening on [AF_INET]127.0.0.1:25340

2022-07-12 01:04:46 Need hold release from management interface, waiting…

2022-07-12 01:04:46 MANAGEMENT: Client connected from [AF_INET]127.0.0.1:25340

2022-07-12 01:04:46 MANAGEMENT: CMD ‘state on’

2022-07-12 01:04:46 MANAGEMENT: CMD ‘log all on’

2022-07-12 01:04:46 MANAGEMENT: CMD ‘echo all on’

2022-07-12 01:04:46 MANAGEMENT: CMD ‘bytecount 5’

2022-07-12 01:04:46 MANAGEMENT: CMD ‘hold off’

2022-07-12 01:04:46 MANAGEMENT: CMD ‘hold release’

2022-07-12 01:04:46 NOTE: your local LAN uses the extremely common subnet address 192.168.0.x or 192.168.1.x. Be aware that this might create routing conflicts if you connect to the VPN server from public locations such as internet cafes that use the same subnet.

2022-07-12 01:04:46 Note: cannot open C:\Program Files\OpenVPN\log\status.log for WRITE

2022-07-12 01:04:46 Diffie-Hellman initialized with 2048 bit key

2022-07-12 01:04:46 Outgoing Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-07-12 01:04:46 Incoming Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-07-12 01:04:46 interactive service msg_channel=852

2022-07-12 01:04:46 open_tun

2022-07-12 01:04:46 Register ring buffers failed using service: Попытка выполнить операцию инициализации, которая уже проведена. [status=0x4df]

2022-07-12 01:04:46 Failed to register {DFCAD694-A98A-40A7-9CC8-CBE83FDBABBC} adapter ring buffers

2022-07-12 01:04:46 MANAGEMENT: Client disconnected

2022-07-12 01:04:46 Failed to open wintun adapter: OpenVPN Wintun

2022-07-12 01:04:46 Exiting due to fatal error

Попробуйте руками включить интерфейс…

См. комментарий выше:

Виталий 07.02.2022Спасибо, нашел решение на англ форуме, не нужно запускать службу OpenVPN в автоматический режим. Нужно ставить вручную, и тогда все ОК!

Проблема на одном клиенте или на всех?

WARNING: —topology net30 support for server configs with IPv4 pools will be removed in a future release. Please migrate to —topology subnet as soon as possible.победил, расскомментировав в конфиге сервера «topology subnet»Выходит ошибка при генерации CA.crt

«Easy-RSA error

Note: using Easy-RSA configuration from: ./vars

./easyrsa[2577]: openssl: not found

Easy-RSA error:

Missing or invalid OpenSSL

Expected to find openssl command at: openssl

C:\OpenVPN\easy-rsa>EasyRSA-Start.bat

WARNING: openssl isn’t in your system PATH. The openssl binary must be

available in the PATH, defined in the ‘vars’ file, or defined in a

named environment variable. See README-Windows.txt for more info.

Welcome to the EasyRSA 3 Shell for Windows.

Easy-RSA 3 is available under a GNU GPLv2 license.

Invoke ‘./easyrsa’ to call the program. Without commands, help is displayed.

В vars указана

#set_var EASYRSA_OPENSSL «C:/OpenVPN/bin/openssl.exe»

Сделал нужно было в файле vars раскомментировать

OpenVPN 2.5.7

Не могу победить ошибку на сервере:

1.

--cipher is not set. Previous OpenVPN version defaulted to BF-CBC as fallback when cipher negotiation failed in this case. If you need this fallback please add '--data-ciphers-fallback BF-CBC' to your configuration and/or add BF-CBC to --data-ciphers.2.

Options error: You must define DH file (--dh)Может кто подскажет — как исправить?

Часть конфига, касаемо ошибок:

dh «C:\\Program Files\\OpenVPN\\ssl\\dh.pem»

;(файл в наличии по данному адресу!)

;cipher AES-256-CBC

;—data-ciphers-fallback BF-CBC

;cipher AES-256-GCM

;cipher BF-CBC

;cipher none

cipher AES-128-CBC

;(как видно — перепробовал много вариантов..)

1) и клиент и сервер свежие?

2) попробуйте скопировать df.pem в файл с путем без пробелов. openvpn очень их не любит

Проблема была в символах конца строки…

Все баги вроде победил, то смог подключиться только через ТАР-интерфей, а через новый — никак!

Adapter ‘OpenVPN’ is using wintun driver, tap-windows6 expected. If you want to use this device, adjust —windows-driver.

ERROR: Wintun requires SYSTEM privileges and therefore should be used with interactive service. If you want to use openvpn from command line, you need to do SYSTEM elevation yourself (for example with psexec).

///

Короче — все решил!!!))))

1. Конфигурационный файл лучше создать из пустого файла, править — вставляя нужные строки, луше в «Notepad++» с контролем в конце строк символов CRLF.

2. Чтоб задействовать «Wintun Userspace Tunnel»-адаптер вместо «TAP-Windows Adapter V9» необходимо дописать в конфиг строчку «windows-driver wintun», но конфиг можно будет после этого проверить запуском только через запуск службы OpenVPN, т.к. там требуются повышенные права!

…

Ну и конфиг без заремленных строк:

port 1194

proto udp

dev tun

dev-node OpenVPN

ca "C:\\Program Files\\OpenVPN\\ssl\\ca.crt"

cert "C:\\Program Files\\OpenVPN\\ssl\\cert.crt"

key "C:\\Program Files\\OpenVPN\\ssl\\cert.key"

dh "C:\\Program Files\\OpenVPN\\ssl\\dh.pem"

topology subnet

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txt

keepalive 10 120

tls-auth "C:\\Program Files\\OpenVPN\\ssl\\ta.key"

cipher AES-256-GCM

persist-key

persist-tun

status "C:\\Program Files\\OpenVPN\\log\\status.log"

log "C:\\Program Files\\OpenVPN\\log\\openvpn.log"

verb 3

explicit-exit-notify 1

windows-driver wintun

Напоминаю — это все для версии OpenVPN 2.5.7!!!

Человечище!

Кучу времени убил на все это, твоя конфига крута, но я видать запарился не на шутку и мне не сообразить в конфиге клиента что прописать?!

Не будешь ли ты так любезен, выложить и ее?!

Да пожалуйста!)))

client;dev tap

dev tun

;dev-node MyTap

;proto tcp

proto udp

; Реальный белый интернет адрес сервера и порт

remote 192.168.0.118 1194

;remote my-server-2 1194

;remote-random

resolv-retry infinite

nobind

;user nobody

;group nobody

persist-key

persist-tun

;http-proxy-retry # retry on connection failures

;http-proxy [proxy server] [proxy port #]

;mute-replay-warnings

;ca "C:\\Program Files\\OpenVPN\\ssl\\ca.crt"

;cert "C:\\Program Files\\OpenVPN\\ssl\\client-1.crt

;key "C:\\Program Files\\OpenVPN\\ssl\\client-1.key

remote-cert-tls server

;tls-auth "C:\\Program Files\\OpenVPN\\ssl\\ta.key" 1

cipher AES-256-GCM

verb 3

;mute 20

windows-driver wintun

auth-nocache

-----BEGIN CERTIFICATE-----

БЛА_БЛА_БЛАPiSgAwIBAgIUfF5G7jeV3/G0gGDlWojW+XaTnVUwDQYJKoZIhvcNAQEL

BQAwETEPMA0GA1UEAwwGQW5kcmV5MB4XDTIyMDgxNzA2NDI0NloXDTMyMDgxNDA2

NDI0NlowETEPMA0GA1UEAwwGQW5kcmV5MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8A

MIIBCgKCAQEA8/0oq/9BIoky+FkfMi9Mk89u8dqNomPl6P5VWBN/YF4NWcbbU85o

zWY3n6pHVMizSZVH1BS+i8+TWrwESyB8ElyIJAiecPqOb8yk07eoSAAbBs96MFCd

sW/CBp/xj2beGNrmlrqngmR3H7uiD+fC3PGgG+ddYiWSxY85+VKvzF++h93eo2+F

NqU1BuBI3ycUQfu7HXfhGYNVw27ijW2KT+vxXQrzCfvnaFVstUAp/gO3Ak91Zx4J

7OS1I4ChyBu39fcavoT+ReXDBtGty2z29c1l93l66NNnzf5jLeu9VGI45cXB1TXA

RI9At9dPFwhUextqE+zdV53pDjnsMyjqGwIDAQABo4GLMIGIMB0GA1UdDgQWBBRC

hffn227A9Pd5PFEF3ZbuLKEvszBMBgNVHSMERTBDgBRChffn227A9Pd5PFEF3Zbu

LKEvs6EVpBMwETEPMA0GA1UEAwwGQW5kcmV5ghR8XkbuN5Xf8bSAYOVaiNb5dpOd

VTAMBgNVHRMEBTADAQH/MAsGA1UdDwQEAwIBBjANBgkqhkiG9w0BAQsFAAOCAQEA

WZKJFjnAoGXorn3ti5NvnZybrYPTI/O2q0GPr1LetBpqQrBP8yg5GfdvRycFLpKD

Vp9isjV3nbfhP+zDGjsNBJBK6jX0q4WyJn/u9B4tHTKv6M6bz0JB+TT5ycpTKqm3

PMJKnrXrPDlHkPZ6omT0INfJFPUUZKAl/GLJFp3ywT0nn55hlQb4BHNqthZ5EvHw

j7NUX2pVxUMLcavwgCzBcseC7Kol4Vf0GbnzGEsVteTIXTuM+Rl/NLd0yap0HY6B

zXWQKty60A3Zc98ne3k/kmfcAChGIcKilfTFMINL3xfRfyFZ4mMGE+draQZgH5mO

rlj3J5y3JwGh7g7R0WAjcw==

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

БЛА_БЛА_БЛАjOgAwIBAgIRAK6HZO2gTHHNkjrUE9nCuTAwDQYJKoZIhvcNAQELBQAw

ETEPMA0GA1UEAwwGQW5kcmV5MB4XDTIyMDgxODE1NDIzN1oXDTI0MTEyMDE1NDIz

N1owETEPMA0GA1UEAwwGQW5kcmV5MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIB

CgKCAQEAvQ416Bl9C8+UdXGE5HW73NpNqk3TkBFBASURVu22ZP9QigRWmYswWYtc

e0SrEdAV76vG11e7tgoNtXXv/rod7go3Lhz7uICeb7YBXXrkWmHXvONxxi/MT4Ue

RkjMfMHRk/GTNUruEQq+gia/XZEQSzAn8yJKpHh0nzTVfnz1M52OtPW8kTdEcnSd

SCU5iXyZwhqG3OmYLB2d6bB2vVrrbU9wGSWFAFVKlYNmthxeBE3DIaKlAo9ekiw7

aVKKoYKvetXhcZHP5Zn6d8vpY20I05MzdJK3Rf1nnqSp0kgkjQo26ttQtd2ELBTW

zzZ4v7O3zRM+Rktwdwstw2X5r1UfwwIDAQABo4GdMIGaMAkGA1UdEwQCMAAwHQYD

VR0OBBYEFKnGz8iViK20SFgt9GEXf2nZoE8JMEwGA1UdIwRFMEOAFEKF9+fbbsD0

93k8UQXdlu4soS+zoRWkEzARMQ8wDQYDVQQDDAZBbmRyZXmCFHxeRu43ld/xtIBg

5VqI1vl2k51VMBMGA1UdJQQMMAoGCCsGAQUFBwMCMAsGA1UdDwQEAwIHgDANBgkq

hkiG9w0BAQsFAAOCAQEAWjvr2N/bm+DHz0YTw70afJ/0MSHhTmCqpUl8rmsxFPyz

3OLPKcoyDZCCVa1J0Y/isDDhjFkFaD2NbOQ5duZuZl8+byCnjHe4rEeQPTmqfBOw

sGvQcoWITJZ1hZcUL/N6GfySLPcqZXKtQTZc6li2Q0U5YYXPrlp0qQVRJvBAMlwa

A37A51STmlJSnJoRB3jRGPobK/4aXRiBLiS+Dcn0StGwTxfJ3HVq/1dR1YDPKPy6

B3VefFiO70eC9dliRpnmqABOnOE1XuoupjmvSaqsf5jgZKP21SOSziPKSN6y2s1B

C7r0wD1l457XRjiUMNDMTsctP/AR7xRbApUEJ68pxg==

-----END CERTIFICATE-----

-----BEGIN PRIVATE KEY-----

БЛА_БЛА_БЛАDANBgkqhkiG9w0BAQEFAASCBKgwggSkAgEAAoIBAQC9DjXoGX0Lz5R1

cYTkdbvc2k2qTdOQEUEBJRFW7bZk/1CKBFaZizBZi1x7RKsR0BXvq8bXV7u2Cg21

de/+uh3uCjcuHPu4gJ5vtgFdeuRaYde843HGL8xPhR5GSMx8wdGT8ZM1Su4RCr6C

Jr9dkRBLMCfzIkqkeHSfNNV+fPUznY609byRN0RydJ1IJTmJfJnCGobc6ZgsHZ3p

sHa9WuttT3AZJYUAVUqVg2a2HF4ETcMhoqUCj16SLDtpUoqhgq961eFxkc/lmfp3

y+ljbQjTkzN0krdF/WeepKnSSCSNCjbq21C13YQsFNbPNni/s7fNEz5GS3B3Cy3D

ZfmvVR/DAgMBAAECggEAAiwUoHsSfb0/1m2cekeEBhCYDdnhEWmxVoMHhPksPFLW

qQ9Ns2vu/UhloqDyWj0K03skyLqgVIIfEDOvszyONXr2kVgR6FfJ+jycHWfZEdTH

9sqiNwW7kjpUU7hoaRKNBuciqt0WiSmXcMVjM38EMej2vItrUiJ0LJQd09s5sgMb

WwCuAuuadvlHrlHjRxxtczXVwskXAsScA43GJlzIo8HDzQbWYmYeXwPApMPMaVM5

nj4k9K4hDrziwZJkd4cZbiI/LUpw0q9oIh8SodncCX6iX1KlFZIIKI556rI4w8PZ

SRsD/WD9JE4pgVeyWYRXIIxvqAZUiwwU34EwmSX+WQKBgQDvBZGf/OxR32YZ0XG9

QmTksHdk5sOHzuZ8ZBvsINgRMoKFFxdByxHwBL8A0qYQjq9pPYU3lZQC9Nc2O/yl

OBlSqBlr2/af3N8XjY0jk9Wy3uFWSjD08kuIuAQ2hUp3D5slmIEEzJrmeM6XdSfS

cApAvaUrAhoCufzdS9BgxBmFxwKBgQDKfAsIqCRmTyYWzuaeRoNJwqqfM2UHO6/l

Sn85T7Mgwqb9xwX2ojk7lSURDysbyAQFwjLHPQRJTR4d1u6H8jp15ueHwpzZTE5/

H40M5CmP+IvVBVGkVgj+/5GrrX8NBuoe76h1QPsLaWWW5LKfGV8hw8OtzC/gLmUI

35hIOuzmJQKBgQCD8/sU67g66q2fCzVTWlgAuDrxhUPksaAkg8+2Z9tggxXzC3BX

bhgU/UnE1oW/FkZYPxJQQU9Y4nn9AtjTDUlNjGecV+6rCnBOvGJyhaav/MNBs+ub

DjgM3inVP3iAiikIdEylrZ7GJWNH0fGOBzRh0VBhkeNyJeMm+DetdBTy+QKBgHWU

IjQcr0ZZn5yO+IvgFky2pa1cgsX4euOCpu34weO8JIwpDeVxvhpDOQr26+lt9CgD

5MidPefyyBI7xLdciWX9d2T2NW5ZSRu4jod11kyr30cLl6T98KtibIxsauJ9qWXd

dMzhtuWhhkRg+Pg6G2vX6cD6WLKtPi4w6JTI4tehAoGBAM8vUiWWur7NC59pt+ce

f727LcTQfJuB5t1fsVbl1rllCZ9+RuPlmt0DpVBWzhivNgoBjOOeCa2Yh8efUZE4

OcNamhOKUEE8Zy0+jMwPvpCI/Zn1NJIEacrJcMimHsNzdsCl97Sud7lUsspygOxZ

pZp5xvOTArsF7aOHN6LhzJzS

-----END PRIVATE KEY-----

-----BEGIN OpenVPN Static key V1-----

БЛА_БЛА_БЛАc304ce580a12d516238d69

1899af85088f6045fa93388fb420b4d6

3048d890a768e4a17e3fd9e3f783a9f0

7f05438f5c573f6d310360a9cd83a2c9

f7ebc975b32c5f922c55e33b71ffb2f3

bad3a5c2639710320fd84b1d089417c3

2b4c1193d75a6ed85e4ac120c8dce054

e4ef0467908f6a758adb0ba254d07021

70a43d1174b9583aae076f5cd67d185d

4fb52a22fb05c909e4c72e97ebd87dc3

3bce5edec038b8431fde423f3d4538f1

f5d49bcfc9a2dd938cf82a5193ba4b63

90cc79e9462830345276da12d84a7771

36f283f455369dac8b888bdf3f6110af

09e2a981b7d86e1b8fb938bd9feada6b

9452e4c60a39442a8c5b91bb17ff5a09

-----END OpenVPN Static key V1-----

key-direction 1

Ключи и сертификаты можно отдельно расположить или интегрировать в конфиг клиента.

Опять не показывает!!! — Треугольные скобки!!!!

Заменю их ФИГУРНЫМИ в ключах и сертификатах!!!!

Естесвенно ключи и сертификаты нужно вставить СВОИ!!!!

…

client

;dev tap

dev tun

;dev-node MyTap

;proto tcp

proto udp

remote 192.168.0.118 1194

;remote my-server-2 1194

;remote-random

resolv-retry infinite

nobind

;user nobody

;group nobody

persist-key

persist-tun

;http-proxy-retry # retry on connection failures

;http-proxy [proxy server] [proxy port #]

;mute-replay-warnings

;ca "C:\\Program Files\\OpenVPN\\ssl\\ca.crt"

;cert "C:\\Program Files\\OpenVPN\\ssl\\client-1.crt

;key "C:\\Program Files\\OpenVPN\\ssl\\client-1.key

remote-cert-tls server

;tls-auth "C:\\Program Files\\OpenVPN\\ssl\\ta.key" 1

cipher AES-256-GCM

verb 3

;mute 20

windows-driver wintun

auth-nocache

{ca}

-----BEGIN CERTIFICATE-----

БЛА-БЛА-БЛА...UfF5G7jeV3/G0gGDlWojW+XaTnVUwDQYJKoZIhvcNAQEL

BQAwETEPMA0GA1UEAwwGQW5kcmV5MB4XDTIyMDgxNzA2NDI0NloXDTMyMDgxNDA2

NDI0NlowETEPMA0GA1UEAwwGQW5kcmV5MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8A

MIIBCgKCAQEA8/0oq/9BIoky+FkfMi9Mk89u8dqNomPl6P5VWBN/YF4NWcbbU85o

zWY3n6pHVMizSZVH1BS+i8+TWrwESyB8ElyIJAiecPqOb8yk07eoSAAbBs96MFCd

sW/CBp/xj2beGNrmlrqngmR3H7uiD+fC3PGgG+ddYiWSxY85+VKvzF++h93eo2+F

NqU1BuBI3ycUQfu7HXfhGYNVw27ijW2KT+vxXQrzCfvnaFVstUAp/gO3Ak91Zx4J

7OS1I4ChyBu39fcavoT+ReXDBtGty2z29c1l93l66NNnzf5jLeu9VGI45cXB1TXA

RI9At9dPFwhUextqE+zdV53pDjnsMyjqGwIDAQABo4GLMIGIMB0GA1UdDgQWBBRC

hffn227A9Pd5PFEF3ZbuLKEvszBMBgNVHSMERTBDgBRChffn227A9Pd5PFEF3Zbu

LKEvs6EVpBMwETEPMA0GA1UEAwwGQW5kcmV5ghR8XkbuN5Xf8bSAYOVaiNb5dpOd

VTAMBgNVHRMEBTADAQH/MAsGA1UdDwQEAwIBBjANBgkqhkiG9w0BAQsFAAOCAQEA

WZKJFjnAoGXorn3ti5NvnZybrYPTI/O2q0GPr1LetBpqQrBP8yg5GfdvRycFLpKD

Vp9isjV3nbfhP+zDGjsNBJBK6jX0q4WyJn/u9B4tHTKv6M6bz0JB+TT5ycpTKqm3

PMJKnrXrPDlHkPZ6omT0INfJFPUUZKAl/GLJFp3ywT0nn55hlQb4BHNqthZ5EvHw

j7NUX2pVxUMLcavwgCzBcseC7Kol4Vf0GbnzGEsVteTIXTuM+Rl/NLd0yap0HY6B

zXWQKty60A3Zc98ne3k/kmfcAChGIcKilfTFMINL3xfRfyFZ4mMGE+draQZgH5mO

rlj3J5y3JwGh7g7R0WAjcw==

-----END CERTIFICATE-----

{/ca}

{cert}

-----BEGIN CERTIFICATE-----

бЛА-БЛА-БЛА....gIRAK6HZO2gTHHNkjrUE9nCuTAwDQYJKoZIhvcNAQELBQAw

ETEPMA0GA1UEAwwGQW5kcmV5MB4XDTIyMDgxODE1NDIzN1oXDTI0MTEyMDE1NDIz

N1owETEPMA0GA1UEAwwGQW5kcmV5MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIB

CgKCAQEAvQ416Bl9C8+UdXGE5HW73NpNqk3TkBFBASURVu22ZP9QigRWmYswWYtc

e0SrEdAV76vG11e7tgoNtXXv/rod7go3Lhz7uICeb7YBXXrkWmHXvONxxi/MT4Ue

RkjMfMHRk/GTNUruEQq+gia/XZEQSzAn8yJKpHh0nzTVfnz1M52OtPW8kTdEcnSd

SCU5iXyZwhqG3OmYLB2d6bB2vVrrbU9wGSWFAFVKlYNmthxeBE3DIaKlAo9ekiw7

aVKKoYKvetXhcZHP5Zn6d8vpY20I05MzdJK3Rf1nnqSp0kgkjQo26ttQtd2ELBTW

zzZ4v7O3zRM+Rktwdwstw2X5r1UfwwIDAQABo4GdMIGaMAkGA1UdEwQCMAAwHQYD

VR0OBBYEFKnGz8iViK20SFgt9GEXf2nZoE8JMEwGA1UdIwRFMEOAFEKF9+fbbsD0

93k8UQXdlu4soS+zoRWkEzARMQ8wDQYDVQQDDAZBbmRyZXmCFHxeRu43ld/xtIBg

5VqI1vl2k51VMBMGA1UdJQQMMAoGCCsGAQUFBwMCMAsGA1UdDwQEAwIHgDANBgkq

hkiG9w0BAQsFAAOCAQEAWjvr2N/bm+DHz0YTw70afJ/0MSHhTmCqpUl8rmsxFPyz

3OLPKcoyDZCCVa1J0Y/isDDhjFkFaD2NbOQ5duZuZl8+byCnjHe4rEeQPTmqfBOw

sGvQcoWITJZ1hZcUL/N6GfySLPcqZXKtQTZc6li2Q0U5YYXPrlp0qQVRJvBAMlwa

A37A51STmlJSnJoRB3jRGPobK/4aXRiBLiS+Dcn0StGwTxfJ3HVq/1dR1YDPKPy6

B3VefFiO70eC9dliRpnmqABOnOE1XuoupjmvSaqsf5jgZKP21SOSziPKSN6y2s1B

C7r0wD1l457XRjiUMNDMTsctP/AR7xRbApUEJ68pxg==

-----END CERTIFICATE-----

{/cert}

{key}

-----BEGIN PRIVATE KEY-----

БЛА-БЛА-БЛА...ANBgkqhkiG9w0BAQEFAASCBKgwggSkAgEAAoIBAQC9DjXoGX0Lz5R1

cYTkdbvc2k2qTdOQEUEBJRFW7bZk/1CKBFaZizBZi1x7RKsR0BXvq8bXV7u2Cg21

de/+uh3uCjcuHPu4gJ5vtgFdeuRaYde843HGL8xPhR5GSMx8wdGT8ZM1Su4RCr6C

Jr9dkRBLMCfzIkqkeHSfNNV+fPUznY609byRN0RydJ1IJTmJfJnCGobc6ZgsHZ3p

sHa9WuttT3AZJYUAVUqVg2a2HF4ETcMhoqUCj16SLDtpUoqhgq961eFxkc/lmfp3

y+ljbQjTkzN0krdF/WeepKnSSCSNCjbq21C13YQsFNbPNni/s7fNEz5GS3B3Cy3D

ZfmvVR/DAgMBAAECggEAAiwUoHsSfb0/1m2cekeEBhCYDdnhEWmxVoMHhPksPFLW

qQ9Ns2vu/UhloqDyWj0K03skyLqgVIIfEDOvszyONXr2kVgR6FfJ+jycHWfZEdTH

9sqiNwW7kjpUU7hoaRKNBuciqt0WiSmXcMVjM38EMej2vItrUiJ0LJQd09s5sgMb

WwCuAuuadvlHrlHjRxxtczXVwskXAsScA43GJlzIo8HDzQbWYmYeXwPApMPMaVM5

nj4k9K4hDrziwZJkd4cZbiI/LUpw0q9oIh8SodncCX6iX1KlFZIIKI556rI4w8PZ

SRsD/WD9JE4pgVeyWYRXIIxvqAZUiwwU34EwmSX+WQKBgQDvBZGf/OxR32YZ0XG9

QmTksHdk5sOHzuZ8ZBvsINgRMoKFFxdByxHwBL8A0qYQjq9pPYU3lZQC9Nc2O/yl

OBlSqBlr2/af3N8XjY0jk9Wy3uFWSjD08kuIuAQ2hUp3D5slmIEEzJrmeM6XdSfS

cApAvaUrAhoCufzdS9BgxBmFxwKBgQDKfAsIqCRmTyYWzuaeRoNJwqqfM2UHO6/l

Sn85T7Mgwqb9xwX2ojk7lSURDysbyAQFwjLHPQRJTR4d1u6H8jp15ueHwpzZTE5/

H40M5CmP+IvVBVGkVgj+/5GrrX8NBuoe76h1QPsLaWWW5LKfGV8hw8OtzC/gLmUI

35hIOuzmJQKBgQCD8/sU67g66q2fCzVTWlgAuDrxhUPksaAkg8+2Z9tggxXzC3BX

bhgU/UnE1oW/FkZYPxJQQU9Y4nn9AtjTDUlNjGecV+6rCnBOvGJyhaav/MNBs+ub

DjgM3inVP3iAiikIdEylrZ7GJWNH0fGOBzRh0VBhkeNyJeMm+DetdBTy+QKBgHWU

IjQcr0ZZn5yO+IvgFky2pa1cgsX4euOCpu34weO8JIwpDeVxvhpDOQr26+lt9CgD

5MidPefyyBI7xLdciWX9d2T2NW5ZSRu4jod11kyr30cLl6T98KtibIxsauJ9qWXd

dMzhtuWhhkRg+Pg6G2vX6cD6WLKtPi4w6JTI4tehAoGBAM8vUiWWur7NC59pt+ce

f727LcTQfJuB5t1fsVbl1rllCZ9+RuPlmt0DpVBWzhivNgoBjOOeCa2Yh8efUZE4

OcNamhOKUEE8Zy0+jMwPvpCI/Zn1NJIEacrJcMimHsNzdsCl97Sud7lUsspygOxZ

pZp5xvOTArsF7aOHN6LhzJzS

-----END PRIVATE KEY-----

{/key}

{tls-auth}

-----BEGIN OpenVPN Static key V1-----

БЛА,,,,a12d516238d69b49e1

1899af85088f6045fa93388fb420b4d6

3048d890a768e4a17e3fd9e3f783a9f0

7f05438f5c573f6d310360a9cd83a2c9

f7ebc975b32c5f922c55e33b71ffb2f3

bad3a5c2639710320fd84b1d089417c3

2b4c1193d75a6ed85e4ac120c8dce054

e4ef0467908f6a758adb0ba254d07021

70a43d1174b9583aae076f5cd67d185d

4fb52a22fb05c909e4c72e97ebd87dc3

3bce5edec038b8431fde423f3d4538f1

f5d49bcfc9a2dd938cf82a5193ba4b63

90cc79e9462830345276da12d84a7771

36f283f455369dac8b888bdf3f6110af

09e2a981b7d86e1b8fb938bd9feada6b

9452e4c60a39442a8c5b91bb17ff5a09

-----END OpenVPN Static key V1-----

{/tls-auth}

key-direction 1

Крайне признателен. Законнектился. Давно на линукс был настроен сервер, но там все сдохло и под новые версии софта не идут те конфиги.

Однако пришлось убирать проверку на ta.key никак не проходит, несколько раз новый файл генерил, ну никак не проходит проверка.

Теперь надо что ты ВПН сервер ко всей локальной сети отдавал доступ…

Если и тут поможете, буду безмерно признателен!

key-direction 1

в конфиге надеюсь не забыли указать???

Чтоб видеть локалку нужно включать маршрутизацию и прописывать маршруты!

Приветствую.

Настроил по инструкции. Подключение проходит.. Но не пингуется с клиента сервер. по РДП к серверу подключается, а на шары зайти не может. На андроиде тоже настроил.. коннектится.. на рабочий стол входит, а по сети не видит и не пингует.

Кроме сервера на серверную машину клиента ставить не надо?

в подключениях:

Wintun Userspace Tunnel — норм запущен и подключен

TAP-Windows Adapter V9 — кабель не подключен. — это проблема или нет?

Включайте маршрутизацию и добавляйте маршруты в конфиг!

TAP-Windows Adapter V9 вообще нужно было не ставить!!!

Кроме сервера на серверную машину клиента ставить не надо? — Это как так???

я не знаю что вы там соорудили, поэтому ответить не могу!

Кроме сервера на серверную машину клиента ставить не надо?

…

Смешались понятия!

Обычно СерверOpenVPN устанавливают на ту машину, к которой например требуется подключаться многим клиентам, например комп с фаерволом, через который офис выходит в Интернет!

В сечашнее время многие просто ставят роутеры, тогда СерверOpenVPN следует установить на железный Сервер офиса, например Файл-Сервер или сервер AD и DNS. В этом случае на роутере открывают нужный порт и пробрасывают(перенаправляют) запросы OpenVPN на этот сервер!

Так куда Вы еще на Сервер собрались ставить клиента???)))

Спасибо за ответ.

Специально не ставил клиента. После установки появилось два подключения. Может невнимательно ставил.

Не суть. Все равно оно отключено.

Я подключаюсь клиентом к серверу. Все замечательно. Подключаюсь на рабочий стол сервера по этому подключанию.. но я не могу пинговать сервер и не могу подключить с него сетевые шары. И клиенты друг друга не видят по сети. а по RDP видят.

Здравствуйте где Port (optional) какой код пишутся или что пишутся кто знает пожалуйста помогите????!!!!!!????

Этот VPN не для ваших целей!!!!

Пробую подключиться, висит на этом моменте. Брендмауэр выключен и на серве и на клиенте.

Если чрез OpenVPN Connect, то крутиться кружок рыжий, и вылетает ошибка превышено ожидание.

Подскажите, что не так?

2022-09-12 04:43:11 OpenVPN 2.5.5 Windows-MSVC [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Dec 15 2021

2022-09-12 04:43:11 Windows version 10.0 (Windows 10 or greater) 64bit

2022-09-12 04:43:11 library versions: OpenSSL 1.1.1l 24 Aug 2021, LZO 2.10

2022-09-12 04:43:11 MANAGEMENT: TCP Socket listening on [AF_INET]127.0.0.1:25340

2022-09-12 04:43:11 Need hold release from management interface, waiting…

2022-09-12 04:43:12 MANAGEMENT: Client connected from [AF_INET]127.0.0.1:25340

2022-09-12 04:43:12 MANAGEMENT: CMD ‘state on’

2022-09-12 04:43:12 MANAGEMENT: CMD ‘log all on’

2022-09-12 04:43:12 MANAGEMENT: CMD ‘echo all on’

2022-09-12 04:43:12 MANAGEMENT: CMD ‘bytecount 5’

2022-09-12 04:43:12 MANAGEMENT: CMD ‘hold off’

2022-09-12 04:43:12 MANAGEMENT: CMD ‘hold release’

2022-09-12 04:43:12 MANAGEMENT: CMD ‘password […]’

2022-09-12 04:43:12 WARNING: this configuration may cache passwords in memory — use the auth-nocache option to prevent this

2022-09-12 04:43:12 Outgoing Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-09-12 04:43:12 Incoming Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-09-12 04:43:12 TCP/UDP: Preserving recently used remote address: [AF_INET]37.146.57.249:1723

2022-09-12 04:43:12 Socket Buffers: R=[65536->65536] S=[65536->65536]

2022-09-12 04:43:12 UDP link local: (not bound)

2022-09-12 04:43:12 UDP link remote: [AF_INET]37.146.57.249:1723

2022-09-12 04:43:12 MANAGEMENT: >STATE:1662946992,WAIT,,,,,,

2022-09-12 04:44:12 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

2022-09-12 04:44:12 TLS Error: TLS handshake failed

2022-09-12 04:44:12 SIGUSR1[soft,tls-error] received, process restarting

2022-09-12 04:44:12 MANAGEMENT: >STATE:1662947052,RECONNECTING,tls-error,,,,,

2022-09-12 04:44:12 Restart pause, 5 second(s)

2022-09-12 04:44:17 Outgoing Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-09-12 04:44:17 Incoming Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-09-12 04:44:17 TCP/UDP: Preserving recently used remote address: [AF_INET]37.146.57.249:1723

2022-09-12 04:44:17 Socket Buffers: R=[65536->65536] S=[65536->65536]

2022-09-12 04:44:17 UDP link local: (not bound)

2022-09-12 04:44:17 UDP link remote: [AF_INET]37.146.57.249:1723

2022-09-12 04:44:17 MANAGEMENT: >STATE:1662947057,WAIT,,,,,,

Вот что спустя время

2022-09-12 04:43:11 OpenVPN 2.5.5 Windows-MSVC [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Dec 15 2021

2022-09-12 04:43:11 Windows version 10.0 (Windows 10 or greater) 64bit

2022-09-12 04:43:11 library versions: OpenSSL 1.1.1l 24 Aug 2021, LZO 2.10

2022-09-12 04:43:11 MANAGEMENT: TCP Socket listening on [AF_INET]127.0.0.1:25340

2022-09-12 04:43:11 Need hold release from management interface, waiting…

2022-09-12 04:43:12 MANAGEMENT: Client connected from [AF_INET]127.0.0.1:25340

2022-09-12 04:43:12 MANAGEMENT: CMD ‘state on’

2022-09-12 04:43:12 MANAGEMENT: CMD ‘log all on’

2022-09-12 04:43:12 MANAGEMENT: CMD ‘echo all on’

2022-09-12 04:43:12 MANAGEMENT: CMD ‘bytecount 5’

2022-09-12 04:43:12 MANAGEMENT: CMD ‘hold off’

2022-09-12 04:43:12 MANAGEMENT: CMD ‘hold release’

2022-09-12 04:43:12 MANAGEMENT: CMD ‘password […]’

2022-09-12 04:43:12 WARNING: this configuration may cache passwords in memory — use the auth-nocache option to prevent this

2022-09-12 04:43:12 Outgoing Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-09-12 04:43:12 Incoming Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-09-12 04:43:12 TCP/UDP: Preserving recently used remote address: [AF_INET]37.146.57.249:1723

2022-09-12 04:43:12 Socket Buffers: R=[65536->65536] S=[65536->65536]

2022-09-12 04:43:12 UDP link local: (not bound)

2022-09-12 04:43:12 UDP link remote: [AF_INET]37.146.57.249:1723

2022-09-12 04:43:12 MANAGEMENT: >STATE:1662946992,WAIT,,,,,,

2022-09-12 04:44:12 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

2022-09-12 04:44:12 TLS Error: TLS handshake failed

2022-09-12 04:44:12 SIGUSR1[soft,tls-error] received, process restarting

2022-09-12 04:44:12 MANAGEMENT: >STATE:1662947052,RECONNECTING,tls-error,,,,,

2022-09-12 04:44:12 Restart pause, 5 second(s)

2022-09-12 04:44:17 Outgoing Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-09-12 04:44:17 Incoming Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-09-12 04:44:17 TCP/UDP: Preserving recently used remote address: [AF_INET]37.146.57.249:1723

2022-09-12 04:44:17 Socket Buffers: R=[65536->65536] S=[65536->65536]

2022-09-12 04:44:17 UDP link local: (not bound)

2022-09-12 04:44:17 UDP link remote: [AF_INET]37.146.57.249:1723

2022-09-12 04:44:17 MANAGEMENT: >STATE:1662947057,WAIT,,,,,,

2022-09-12 04:45:17 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

2022-09-12 04:45:17 TLS Error: TLS handshake failed

2022-09-12 04:45:17 SIGUSR1[soft,tls-error] received, process restarting

2022-09-12 04:45:17 MANAGEMENT: >STATE:1662947117,RECONNECTING,tls-error,,,,,

2022-09-12 04:45:17 Restart pause, 5 second(s)

2022-09-12 04:45:22 Outgoing Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-09-12 04:45:22 Incoming Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-09-12 04:45:22 TCP/UDP: Preserving recently used remote address: [AF_INET]37.146.57.249:1723

2022-09-12 04:45:22 Socket Buffers: R=[65536->65536] S=[65536->65536]

2022-09-12 04:45:22 UDP link local: (not bound)

2022-09-12 04:45:22 UDP link remote: [AF_INET]37.146.57.249:1723

2022-09-12 04:45:22 MANAGEMENT: >STATE:1662947122,WAIT,,,,,,

2022-09-12 04:46:22 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

2022-09-12 04:46:22 TLS Error: TLS handshake failed

2022-09-12 04:46:22 SIGUSR1[soft,tls-error] received, process restarting

2022-09-12 04:46:22 MANAGEMENT: >STATE:1662947182,RECONNECTING,tls-error,,,,,

2022-09-12 04:46:22 Restart pause, 5 second(s)

2022-09-12 04:46:27 Outgoing Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-09-12 04:46:27 Incoming Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-09-12 04:46:27 TCP/UDP: Preserving recently used remote address: [AF_INET]37.146.57.249:1723

2022-09-12 04:46:27 Socket Buffers: R=[65536->65536] S=[65536->65536]

2022-09-12 04:46:27 UDP link local: (not bound)

2022-09-12 04:46:27 UDP link remote: [AF_INET]37.146.57.249:1723

2022-09-12 04:46:27 MANAGEMENT: >STATE:1662947187,WAIT,,,,,,

2022-09-12 04:47:28 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

2022-09-12 04:47:28 TLS Error: TLS handshake failed

2022-09-12 04:47:28 SIGUSR1[soft,tls-error] received, process restarting

2022-09-12 04:47:28 MANAGEMENT: >STATE:1662947248,RECONNECTING,tls-error,,,,,

2022-09-12 04:47:28 Restart pause, 5 second(s)

2022-09-12 04:47:33 Outgoing Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-09-12 04:47:33 Incoming Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-09-12 04:47:33 TCP/UDP: Preserving recently used remote address: [AF_INET]37.146.57.249:1723

2022-09-12 04:47:33 Socket Buffers: R=[65536->65536] S=[65536->65536]

2022-09-12 04:47:33 UDP link local: (not bound)

2022-09-12 04:47:33 UDP link remote: [AF_INET]37.146.57.249:1723

2022-09-12 04:47:33 MANAGEMENT: >STATE:1662947253,WAIT,,,,,,

2022-09-12 04:48:33 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

2022-09-12 04:48:33 TLS Error: TLS handshake failed

2022-09-12 04:48:33 SIGUSR1[soft,tls-error] received, process restarting

2022-09-12 04:48:33 MANAGEMENT: >STATE:1662947313,RECONNECTING,tls-error,,,,,

2022-09-12 04:48:33 Restart pause, 10 second(s)

2022-09-12 04:48:43 Outgoing Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-09-12 04:48:43 Incoming Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-09-12 04:48:43 TCP/UDP: Preserving recently used remote address: [AF_INET]37.146.57.249:1723

2022-09-12 04:48:43 Socket Buffers: R=[65536->65536] S=[65536->65536]

2022-09-12 04:48:43 UDP link local: (not bound)

2022-09-12 04:48:43 UDP link remote: [AF_INET]37.146.57.249:1723

2022-09-12 04:48:43 MANAGEMENT: >STATE:1662947323,WAIT,,,,,,

2022-09-12 04:49:44 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

2022-09-12 04:49:44 TLS Error: TLS handshake failed

2022-09-12 04:49:44 SIGUSR1[soft,tls-error] received, process restarting

2022-09-12 04:49:44 MANAGEMENT: >STATE:1662947384,RECONNECTING,tls-error,,,,,

2022-09-12 04:49:44 Restart pause, 20 second(s)

2022-09-12 04:50:04 Outgoing Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-09-12 04:50:04 Incoming Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-09-12 04:50:04 TCP/UDP: Preserving recently used remote address: [AF_INET]37.146.57.249:1723

2022-09-12 04:50:04 Socket Buffers: R=[65536->65536] S=[65536->65536]

2022-09-12 04:50:04 UDP link local: (not bound)

2022-09-12 04:50:04 UDP link remote: [AF_INET]37.146.57.249:1723

2022-09-12 04:50:04 MANAGEMENT: >STATE:1662947404,WAIT,,,,,,

2022-09-12 04:51:04 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

2022-09-12 04:51:04 TLS Error: TLS handshake failed

2022-09-12 04:51:04 SIGUSR1[soft,tls-error] received, process restarting

2022-09-12 04:51:04 MANAGEMENT: >STATE:1662947464,RECONNECTING,tls-error,,,,,

2022-09-12 04:51:04 Restart pause, 40 second(s)

2022-09-12 04:51:44 Outgoing Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-09-12 04:51:44 Incoming Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2022-09-12 04:51:44 TCP/UDP: Preserving recently used remote address: [AF_INET]37.146.57.249:1723

2022-09-12 04:51:44 Socket Buffers: R=[65536->65536] S=[65536->65536]

2022-09-12 04:51:44 UDP link local: (not bound)

2022-09-12 04:51:44 UDP link remote: [AF_INET]37.146.57.249:1723

2022-09-12 04:51:44 MANAGEMENT: >STATE:1662947504,WAIT,,,,,,

2022-09-12 04:52:44 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

2022-09-12 04:52:44 TLS Error: TLS handshake failed

2022-09-12 04:52:44 SIGUSR1[soft,tls-error] received, process restarting

2022-09-12 04:52:44 MANAGEMENT: >STATE:1662947564,RECONNECTING,tls-error,,,,,

2022-09-12 04:52:44 Restart pause, 80 second(s)

By serveradmin.ru

Расскажу вам про решение проблемы с Openvpn Client на Windows, которая меня донимала последний год примерно, может чуть меньше. Вчера терпение лопнуло и я разобрался с ней раз и навсегда.

Проблема плавающая и выражалась она в том, что время от времени одно из настроенных подключений openvpn не подключалось. Ошибка была примерно такая:

MANAGEMENT: Socket bind failed on local address [AF_INET]127.0.0.1:25349

Ошибка возникала случайным образом на различных соединениях.

По тексту не очень понятно, в чём дело. Первое, что приходит в голову — указанный порт уже кем-то занят. Но netstat показывает, что ничего не занято. При этом любое другое подключение openvpn сработает нормально. А какое-то одно ни в какую. У меня около 5-ти подключений используется в разное время. Помогает только перезагрузка. Несколько раз пытался разобраться, но так как ошибка не очень информативна, быстро решить вопрос не получалось. Спасала банальная перезагрузка. Я думал, что она возможно как-то связана с тем, что у меня добавлено несколько сетевых интерфейсов для openvpn, а в дефолте обычно только одно устанавливается.

Дело вот в чём. После какого-то обновления Windows, она стала резервировать некоторые диапазоны портов для работы Hyper-V. Посмотреть эти диапазоны можно командой:

# netsh int ipv4 show excludedportrange tcp

И как оказалось, там есть диапазон локальных портов, который пересекается с диапазоном, который использует OpenVPN. Решение вопроса — изменить его в OpenVPN GUI:

Settings ⇨ Advanced ⇨ Management interface ⇨ Port offset.

После этого проблема исчезла.

Такая вот ерунда сожрала кучу моего времени. В логах самой винды никакой информации нет. По логу openvpn невозможно понять, в чём дело. А оказывается винда каким-то своим механизмом бронирует целые диапазоны портов и не даёт их использовать. При этом никак в системе не помечает их занятыми, иначе бы ошибка была другая. Что-то в духе local address [AF_INET]127.0.0.1:25349 is busy. А тут просто ошибка, которая говорит о том, что сокет не поднимается. Причин этому может быть много. Банальная нехватка прав или что-то ещё.

это он для линукса написал? Ну про порты — можно проверить какой порт свободен тот и использовать на сервере или не так?: мой @tel_69. у меня например и сервер и клиент стоят на haer v и порт 1194 занят чем то и вообще не показывается никак . Кто ставил на hyper v? Или все сразу тащят на компы рабочие ?

Перестали подключаться клиенты

в логе ошибка verify error depth=0 error=crl has expired openvpn

проблема в просроченном c:/Program Files/OpenVPN/easy-rsa/pki/crl.pem

нужно увеличить срок его действия с помощью парамертра default_crl_days= 3650 в настройках ssl

и перевыпустить список отозванных сертифкаторв

./easyrsa gen-crl

Доброго времени суток!

Подскажите, пожалуйста, по OpenVPN. Думаю, что проблема в DNS Leak.

Сильно прошу не пинать, делал это в первый раз. Хотелось бы разобраться и начать пользоваться OpenVPN для личных целей. Выбрал эту технологию, т.к. многие ее хвалят за стабильность, безопасность и удобство эксплуатации при правильной настройке (в их числе и автор канала).

Моя история.

Для опыта попробовал установить OpenVPN сервер на Windows 10 Home (ноут с ней был под рукой).

Начал с этой инструкции: (#1) _https://community.openvpn.net/openvpn/wiki/Easy_Windows_Guide . Оказалось, что эта инструкция устарела (не было нужных батников в папке с файлами OpenVPN). Нашел вашу- (#2) https://winitpro.ru/index.php/2021/12/28/ustanovka-openvpn-servera-windows/ . По этой пошло все гладко, но застрял на генерации ключей. Оказалось, что нет openssl утилиты в файлах, которые получил от установщика (OpenVPN 2.5.7 — Released 31 May 2022 — _https://swupdate.openvpn.org/community/releases/OpenVPN-2.5.7-I602-amd64.msi). После долгого гугления и экспериментов пришел к выводу, что проблема с EasyRSA. Скачал с гитхаба EasyRSA 3.1.0 — https://github.com/OpenVPN/easy-rsa/releases/tag/v3.1.0 , распаковал в папку C:\Program Files\OpenVPN\easy-rsa (предварительно переименовал оригинальную easy-rsa в easy-rsa_old). Это помогло. После чего я сгенерировал ключи и сделал для сервера все по инструкции #2. С оговоркой, что на начальном этапе в установщике я выбрал драйверы WinTun и Tap (а не только WinTun, как написано в инструкции). В итоге на WinTun так и не заработало, поэтому решил использовать Tap. Но это не основной вопрос. На данном этапе мне удалось подключиться к серверу со смартфона через мобильный интернет (другой провайдер, у сервера статика, порт открыт). Так же на время одолжил ноут с Win10, c которого тоже подключилось (через wifi точку доступа вышеупомянутого смартфона). Однако, не было доступа в интернет с обоих устройств, хотя доступ к сервисам сервера был (поднял тестовый web-сервер для проверки). Иду гуглить… Нахожу инструкцию #3 — _https://supporthost.in/how-to-install-and-configure-openvpn-on-windows-10/ , из которой я почерпнул, что надо поставить галочку ‘Allow other network users to connect through this computer’s Internet connection” option’ (как на скрине — _https://supporthost.in/wp-content/uploads/2021/12/win10-openvpn28.png). У клиентов моего сервера доступ в интернет появился. Ура! Однако, сайты, которые доступны из сети провайдера моего vpn сервера и НЕ доступны из сети мобильного оператора, все так же не открываются с клиентов (ноут и смартфон, которые подключены по схеме, пописанной ранее) с ошибкой DNS_PROBE_FINISHED_NXDOMAIN. Перешел к гуглению. Пришел к выводу, что присутствует утечка DNS. Проверил на _https://www.dnsleaktest.com/ : ip у клиентов отображается серверный при активном VPN-соединении, но «Standart test» показывает DNS мобильного оператора, а не Gооgle (как напрямую с ноута, на котором сервер). Пофиксить не удалось. Для устранения этой проблемы использовал следующие настройки в конфиге сервера:

;push "redirect-gateway def1 bypass-dhcp"push "redirect-gateway def1"

push "dhcp-option DNS 8.8.8.8"

push "dhcp-option DNS 8.8.4.4"

push "block-outside-dns" # Block access to any other DNS

Закомментированную первую строку тоже пробовал вместо второй (первая была в дефолтном конфиге), последнюю нашел одном из форумов.

Буду рад любым конструктивным советам. Сразу скажу, что для личных целей собираюсь использовать Ubuntu или Debian. Но на горизонте виднеется задача, в которой будет нужно настроить OpenVPN на Win Server 2016.

откуда вы взяли файл CRT для клиента ?? генерируются только файлы KEY по вашей инструкции.

./easyrsa gen-req kbuldogov nopassСоздаст .req и .key

./easyrsa sign-req client kbuldogovСоздаст и подпишет crt сертификат.

Кому интересно, то можно воспользоваться OpenVPN-All-in-One — Скрипт, облегчающий создание серверной и клиентской части программы OpenVPN в среде Windows. Собственная разработка. Открытый исходный код (bat/cmd). Всё делается в пару кликов, точнее через подсказки, выбрав нужный пункт в консольном меню.

Скачать можно на гитхабе

RUSViRTuE, Огромное спасибо. Скрипт продуман и сделан очень круто. 10-15 минут и все заработало.

Здравствуйте, прошу помочь.

Не получается задать статический ip клиентам OpenVPN сервера на windows. Клиенты подключаются, пингуются между собой.

https://i.ibb.co/VgjgZ3S/333.png

port 1194

proto udp

dev tun

ca «C:\\Soft\\ovpn\\easy-rsa\\pki\\ca.crt»

cert «C:\\Soft\\ovpn\\easy-rsa\\pki\\issued\\server.crt»

key «C:\\Soft\\ovpn\\easy-rsa\\pki\\private\\server.key»

dh «C:\\Soft\\ovpn\\easy-rsa\\pki\\dh.pem»

client-to-client

client-config-dir C:\\Soft\\ovpn\\config-auto\\ccd

server 10.24.1.0 255.255.255.0

tls-auth «C:\\Soft\\ovpn\\easy-rsa\\pki\\ta.key» 0

cipher AES-256-GCM

keepalive 20 60

persist-key

persist-tun

status «C:\\Soft\\ovpn\\log\\status.log»

log «C:\\Soft\\ovpn\\log\\openvpn.log»

verb 3

mute 20

windows-driver wintun

Убрал тип файликов клиентов .txt и заработало.

Также добавил в них iroute 10.24.0.0 255.255.255.0

А можно поподробнее, я пытался проделать это, но у меня ничего не получилось.

Я уже не оч помню что я накопал тогда, но остались две строчки закомментированные (по скольку так и не заработало):

client-config-dir ccd

route 192.168.11.0 255.255.255.0

У меня на 2.5.5 уже больше года работает удаленная локалка. Подключаюсь через клиент.

Вчера сменил провайдера (IP и роутер) и теперь не подключается.

Во всех конфигах прописал новый IP — не помогает. Ошибок тоже не вижу или не там смотрю..

Установлено на Windows Server 2019

openvpn.log

2023-03-31 23:54:43 WARNING: —topology net30 support for server configs with IPv4 pools will be removed in a future release. Please migrate to —topology subnet as soon as possible.

2023-03-31 23:54:43 OpenVPN 2.5.5 Windows-MSVC [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Dec 15 2021

2023-03-31 23:54:43 Windows version 10.0 (Windows 10 or greater) 64bit

2023-03-31 23:54:43 library versions: OpenSSL 1.1.1l 24 Aug 2021, LZO 2.10

2023-03-31 23:54:43 WARNING: —ifconfig-pool-persist will not work with —duplicate-cn

2023-03-31 23:54:43 Diffie-Hellman initialized with 2048 bit key

2023-03-31 23:54:43 Outgoing Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2023-03-31 23:54:43 Incoming Control Channel Authentication: Using 160 bit message hash ‘SHA1’ for HMAC authentication

2023-03-31 23:54:43 interactive service msg_channel=0

2023-03-31 23:54:43 open_tun

2023-03-31 23:54:43 wintun device [OpenVPN Wintun] opened

2023-03-31 23:54:43 NETSH: C:\Windows\system32\netsh.exe interface ip set address 9 static 192.168.11.1 255.255.255.252

2023-03-31 23:54:43 NETSH: C:\Windows\system32\netsh.exe interface ip delete dns 9 all

2023-03-31 23:54:43 NETSH: C:\Windows\system32\netsh.exe interface ip delete wins 9 all

2023-03-31 23:54:43 IPv4 MTU set to 1500 on interface 9 using SetIpInterfaceEntry()

2023-03-31 23:54:43 C:\Windows\system32\route.exe ADD 192.168.11.0 MASK 255.255.255.0 192.168.11.2

2023-03-31 23:54:43 ROUTE: CreateIpForwardEntry succeeded with dwForwardMetric1=5 and dwForwardType=4

2023-03-31 23:54:43 Route addition via IPAPI succeeded [adaptive]

2023-03-31 23:54:43 Could not determine IPv4/IPv6 protocol. Using AF_INET6

2023-03-31 23:54:43 Socket Buffers: R=[131072->131072] S=[131072->131072]

2023-03-31 23:54:43 setsockopt(IPV6_V6ONLY=0)

2023-03-31 23:54:43 UDPv6 link local (bound): [AF_INET6][undef]:1194

2023-03-31 23:54:43 UDPv6 link remote: [AF_UNSPEC]

2023-03-31 23:54:43 MULTI: multi_init called, r=256 v=256

2023-03-31 23:54:43 IFCONFIG POOL IPv4: base=192.168.11.4 size=62

2023-03-31 23:54:43 IFCONFIG POOL LIST

2023-03-31 23:54:43 Initialization Sequence Completed

Тут еще подшаманил после прочтения коментов и WARNINGи ушли. Но все равно клиент не хочет подключаться, думает и в таймаут..

Порт 1194 открыт, правила ранее везде были добавлены. Повторюсь — все работало до переезда на новый роутер, который я в итоге настроил аналогично (локальный IP, проброс портов, в том числе для RDP).

Мне кажется что у вас не работает перенаправление порта с вашего роутера до сервера openvpn. Или провайдер блокируется какие-то порьы.

Проверить что UDP порт открыт снаружы довольно сложно. Я бы попробовал временно перейдти на TCP и снаружи проверить, что TCP пакеты доходят до вашего сервера и правила перенаправления работают корреткно.

Порт в роутере прокинут так же как порт для RDP, удаленка в итоге работает безотказно.

На TCP я так же пробовал переключаться, использовал 1194 и 563 — так же не работает..

При использовании TCP снаружи вы можете проверить доступность OpenVPN порта?

Если появллась ошибка:

VERIFY ERROR: depth=0, error=CRL has expired: CN=user

OpenSSL: error:1417C086:SSL routines:tls_process_client_certificate:certificate verify failed

Проверяю срок действия сертификата crl.pem:

openssl.exe crl -inform PEM -in "C:\Program Files\OpenVPN\easy-rsa\pki\crl.pem" -text -nooutCertificate Revocation List (CRL):

Version 2 (0x1)

Signature Algorithm: sha256WithRSAEncryption

Issuer: CN = Easy-RSA CA

Last Update: Apr 12 11:22:06 2023 GMT

Next Update: Oct 9 11:22:06 2023 GMT

Если просрочился, обновляю:

EasyRSA-Start.bat./easyrsa gen-crl

itpro При использовании TCP снаружи вы можете проверить доступность OpenVPN порта?

Порты проверял в разных сервисах, пишет что открыто.

(Не смог ответить через кнопку «Ответить», ее нет).

Выдает все время ошибку

could not parse —management option in

Добрый день. Дохожу до шага:

«Теперь нужно сгенерировать корневой CA:

./easyrsa build-ca

Задайте дважды пароль для CA:»

Не могу ввести пароль, никакой, ни буквы, ни цифры, курсор моргает и все, работает только enter, при его нажатии пишет что пароль должен быть из 4-х символов.

Консоль просто не отображает вводимый пароль, но фактически он вводится

Ключи можно зашить в файл конфигурации OVPN, и не отдавать в виде отдельных файлов.

#ca ca.crt

#cert client.crt

#key client.key

——BEGIN CERTIFICATE——

# insert base64 blob from ca.crt

——END CERTIFICATE——

——BEGIN CERTIFICATE——

# insert base64 blob from client1.crt

——END CERTIFICATE——

——BEGIN PRIVATE KEY——

# insert base64 blob from client1.key

——END PRIVATE KEY——

——BEGIN OpenVPN Static key V1——

# insert ta.key

——END OpenVPN Static key V1——

Спасибо. Прикольно! Это в каком файле такое прописать?

В конфигурационном *.ovpn файле, который передаешь клиенту. Т.е. по сути нужно передать только один *.ovpn файл, куда добавлены все сертификаты.

И важный момент, нужно в файл добавить директиву:

key-direction 1Здравствуйте, один файл .ovpn не получается импортировать в openvpn connect — он требует добавить .crt, .key, и т.д.

это же не так пишется…

каждый ключ заключается в свои теги

например … и т.п.

а… форум съедает теги ))

\

…

\

может вот так получится??

Ребята, спасибо Вам огромное!

Вы так много делаете для своих «братьев»!:)

Добрый день, подскажите пожалуйста такой момент. Все настроил по инструкции. Серверная часть работает, порты все открыты. Клиентская часть подключается. Однако, когда клиентской машиной подключаюсь к ВПН, то мой ip адрес остается прежним и все сайты, которые были заблокированы славным РКН тоже не открываются. Сам сервер зарубежный. Тоесть интернет трафик все так же идет через провайдера без ВПН сервера. Попробовал добавить в конфиг сервера строку push «redirect-gateway def1», в этом случае интернет трафик вообще не работает. На сетевом подключении которое идет в интернет на сервере галочка что можно шерить это подключение стоит. Что я еще не сделал? Или что нужно прописать, чтобы интернет трафик клиента шел через сервер?

Вот этот параметр «redirect-gateway def1» как раз говорит клиенту о том, что нужно заворачивать весь трафик в тунель.

Судя по тому, что после этого у вас пропадает доступ интернет, эта опция работает. Дальше нужно решать проблему с маршрутами.

1) ОС вашего OpenVPN севера должен разрешать маршрутищацию трафика с интерфейсов openvpn на внешний интерфейс.

2) Ваш клиент должен отправлять свой трафик через интерфейс OpenVPN. Что указано в таблице маршрутов на клиенте при подключении к OpenVPN с опцией Redirect-gateway def1: