Недавно Microsoft анонсировала, что в обновлении Windows 11 24H2 будет включено обязательно использование подписывания SMB пакетов при доступе к сетевым папкам. Это может вызвать массовые проблемы у пользователей с доступом к сетевым хранилищам NAS, на которых SMB signing не поддерживается либо отключено по-умолчнаию.

Начиная с Windows 11 24H2 подписывание SMB будет требоваться для всех исходящих подключений (Accessing a third-party NAS with SMB in Windows 11 24H2 may fail). Если SMB сервер не поддерживает такой режим, клиент Windows отклонит такое подключение. В дальнейшем это изменение будет распространено через обновления и на другие поддерживаемые версии Windows.

Если SMB подписывание не поддерживается удаленным устройством, при доступе к нему будут появляться ошибки:

-

0xc000a000 -

-1073700864 -

STATUS_INVALID_SIGNATURE -

The cryptographic signature is invalid

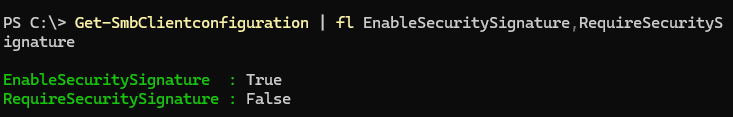

Текущие настройки SMB сервера в Windows (и в Samba) предполагаются возможность использования подписывание SMB пакетов, только когда одна из сторон обмена требует это. Вывести настройки SMB подписывания на клиенте Windows можно с помощью PowerShell:

Get-SmbClientconfiguration | fl EnableSecuritySignature,RequireSecuritySignature

- RequireSecuritySignature = False — обязательное использование SMB подписи отключено

- EnableSecuritySignature = True – клиент будет использовать SMB signing, только если требует сервер

Чтобы отключить (включить) обязательное использование SMB signing, используется команда:

Set-SmbClientConfiguration -RequireSecuritySignature $false

После изменения настроек компьютер нужно перезагрузить.

Аналогично можно включить/отключить SMB подписывание на стороне хоста с общими папками (сервера):

Get-SmbServerConfiguration | fl *sign*

Set-SmbServerConfiguration -RequireSecuritySignature $true

(или

$false

)

reg add "HKLM\SYSTEM\CurrentControlSet\Services\LanManServer\Parameters" /v RequireSecuritySignature /t REG_DWORD /d 0 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Services\LanManServer\Parameters" /v EnableSecuritySignature /t REG_DWORD /d 1 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters" /v RequireSecuritySignature /t REG_DWORD /d 0 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation\Parameters" /v EnableSecuritySignature /t REG_DWORD /d 1 /f

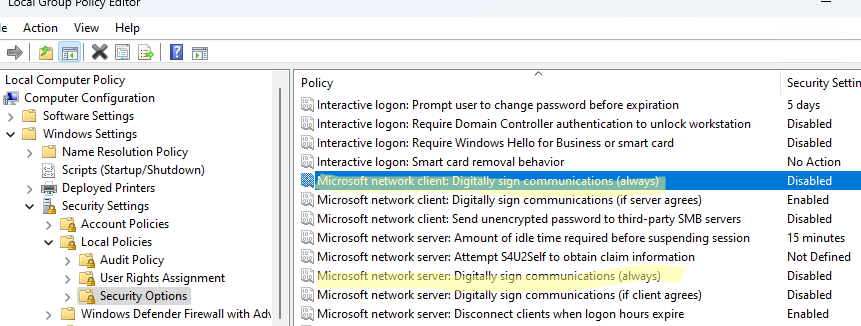

Также можно настроить режимы использования подписи SMB для клиента Windows через редактор GPO. В редакторе групповых политик gpedit.msc доступны следующие опции в разделе Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options

- Microsoft network client: Digitally sign communication (always) — Сетевой клиент Майкрософт: использовать цифровую подпись (всегда)

- Microsoft network client: Digitally sign communication (if server agrees)

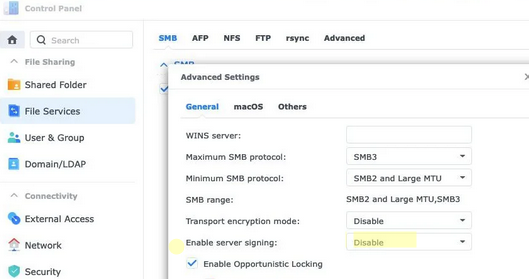

Некоторые модели и версии прошивок NAS поддерживают режим SMB подписывания, но он не включен по-умолчанию (в Synology, ASUStor, QNAP). Например, в Synology DSM 7+ эта опция находится в разделе Control Panel -> File Services -> SMB -> Advanced Settings. Найдите параметр Enable server signing. По умолчанию подписывание отключено. Чтобы использовать SMB подписывание, если клиент запрашивает его, выберите Client defined в выпадающем меню.

Таким образом, если после внедрения Windows 11 24H2 вы встретитесь с проблемой доступа к NAS, нужно:

- Включить SMB signing на стороне NAS (рекомендуемый вариант)

- Отключить требование обязательного использования SMB подписей на стороне клиента (менее безопасный вариант)

Файловый сервер Win 2016 почему-то выключена поддержка SMB Signing, так что может коснуться не только NAS, лучше всем проверить…

https://learn.microsoft.com/en-us/troubleshoot/windows-server/networking/overview-server-message-block-signing#understanding-requiresecuritysignature-and-enablesecuritysignature

«The EnableSecuritySignature registry setting for SMB2+ client and SMB2+ server is ignored. Therefore, this setting does nothing unless you’re using SMB1. SMB 2.02 and later signing is controlled solely by being required or not. This setting is used when either the server or client requires SMB signing. Only if both have signing set to 0 will signing not occur.»

Надо ли понимать, что если

PS C:\Windows\system32> Get-SmbServerConfiguration | fl *sign*

EnableSecuritySignature : False

RequireSecuritySignature : False

всё будет работать?

Согласен, у microsoft тут нелогичные значения для настройки серверной части в части подписывания.

В описании политик указано, что If this setting is disabled, SMB packet signing is negotiated between the client and server. Т.е. если клиент, требует, тогда подписываем, если нет — то и так сойдет

Политика EnableSecuritySignature для клиента и сервера SMB2+ игнорируется. Получается, если старый SMB1 отключен (по умолчанию), то на это значение можно не смотреть.

Команда net view прекрасно работал Windows 11 23H2, апгрейдил на Windows 11 24H2 перестал работать. Прочитал статью, не совсем досконально понял,что надо включать, выключать чтобы опять заработал чёртов net view.

Если речь об ошибке, System error 6118 has occurred при запуске net view, то проблема в том что у вас почемут отключилось сетевое обнаружение.

https://winitpro.ru/index.php/2018/04/23/windows-10-ne-vidit-kompyutery-v-setevom-okruzhenii/

Привет! Спасибо за ответ! Но дело не в сетевом обнаружение,точно! Так как мой компьютер прекрасно видит все компьютеры в сети через сетевое обнаружение, и обратно мой компьютер виден в сетевом обнаружении. Проблема возникла именно после апгрейда с Windows 11 23H2 на Windows 11 24H2.

Зачем в одной статье писать скрипты на Powershell, а потом в следующей строчке использовать reg add?

Пишите уже все на PS

Параметры реестра проще делегировать через GPO, а так же интегрировать в установочный образ для развёртывания, где всё будет работать «из коробки».