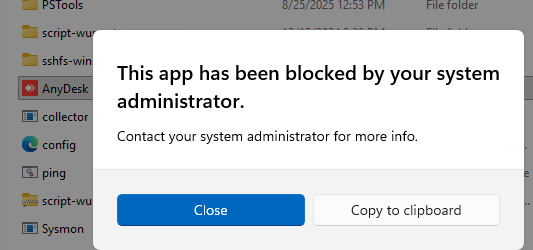

Политики безопасности Windows можно настроить таким образом, чтобы они запрещали запуск всех или только определенных приложений. В этом случае при запуске исполняемого файла пользователем может появится сообщение

"Это приложение заблокировано вашим системным администратором"

. Как правило это указывает, что ваш системный администратор настроил для вашего компьютера политики ограниченного запуска программ, или попавший в систему зловред через локальные политики заблокировал запуск системных и диагностических инструментов для противодейтсвию обнаружения.

В этой статье мы рассмотрим, как определить какой механизм безопасности Windows блокирует запуск вашей программы и как разблокировать приложение, заблокированное системным администраторов.

This app has been blocked by your administrator

Это приложение заблокировано вашим системным администратором

В Windows 10 и 11 есть следующие встроенные механизмы для блокировки запуска приложений:

- Политики ограниченного доступа (Software Restriction Policies, SRP) – мощный инструмент блокировки приложений, который является устаревшим (deprecated) и не рекомендуется использовать в современных версиях Windows

- Политики управления приложения AppLocker – наиболее простой, эффективный и часто используемый инструмент для создания списка разрешенных и/или запрещаю щённых программ для Windows 10 и 11.

Чтобы проверить, действуют ли на компьютер какие-то правила ограничения запуска программ SRP, откройте консоль с результирующими настройками групповых политик на компьютере, выполнил команду

rsop.msc

. Проверьте, включен ли запрещающие правила в разделах GPO:

- Computer Configuration -> Windows Settings -> Security Settings -> Software Restriction Policies -> Additional Rules

- User Configuration -> Windows Settings -> Security Settings -> Software Restriction Policies -> Additional Rules

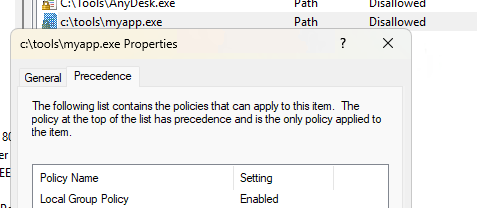

В нашем примере видно, что для исполняемого файла anydesk.exe создано явно запрещающее правило (по умолчанию в Windows отсутствуют активные правила SRP). Перейдя на вкладку Precedence можно определить какой GPO было внедрено данное правило. В этом примере правило применено доменной групповой политикой (и отключить его сможет только ваш администратор домена).

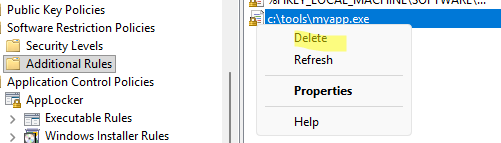

Если правило SRP создано в локальной групповой политике компьютере, в качестве имени политики будет указано Local Group Policy. Такое правило вы сможете самостоятельно отключить в редакторе локальной GPO:

Откройте консоль gpedit.msc и перейдите в раздел Computer (или User) Configuration -> Windows Settings -> Security Settings -> Software Restriction Policies -> Additional Rules и удалите SPR правило для программы, запуск которой вы хотите разблокировать.

Чтобы проверить, есть ли на вашем компьютере активные правила блокировки запуска программ AppLocker, выполните в консоли PowerShell команды:

$policy = Get-AppLockerPolicy -Effective

$policy.RuleCollections.name

Если правила AppLocker применены к вашем компьютеру через доменные групповые политики, у вас вряд ли получится отключить блокирующие правила без вмешательства администратора домена.

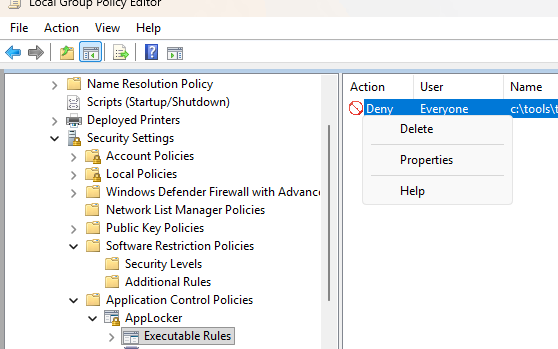

Локально созданные правила AppLocker можно удалить через редактор локальной GPO на компьютере

- Откройте консоль

gpedit.msc - Перейдите в раздел Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Application Control Policies -> AppLocker (Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Политики управления приложениями -> AppLocker -> Исполняемые правила).

- Проверьте все вложенные секции на наличие запрещающих правил.

- В моем примере есть только одно правило запрета запуска приложений в разделе Executable Rules.

- Удалите его

- Перезагрузите компьютер, чтобы применить изменения.

Также очистить локальные политики ограничения запуска программ SRP и AppLocker можно непосредственно через реестр.

Локальные правила SRP могут хранится в следующих ветках реестра:

-

HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\Safer\CodeIdentifiers -

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\safer\codeidentifiers\0\Paths -

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\safer\codeidentifiers\0\Paths\

По умолчанию в этих ветках должны отсутствовать любые правила (в нашем примере есть 3 ограничивающих правила). Удалите ветки с этими правилами, и затем в родительской ветке codeidentifiers измените значение параметра DefaultLevel на

40000

(HEX)

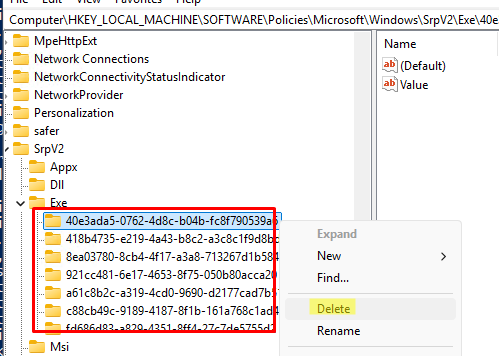

Политики ограниченного запуска приложений AppLocker хранятся в ветке реестра

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\SrpV2

. Для каждого правила создан отдельный подраздел с GUID. Чтобы удалить правило, достаточно удалить соответствующую ветку реестра.

С помощью правил AppLocker и SRP многие зловреды, попавшие на компьютер, часто блокируют запуск антивирусов или диагностических утилит. Ручное редактирование политики безопасности Windows поможет вам разрешить запуск заблокированного софта. После этого рекомендуется загрузиться с LiveUSB образа от любого производителя антивируса и просканировать систему на вирусы в офлайн режиме.