Вопрос аудита изменений в Active Directory весьма актуален в больших доменных инфраструктурах, в которых права на различные компоненты управления Active Directory делегированы широкому кругу лиц. В одной из предыдущих статей мы в общем поговорили об существующих настройках групповых политик, позволяющих вести аудит изменений в Active Directory, Сегодня мы рассмотрим методику ведения и отслеживания изменений, производимых пользователями в группах безопасности AD. Вооружившись этой методикой, администратор домена может отследить создание, удаление групп AD, а также события добавления/удаления пользователей в эти группы.

По умолчанию на контроллерах домена уже включена политика сбора информации о изменениях в группах Active Directory, однако в лог попадают только успешные попытки изменений.

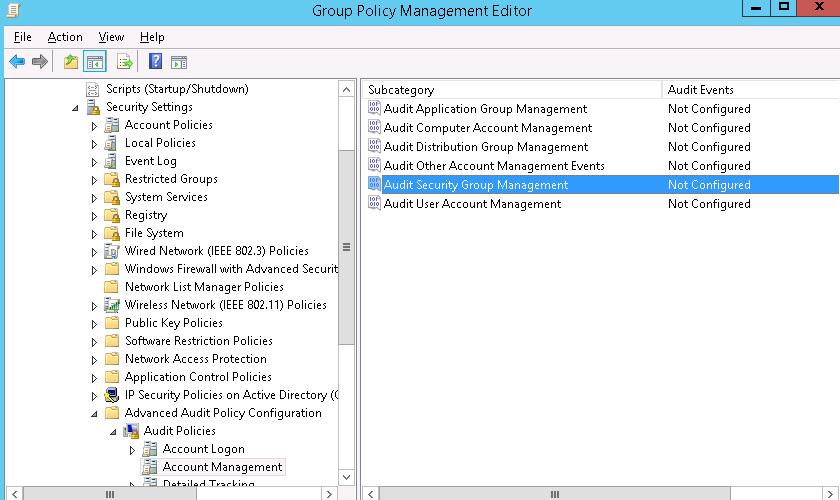

Включим принудительную регистрацию всех событий об изменениях в группах Active Directory с помощью групповой политики. Для этого откройте консоль управления Group Policy Manager, найдите и отредактируйте политику Default Domain Controller Policy (по умолчанию эта политика применяется ко всем контроллерам домена).

Перейдем в следующий раздел GPO: Computer Configuration-> Policies-> Windows Settings-> Security Settings-> Advanced Settings Audit Policy-> Audit Policy -> Account Management. Нас интересует политика Audit Security Group Management.

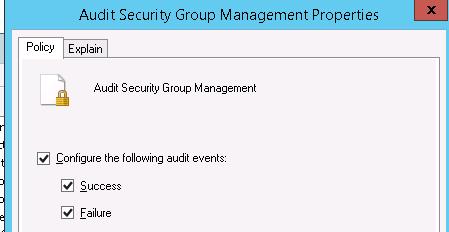

Откроем политику и отредактируем ее, указав, что будут собираться как успешные (Success), так и неудачные (Failure) события изменений в доменных группах безопасности.

Откроем политику и отредактируем ее, указав, что будут собираться как успешные (Success), так и неудачные (Failure) события изменений в доменных группах безопасности.

Осталось дождаться применения измененной GPO на контроллерах домена, либо выполнить ручное обновление GPO командой

Осталось дождаться применения измененной GPO на контроллерах домена, либо выполнить ручное обновление GPO командой

gpupdate / force.

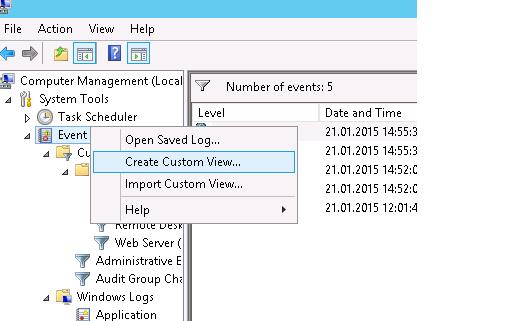

Просмотреть собранные события аудита можно в журнале безопасность. Мы для удобства создадим отдельное представление журнала событий. Для этого в консоли Windows Event Viewer с помощью контекстного меню выберем пункт Create Custom View.

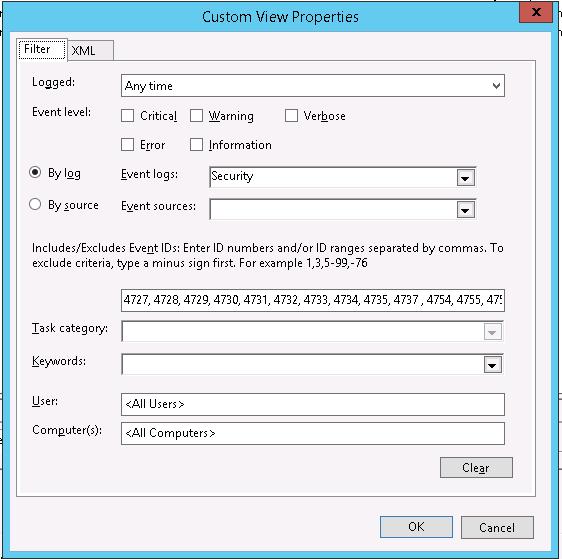

В окне параметров фильтрации представления укажем:

By log — “Security”

Includes / Excludes Event Ids — Нас интересуют события со следующими EventID : 4727, 4728, 4729, 4730, 4731, 4732, 4733, 4734, 4735, 4737 , 4754, 4755, 4756, 4757, 4758, 4764.

Примечание. Мы собрали все ID событий, соответствующих различным изменениям в группах безопасности AD. К примеру,

ID 4727 – событие создания группы

ID 4728 – событие добавление пользователя в группу

ID 4729 – событие удаление пользователя из группы

ID 4730 – событие удаление группы безопасности

При желании можно настроить фильтр более тонко, оставив только интересующие события.

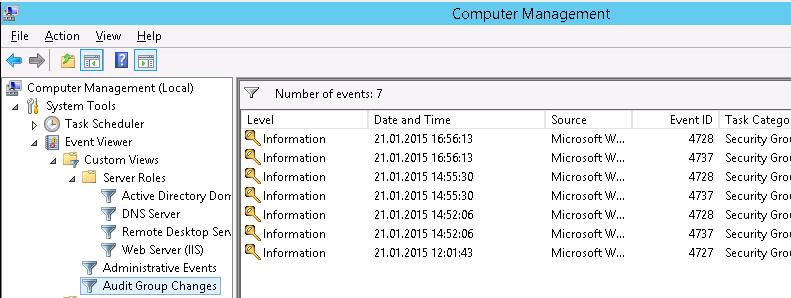

Сохраняем изменения и указываем имя представления, например Audit Group Changes.

Для эксперимента добавим (с помощью консоли ADUC) пользователя JJonson в доменную группу Network Admins. После чего откроем и обновим созданное нами представление.

Для эксперимента добавим (с помощью консоли ADUC) пользователя JJonson в доменную группу Network Admins. После чего откроем и обновим созданное нами представление.

Как вы видите, в нем появилось несколько новых событий.

Открыв любое событие, можно просмотреть информацию о произведенных изменениях более подробно. Откроем событие с EventID 4728. В его содержании видно. что пользователь dadmin добавил учетную запись пользователя JJonson в группу Network Admins

Открыв любое событие, можно просмотреть информацию о произведенных изменениях более подробно. Откроем событие с EventID 4728. В его содержании видно. что пользователь dadmin добавил учетную запись пользователя JJonson в группу Network Admins

Subject:Security ID: corp\dadminAccount Name: dadmin

Account Domain: corp

Logon ID: 0x85A46579

Member:

Security ID: corp \JJonson

Account Name: CN=JJonson,OU=Users,OU=Accounts,DC=corp,DC=loc

Group:

Security ID: corp\Network Admins

Group Name: Network Admins

Group Domain: corp

В случае необходимости к нужным Event ID можно привязать автоматическую отправку почтовых уведомлений администраторам безопасности через триггеры событий.