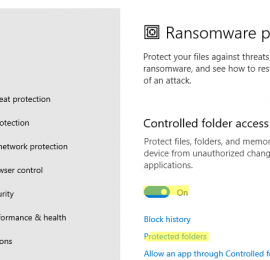

Программы-шифровальщики за последние несколько лет стали массовой проблемой, с которой постоянно сталкиваются отдельные пользователи или целые компании. Шифровальщики шифруют ценные файлы (документы, фото, изображения) на диске пользователя и выводят сообщение с требованием выкупа за восстановление данных....

Все статьи о Безопасность

15.09.2021

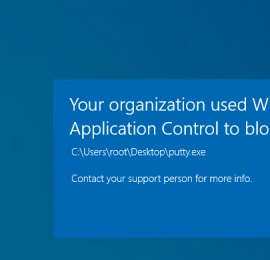

15.09.2021 Windows Defender Application Control (WDAC) эта еще одна технология, позволяющая повысить безопасность Windows за счет контроля запуска исполняемых файлов, создавая белые списки разрешенных программ. Функционал WDAC доступен на Windows 10,11 (Enterprise и Professional редакции) и Windows Server 2016+. Обязательное условие –...

30.10.2020

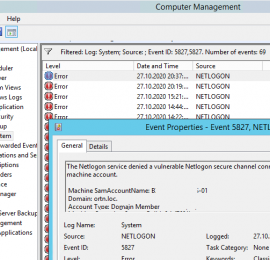

30.10.2020 В августе 2020 года Microsoft выпустила обновление, закрывающее критическую уязвимость в Active Directory — CVE-2020-1472 (более известную, как Zerologon), которое еще 2 месяца назад было успешно установлено на всех DC. Но не все администраторы знают, что этим обновлением для контролеров домена...

13.03.2019

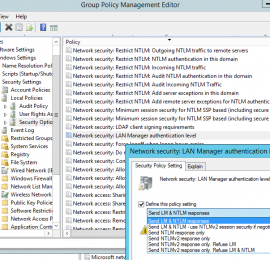

13.03.2019 NTLM (NT LAN Manager) – это старый протокол аутентификации Microsoft, который появился еще в Windows NT. Несмотря на то, что еще в Windows 2000 Майкрософт внедрила более безопасный протокол аутентификации Kerberos, NTLM (в основном это NTLMv2) широко используется для аутентификации в...

26.10.2018

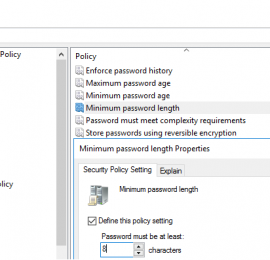

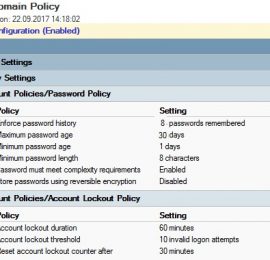

26.10.2018 Парольная политика в домене Active Directory задает базовые требования безопасности к паролям учетных записей пользователей такие как сложность, длину пароля, частоту смены пароля и т.д. Надежная политика паролей AD позволяет снизить возможность подбора или перехвата паролей пользователей....

На прошлой неделе были раскрыты детали о найденных крупных аппаратных уязвимостях в процессорах Intel, ARM и AMD. Реализация данных уязвимостей позволяет злоумышленнику при локальном доступе к системе получить доступ на чтение данных из привилегированной памяти ядра системы. Обе найденные уязвимости присутствуют...

Во вторник вечером 24 октября все новостные агентства затрубили о новой массовой атаке вируса-шифровальщика под названием Bad Rabbit, сравнивая его с нашумевшими в этом году вирусами WannaCry и NotPetya. Разберемся что это за вирус и как с ним бороться в корпоративной...

В этой статье я постарался собрать основные организационные и технические правила использования учетных записей администраторов в организации, направленные на повышение безопасности в домене Windows. Использование данных рекомендаций значительно повысит защиту компьютеров домена Active Directory от атак, аналогичных летнему инциденту с шифровальщиком...

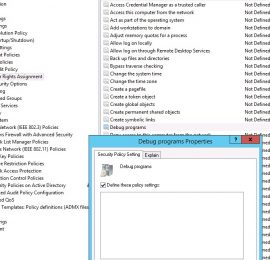

В предыдущей статье мы рассказывали, что одной из техник защиты от извлечения паролей из памяти Windows mimikatz-like утилитами является запрет получения debug-привилегии для администраторов системы с помощью групповой политики Debug Program. Однако недавно обнаружилось, что без прав отладки (в Windows это...

Конец июня 2017 года запомнился IT сообществу по массовому заражению множества крупнейших компаний и госучреждений России, Украины и других стран новым вирусом-шифровальщиком Petya (NotPetya). В большинстве случаев, после проникновения внутрь корпоративной сети, Petya молниеносно распространялся по всем компьютерам и серверам домена,...

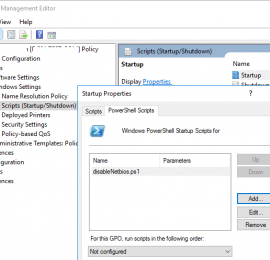

Широковещательные протоколы NetBIOS over TCP/IP и LLMNR являются устаревшими и в большинстве современных сетей они используются только для совместимости с legacy версиями Windows. Оба протокола подвержены спуфингу и атакам MITM. В том же Metasploit есть готовые модули, позволяющие легко использовать уязвимости...

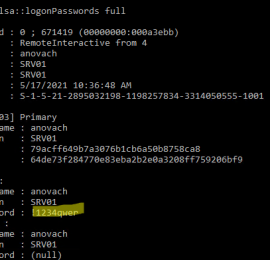

В этой статье, написанной в рамках серии статьей, посвященной обеспечению безопасности Windows-систем, мы познакомимся с достаточно простой методикой получения паролей пользователей Windows с помощью Open Source утилиты Mimikatz. Программа mimikatz позволяет извлечь из памяти Windows пароли в виде простого текста, хэши...