Во вторник вечером 24 октября все новостные агентства затрубили о новой массовой атаке вируса-шифровальщика под названием Bad Rabbit, сравнивая его с нашумевшими в этом году вирусами WannaCry и NotPetya. Разберемся что это за вирус и как с ним бороться в корпоративной сети.

Способы заражения вирусом Bad Rabbit

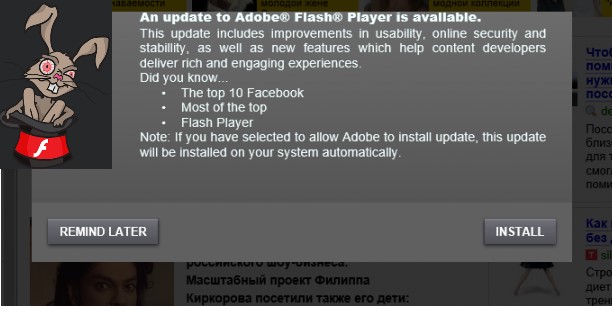

Большинство заражений вирусом Bad Rabbit пришлось на Россию, затем идут Украина, Турция и Германия. Судя по всему, распространение вируса началось с нескольких взломанных злоумышленниками крупных СМИ сайтов (в основном в доменных зонах .ru и .ua), на которые был внедрен JS код поддельного уведомления о необходимости обновить Adobe Flash Player. В том случае, если пользователь соглашается с обновлением и запускает скачанный с сервера злоумышленников файл install_flash_player.exe (по словам сотрудников Касперского скачивание происходит с сайта hxxp://1dnscontrol[.]com)

Для успешного заражения ПК, пользователь, запускающий файл, должен обладать правами администратора и перед запуском вируса должно появиться стандартное окно UAC (если, конечно оно не было отключено умельцами).

Что делает вирус Bad Rabbit на зараженной системе

В случае успешного запуска, на диске компьютера появляется файл динамической библиотеки C:\Windows\infpub.dat, который запускается через rundll32.

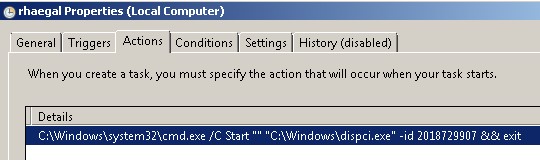

После этого файл infpub.dat устанавливает в системе исполняемый файл C:\Windows\dispci.exe и создает задание планировщика для его запуска.

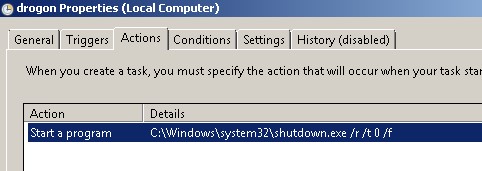

Затем создается еще одно задание планировщика для перезагрузки компьютера.

Затем вступает в дело модуль шифровальщика, зашитый в dispci.exe и cscc.dat. Выполняется поиск файлов пользователей в системе по зашитому в код списку расширению, а затем выполняется их щифрование с помощью открытого RSA-2048 ключа злоумышленников по алгоритму AES-128-CBC. Dispci.exe для шифрования файлов на диске исползует модуль утилиты DiskCryptor.

Список расширений файлов, подвергающихся шифрования представлен ниже (отметим, что после шифрования, оригинальные расширения фалов сохраняются, а в конец тела файла добавляется метка encrypted):

.3ds .7z .accdb .ai .asm .asp .aspx .avhd .back .bak .bmp .brw .c .cab .cc .cer .cfg .conf .cpp .crt .cs .ctl .cxx .dbf .der .dib .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .hpp .hxx .iso .java .jfif .jpe .jpeg .jpg .js .kdbx .key .mail .mdb .msg .nrg .odc .odf .odg .odi .odm .odp .ods .odt .ora .ost .ova .ovf .p12 .p7b .p7c .pdf .pem .pfx .php .pmf .png .ppt .pptx .ps1 .pst .pvi .py .pyc .pyw .qcow .qcow2 .rar .rb .rtf .scm .sln .sql .tar .tib .tif .tiff .vb .vbox .vbs .vcb .vdi .vfd .vhd .vhdx .vmc .vmdk .vmsd .vmtm .vmx .vsdx .vsv .work .xls .xlsx .xml .xvd .zip

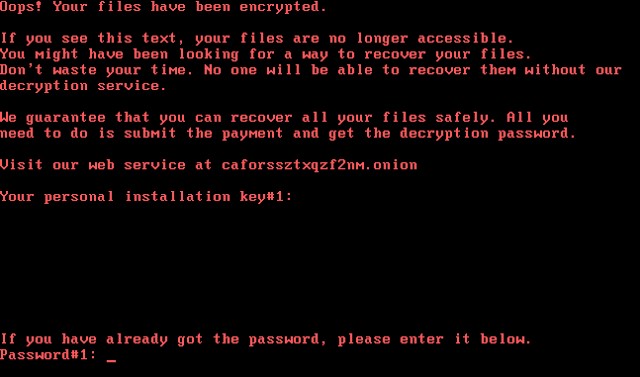

Кроме того, файл dispci.exe используется для установки модифицированного загрузчика, который препятствует нормальной загрузке системе (по аналогии с NotPetya). Модифицируется код в MBR и загрузчик перенаправляется на файл, отображающий текст сообщения шифровальщика и «уникальный код пользователя». В тексте сообщения указывается адрес сайта в Tor для получения кода расшировки.

Oops! Your files have been encrypted.

If you see this text, your files are no longer accessible.

You might have been looking for a way to recover your files.

Don't waste your time. No one will be able to recover them without our

decryption service.

We guarantee that you can recover all your files safely. All you

need to do is submit the payment and get the decryption password.

Visit our web service at caforssztxqzf2nm.onion

Your personal installation key#1:

За расшифровку данных, разработчики вируса требуют перевести на их счета 0,05 биткойна (BTC)в течении 40 часов.

По словам сотрудников Касперского, в отличии от NetPetya, файлы зашифрованные новым вирусом расшифровать, в принципе, возможно.

Методы распространения шифровальщика Bad Rabbit по локальной сети

Для распространения по корпоративной сети используется модуль сканирования и перебора IP адресов. Для доступа к ПК в сети вирус пытается подобрать пароли администраторов удаленных компьютеров двумя способами

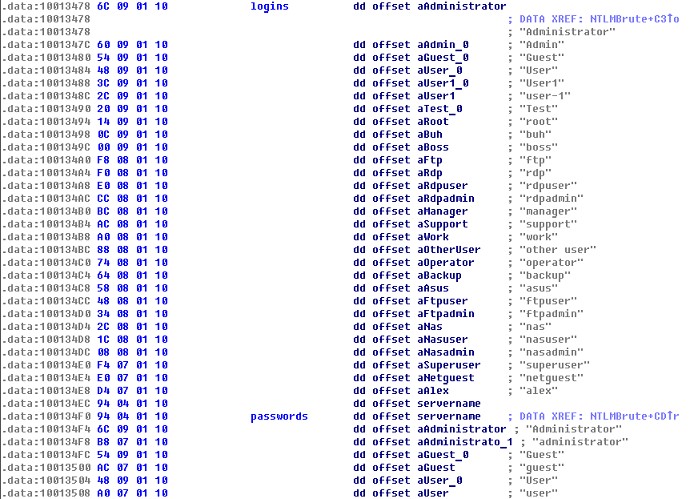

- Выполняется перебор учетных записей и паролей по жестко зашитому в коде словарю

- Для получения паролей пользоватлей из памяти зараженой системы используется модуль Mimikatz, а полученнее данные используются для авторизации на других компьютерах

В случае успешной аутентификации вирус распространяет себя на удаленный компьютер через SMB and WebDAV.

В случае успешной аутентификации вирус распространяет себя на удаленный компьютер через SMB and WebDAV.

Большинство СМИ сообщают, что для распространения вируса по сети используется все тот же эксплоит EthernalBlue (который использовался в WcRy и NotPetya), но это не верно.

Способы защиты от Bad Rabbit

Соберем базовые рекомендации, позволяющие ограничить заражение компьютеров и распространение вируса по сети

- Следуйте общим рекомендациям, описанным в статье об ограничении прав административных учетных записей.

- Использовать уникальные пароли локальных админом на всех ПК (настраиваем LAPS)

- Нельзя отключать UAC

- Провидите ликбез с пользователями об угрозах запуска стороннего ПО, скачанного с сайтов

- Ограничить возможность извлечения паролей/хэшей пользователей из памяти утилитами а-ля mimikatz

- Проверка достаточной сложности паролей пользователей и администраторов в AD (Аудит паролей в AD), тем самым минимизируется возможность подбора пароля по словарю

- Мониторинг создания новых заданий планировщика (EventID 106) и служба на ПК и серверах в сети

- Использование политика ограниченного использования программ для запрета запуска следующих файлов (по имени и хэшу). Либо правил антвируса.

| Имя файла | SHA256 хэш |

| install_flash_player.exe | 630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da

|

| c:\windows\infpub.dat | 579FD8A0385482FB4C789561A30B09F25671E86422F40EF5CCA2036B28F99648 |

| c:\windows\dispci.exe | 8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93 |

| cscc.dat (x86/x64) | x86 -682ADCB55FE4649F7B22505A54A9DBC454B4090FC2BB84AF7DB5B0908F3B7806 x64- b2f863f4119dc88a22cc97c0a136c88a0127cb026751303b045f7322a8972f6

|

Спасибо за статью! И в целом ваш сайт очень полезный, респект!

Вопрос:

А как запретить через политику ограниченного использования программ по имени файла? Или по хэшу без exe-шника?

А как же «классика»? Самому создать пустой файл C:\windows\infpub.dat и дать на него доступ только на чтение всем, в том числе системе? 🙂

Еще проще. 2 команды:

echo .> C:\Windows\infpub.dat && attrib +r C:\Windows\infpub.datecho .> C:\Windows\cscc.dat && attrib +r C:\Windows\cscc.dat

Не будет так работать , нужно так

echo 123> C:\Windows\infpub.dat

echo 123> C:\Windows\cscc.dat

Echo y|cacls C:\Windows\infpub.dat /D System

Echo y|cacls C:\Windows\cscc.dat /D System

Вроде пишут что обязательно пермишены файла стереть и отключить наследование. Мб вирус атрибут сам менять умеет

а может есть варианты отключения/блокировки/ограничения именно этого встроенного шифровальщика???

Это не встроенный криптер, а модуль стороннего открытого Open Source проекта для защиты данных на дисках с помощью шифрования. По умолчанию в системе его нет.

Вчера Microsoft обновила базы Windows Defender до версии 118.1.0.0, в результате чего у всех пользователей, у которых системный диск зашифрован с помощью DiskCryptor система перестла загружаться.

Не работает эта штука с созданием пустого файла… Получается, что нет файла — нет ГПО. Идиотизм.. (если что, у меня server 2012 x64 6.2 сборка 9200)

Что значит не работает эта штука с созданием пустого файла?

Статья полезная, коротко и по делу!

Создал запрет запуска в ГПО на эти файлы да и все, потом сам для теста закинул файл с таким названием, хеши не трогаем, и он не запустился с табличкой что запрещено администратором.