iVentoy – это простой и легкий PXE сервер, который хранит загрузочные ISO образы разных операционных систем (Window, Linux, VMware, LiveCD на базе WinPE или Linux, и т.д.) и позволят загружать (устанавливать) их на компьютерах в локальной сети. Для запуска PXE сервера...

Все статьи о Linux

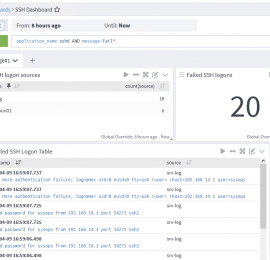

Graylog это полноценное open-source решение для централизованного сбора, хранения, визуализации, фильтрации и поиска логов, мониторинга и отправки оповещений. В Graylog можно отправлять логи и журналы событий с сотен сетевых устройств, будь то сервера Linux, Windows, сетевые устройства и оборудование. Graylog эта...

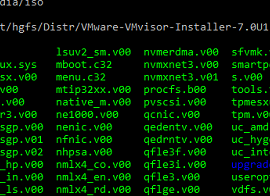

Ventoy – один из лучших инструментов для создания мультизагрузочных USB флешек с несколькими операционными системами. Ventoy позволяет создать загрузочную USB флешку, на которую нужно скопировать установочные ISO образы с дистрибутивами различных ОС. При загрузке с такой флешке вы можете выбрать, какую...

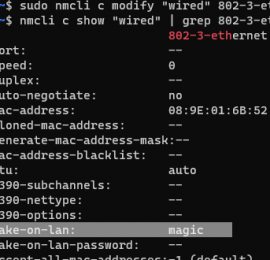

С помощью функции Wake-on-LAN (WoL) вы можете удаленно разбудить Linux компьютер, отправив по сети Ethernet специальный широковещательный пакет (magic packet) с MAC адресом компьютера, который нужно включить....

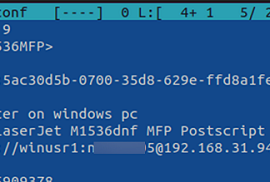

В офисной сети вы можете печатать напрямую с Linux устройств на общие сетевые принтеры, подключенные к Windows компьютерами. В этой статье мы покажем, как настроить печать из Linux на сетевой принтер, опубликованный на компьютере с Windows 10/11....

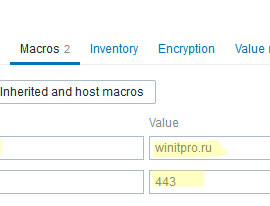

SSL (TLS) сертификаты стали важным компонентов современной инфраструктуры, поэтому администраторам нужно следить за тем, чтобы они не истекали и вовремя их обновлять. В этой статье мы покажем, как отслеживать срок действия SSL сертификатов на ваших сайтах с помощью системы мониторинга Zabbix....

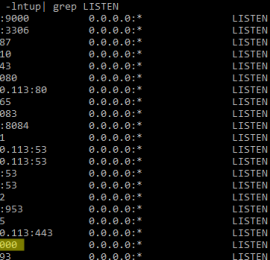

В этой статье мы рассмотрим, как найти процесс, который слушает определенный порт в Linux....

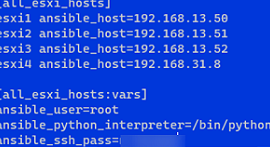

Вы можете использовать Ansible для автоматизации некоторых задач в вашей инфраструктуре VMware. Можно автоматизировать настройку ESXi хостов, управлять сетевыми настройками, запускать, останавливать и удалять ВМ, разворачивать виртуальные машины из шаблонов, устанавливать обновления на хостах ESXi и тд. В этой статье мы...

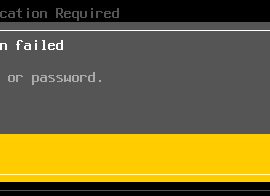

В официальной документации VMware указано, что полная переустановка ESXi – единственный официально поддерживаемый способ сбросить пароль root (https://kb.vmware.com/s/article/1317898): Reinstalling the ESXi host is the only supported way to reset a password on ESXi. Либо вы можете использовать Host Profiles для сброса...

ISO это популярный формат файлов для хранения образов оптических дисков с файловой системой ISO 9660. Формат ISO сейчас чаще применяются в качестве основного средства распространения установочных образов программ (у любого системного администратора есть установочные образы Windows, Linux, VMware, других операционных систем...

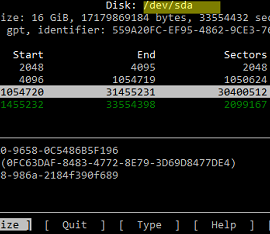

Если вы используете виртуальные машины с Ubuntu Linux, скорее всего рано или поздно вы столкнетесь с необходимостью расширения места на виртуальном диске. Установщик Ubuntu по умолчанию предлагает использовать логические LVM тома для развертывания ОС, поэтому мы рассмотрим расширение диска на примере...

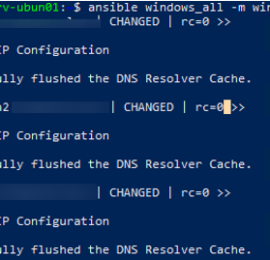

В этой статье мы рассмотрим, как удаленно управлять хостами с Windows через популярную систему управления конфигурациями Ansible. Мы предполагаем, что Ansible уже установлен на вашем хосте Linux....