В Windows для подключения к рабочему столу удаленного компьютера по протоколу RDP (Remote Desktop) по-умолчанию используется порт TCP 3389. В этой статье мы рассмотрим, как изменить номер стандартного порта для службы RDP на другой (применимо как к дестопным версиям Windows, так и к Windows Server).

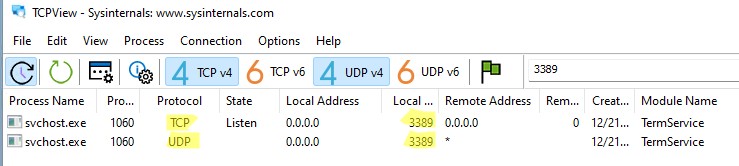

После того, как вы включили RDP доступ в Windows, служба TermService (Remote Desktop Services) начинает слушать на порту 3389.

Для чего может понадобиться замена стандартного RDP порта 3389 на другой?

- Чаще всего это используется, чтобы спрятать RDP/RDS хост от автоматических сканеров портов, которые ищут в Интернете хосты Windows с открытым дефолтным RDP портом 3389.

- Смена RDP порта позволит уменьшить вероятность эксплуатации RDP уязвимостей, уменьшить количество попыток удалённого подбора паролей по RDP (не забывайте периодически анализировать логи RDP подключений), SYN и других типов атак.

- Обычно смена RDP порт используется на компьютерах с прямым подключением к интернету (VPS/VDS), или в сетях, где пограничный маршрутизатор перенаправляет порт 3389/RDP в локальную сеть на компьютер/сервер с Windows.

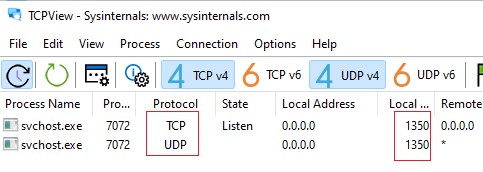

При смене номера RDP порта на нестандартный, нежелательно использовать номера портов в диапазоне от 1 до 1023 (известные порты). Выберите неиспользуемый порт в пользовательском диапазоне (1024 до 49151) или из RPC (49152 — 65535). Проверьте, что выбранный порт не слушается другими процессами (например, порт 1350).

netstat -aon | findstr ":1350" | findstr "LISTENING"

![]()

Изменить номер RDP порта в Windows

В нашем примере мы изменим номер порта, на котором ожидает подключения служба TermService на 1350.

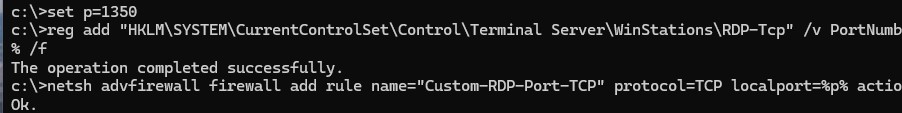

Для быстрой замены номера RDP порта на указанный, достаточно выполнить следующие команды с правами администратора:

set p=1350

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber /t REG_DWORD /d %p% /f

netsh advfirewall firewall add rule name="Custom-RDP-Port-TCP" protocol=TCP localport=%p% action=allow dir=IN

netsh advfirewall firewall add rule name="Custom-UDP-Port-UDP" protocol=UDP localport=%p% action=allow dir=IN

net stop TermService /y

net start TermService

Этот набор команд изменит номер RDP порта, создаст разрешающие правила для нового порта в файерволе и перезапустит службу TermService.

Рассмотрим, что делают эти команды и как изменить дефолтный номер RDP порта вручную.

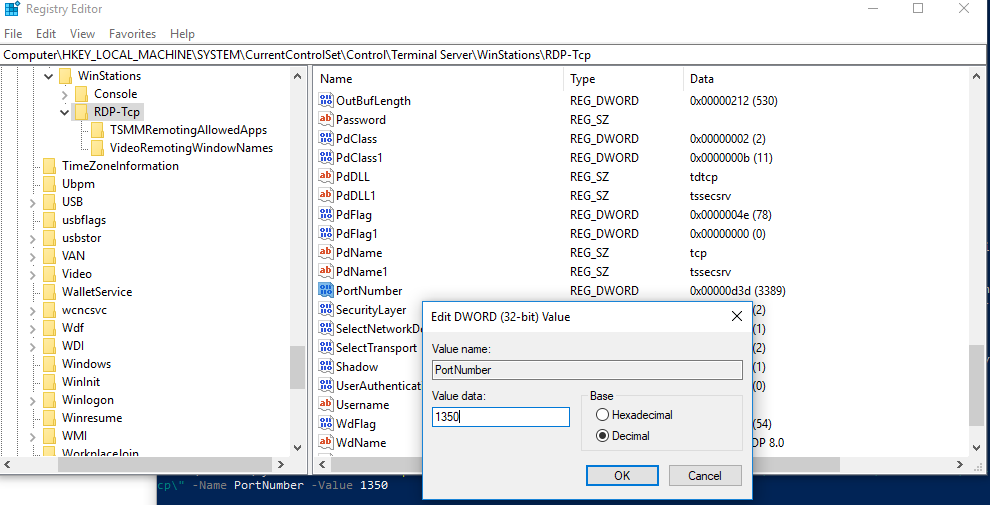

- Откройте редактор реестра (

regedit.exe) и перейдите в ветку HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp - Найдите DWORD параметр реестра с именем PortNumber. В этом параметре указан порт, на котором ожидает подключения служба Remote Desktop. Значение по умолчанию 3389 (decimal)

- Измените значение этого порта. Я изменил RDP порт на 1350 в десятичном значении (Decimal);

хalert] Можно изменить значение параметра реестра с помощью PowerShell:

хalert] Можно изменить значение параметра реестра с помощью PowerShell:

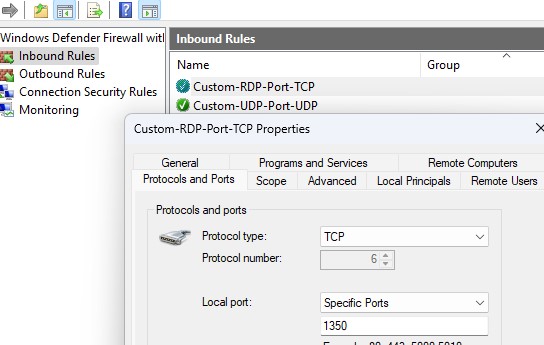

Set-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\" -Name PortNumber -Value 1350[/alert] - Создайте новые правила в Windows Firewall, разрешающие входящие подключения на новый номер RDP порта (если вы перенастраиваете удаленный сервер через RDP, создайте разрешающее правило в файерволе до перезапуска службы TermService, иначе вы потеряете доступ к хосту). Вы можете создать разрешающее входящее правило для нового TCP/UDP порта RDP вручную из консоли Windows Firewall with Advanced Security (

wf.msc) или с помощью PowerShell команд:

New-NetFirewallRule -DisplayName "NewRDPPort-TCP-In" -Direction Inbound -LocalPort 1350 -Protocol TCP -Action allow

New-NetFirewallRule -DisplayName "NewRDPPort-UDP-In" -Direction Inbound -LocalPort 1350 -Protocol UDP -Action allow

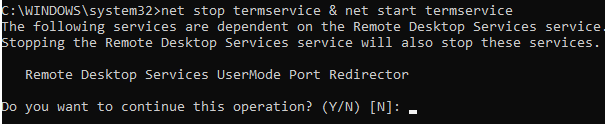

- Перезагрузите Windows или перезапустите службу удаленных рабочих столов командой:

net stop termservice & net start termservice

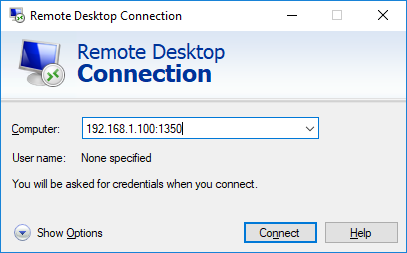

- Теперь для подключения к данному Windows компьютеру по RDP, в клиенте mstsc.exe нужно указывать порт RDP подключения через двоеточие следующим образом:

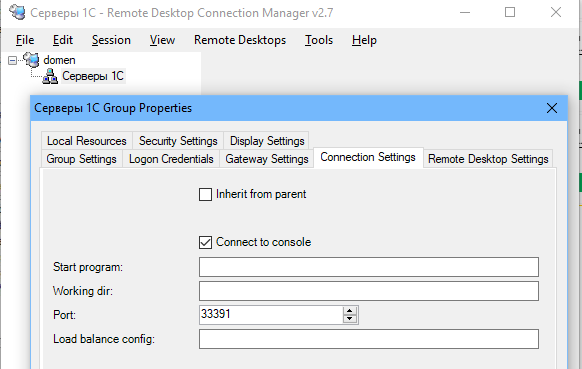

Your_Computer_Name:1350или по IP адресу192.168.1.100:1350или из командной строки:mstsc.exe /v 192.168.1.100:1350 Если для управления RDP подключений вы используете менеджер RDCMan, новый номер RDP порта подключения указывается на вкладке “Connection Settings”.

Если для управления RDP подключений вы используете менеджер RDCMan, новый номер RDP порта подключения указывается на вкладке “Connection Settings”.

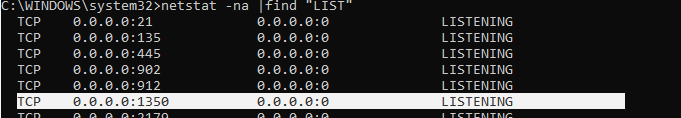

- В результате вы должны успешно подключитесь к рабочему столу удаленного компьютера по новому номеру RDP порта (с помощью команды

netstat –na | Find "LIST"убедитесь, что служба RDP теперь слушает на другом порту).

Обратите внимание, что номер UDP порта RDP также изменился на 1350 (проще всего проверить это с помощью утилиты TCPView).

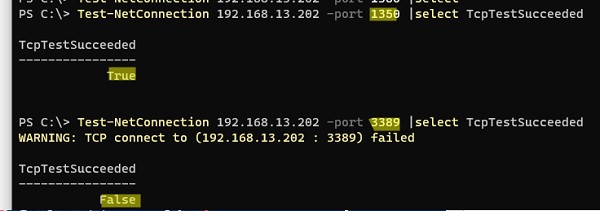

С помощью команды Test-NetConnection, проверьте что старый RDP порт теперь закрыт (

TcpTestSucceeded : False

):

Test-NetConnection 192.168.13.202 -port 3389 |select TcpTestSucceeded

Если вы хотите изменить номер RDP порта сразу на нескольких компьютерах в домене, можно воспользоваться групповыми политиками. Создайте новую GPO, которая распространит параметр реестра PortNumber с новым значением RDP порта на компьютеры домена.

PowerShell скрипт для смены номера RDP порта в Windows

Полный код PowerShell скрипта для смены номера RDP порта, создания правила в брандмауэре и перезапуска службы RDP может выглядеть так:

Write-host "Укажите номер нового RDP порта: " -ForegroundColor Yellow -NoNewline;$RDPPort = Read-Host

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-TCP\" -Name PortNumber -Value $RDPPort

New-NetFirewallRule -DisplayName "NewRDPPort-TCP-In-$RDPPort" -Direction Inbound –LocalPort $RDPPort -Protocol TCP -Action Allow

New-NetFirewallRule -DisplayName "NewRDPPort-UDP-In-$RDPPort" -Direction Inbound –LocalPort $RDPPort -Protocol UDP -Action Allow

Restart-Service termservice -force

Write-host "Номер RDP порта изменен на $RDPPort " -ForegroundColor Magenta

Если на удаленном компьютере включен WinRM, вы можно изменить номер порта RDP удаленно с помощью командлета Invoke-Command:

Invoke-Command -ComputerName PC1name -ScriptBlock {Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-TCP\" -Name PortNumber -Value 1350}

В п. 7 чуть подправить команду «neNstat» на «neTstat»:

nenstat –na | Find “LIST” >>> netstat –na | Find “LIST”

Спасибо за статью. Вроде и мелочь, но за вариации в реализациях — расширяет кругозор.

C:\Windows\system32> netstat –na | Find “LIST”

Отображение статистики протокола и текущих сетевых подключений TCP/IP.

NETSTAT [-a] [-b] [-e] [-f] [-n] [-o] [-p протокол] [-r] [-s] [-t] [интервал]

-a Отображение всех подключений и ожидающих портов.

-b Отображение исполняемого файла, участвующего в создании

каждого подключения, или ожидающего порта. Иногда известные

исполняемые файлы содержат множественные независимые

компоненты. Тогда отображается последовательность компонентов,

участвующих в создании подключения, либо ожидающий порт. В

этом случае имя исполняемого файла находится снизу в скобках

[], сверху — компонент, который им вызывается, и так до тех

пор, пока не достигается TCP/IP. Заметьте, что такой подход

может занять много времени и требует достаточных разрешений.

-e Отображение статистики Ethernet. Может применяться вместе

с параметром -s.

-f Отображение полного имени домена (FQDN) для внешних адресов.

-n Отображение адресов и номеров портов в числовом формате.

-o Отображение кода (ID) процесса каждого подключения.

-p протокол Отображение подключений для протокола, задаваемых этим

параметром. Допустимые значения: TCP, UDP, TCPv6 или UDPv6.

Используется вместе с параметром -s для отображения статистики

по протоколам. Допустимые значения:

IP, IPv6, ICMP, ICMPv6, TCP, TCPv6, UDP или UDPv6.

-r Отображение содержимого таблицы маршрутов.

-s Отображение статистики протокола. По умолчанию статистика

отображается для протоколов IP, IPv6, ICMP, ICMPv6, TCP, TCPv6,

UDP и UDPv6. Параметр -p позволяет указать подмножество

выводимых данных.

-t Отображение текущего подключения в состоянии «offload».

интервал Повторный вывод статистических данных через указанный

интервал в секундах. Для прекращения вывода данных нажмите

клавиши CTRL+C. Если параметр не задан, сведения о текущей

конфигурации выводятся один раз.

FIND: Неправильный формат параметра

C:\Windows\system32>

При использовании UDP для RDP есть проблемы в VPN тунелях. Момогает блокировка UDP 3389 в файерволе или отключение UDP на клиенте:

reg add "HKLM\software\policies\microsoft\windows nt\Terminal Services\Client" /v fClientDisableUDP /d 1 /t REG_DWORDЗапустил скрипт в рдп сеансе для смены порта и перезапуска службы — служба остановилась, сеанс завершился и судя по всему вместе со скриптом так что служба не стартанула — ну классно, сменил порт и потерял доступ.