Напомню, что в ESXi 5.0 система межсетевого экрана претерпела существенные изменения, причем функциональность его практически соответствует функционалу команды esxcfg-firewall в консоли ESX Service Console. Для доступа к настройкам файервола можно воспользоваться командой: esxcli network firewall. По умолчанию на сервере ESXi 5 уже есть ряд предустановленных правил межсетевого экрана для служб, которые можно включить или отключить.

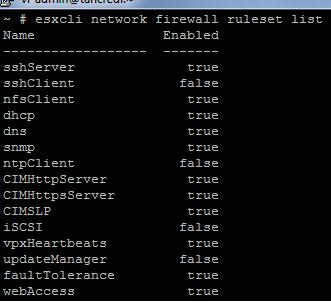

Полный список стандартных правил межсетевого экрана можно вывести с помощью команды:

esxcli network firewall ruleset list

Кроме того, в ESXi 5 можно создать собственное правило файервола для сетевой службы. К сожалению, с помощью утилиты esxcli этого сделать не получиться, и нам придется отредактировать конфигурационный файл с правилами файервола. Конфигурационные файлы, описывающие правила файервола хранятся в каталоге /etc/vmware/firewall/ . Например, если служба FDM включена, то в данном каталоге вы найдете файл fdm.xml, содержащий примерно следующую XML структуру.

<!-- Firewall configuration information for

FDM -->

|

Этот XML файл описывает имя правила для межсетевого экрана, здесь же указаны порты и типы портов, протоколы и направление трафика для данной службы.

Далее мы попробуем создать собственное правило для межсетевого экрана ESXi, назовем его «virtually«. Это правило должно открывать порт TCP 1337 и порт UDP 20120 для входящего и исходящего трафика. Для этого создадим новый XML файл с именем /etc/vmware/firewall/virtually.xml. XML файл будет иметь следующую структуру:

<!-- Firewall configuration information for

virtually -->

|

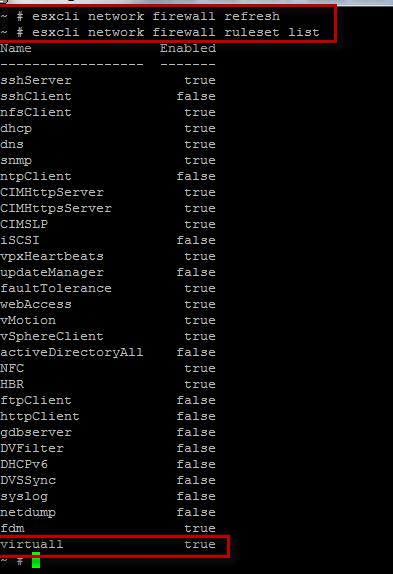

Далее перезагрузим файервол, чтобы обновить список правил и еще раз выведем список доступных правил:

esxcli network firewall refresh

esxcli network firewall ruleset list

Как вы видите, в списке правил появилась новое с именем virtually. Текущие настройки правила можно просмотреть с помощью команды:

esxcli network firewall ruleset rule list | grep virtually

В новом файерволе ESXi также появилась возможность указать конкретный IP адрес или диапазон IP адресов, которым разрешено подключаться к конкретной службе. В следующем примере мы запретим подключаться к службе virtually, описанной в нашем правиле оовсюду, кроме сети 172.80.0.0/24:

esxcli network firewall ruleset set --allowed-all false --ruleset-id=virtually

esxcli network firewall ruleset allowedip add --ip-address=172.80.0.0/24 --ruleset-id=virtually

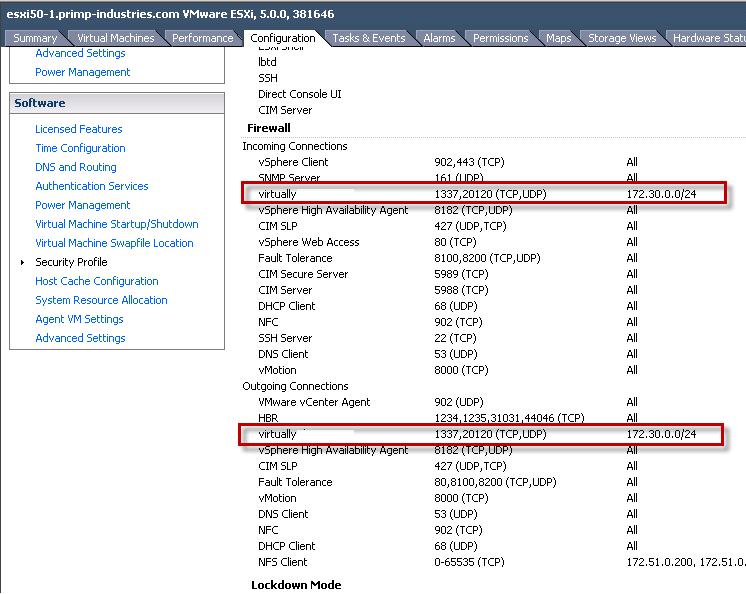

Новые правила файервола также станет доступным в интерфейсе клиента vSphere (раздел Configuration , секция Security Profile ).

Добрый день. А не знаете ли Вы, как ограничить доступ к Web интерфейсу с указанных IP на Vcenter?

И я так понимаю в ESXI нет возможности настроить Firewall через Web интерфейс?

Добрый!

Не понял, вы настраиваете ограничение доступа на vCenter или на ESXi хосте.

На самом esxi есть небольшой набор предопределенных правил, с небольшими возможностями донастройки.

в vCenter Server Appliance можно настроить firewall целиком из веб интерфейса. По крайней мере в последних версиях. А у вас какая?

Vcenter 6.7. Хотелось бы ограничить доступ и к ESXI и к Vcenter.

в Appliance Management на вкладке Firewall добавил IP адреса с параметрами Accept (с каких разрешено) и Ignore (для каких запрещено). Но правила не отрабатывают.