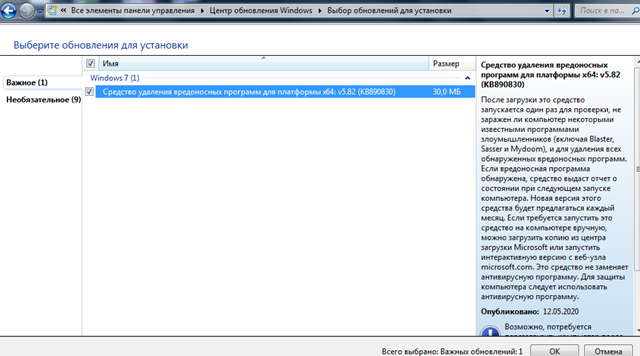

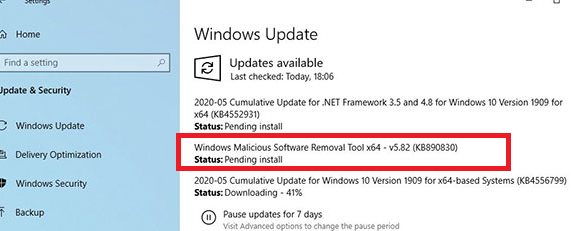

Если вы внимательно следите за обновлениями, которые ежемесячно устанавливаются на ваш компьютер через Windows Update, вы вероятно заметили критическое обновление KB890830 (Windows Malicious Software Removal Tool). Это обновление содержит последнюю версию бесплатного средства удаления вредоносных программ от Microsoft (MSRT). Windows Malicious Software Removal Tool это утилита для сканирования и лечения компьютера от вирусов, троянов и червей. MSRT выпускается для всех поддерживаемых версий Windows (в том числе для снятой с поддержки Windows 7).

Вы можете установить/обновить MSRT автоматически через Windows Update, или можете скачать и установить Windows Malicious Software Removal Tool (KB890830) вручную из каталога обновлений Microsoft (https://www.catalog.update.microsoft.com/Search.aspx?q=KB890830).

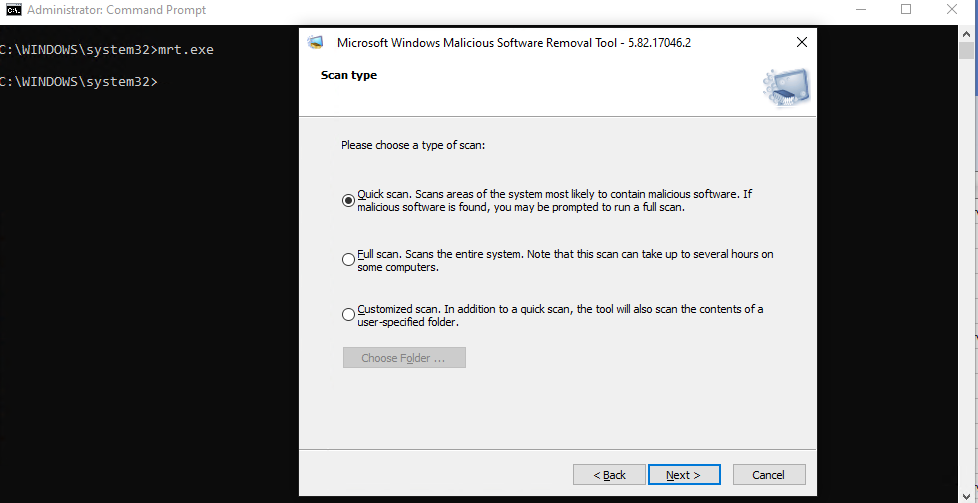

Чтобы запустить средство удаления вредоносных программ Windows, выполните команду:

mrt.exe

Доступны 3 режима сканирования компьютера:

- Quick scan – быстрая проверки памяти и системных файлов, которые чаще всего бывают заражены. При обнаружении вируса или трояна, утилита предложит выполнить полное сканирование;

- Full scan – полное сканирование компьютера (может занять до нескольких часов, в зависимости от количества файлов на диске);

- Customized scan – в этом режиме можно указать конкретную папку, которую нужно просканировать.

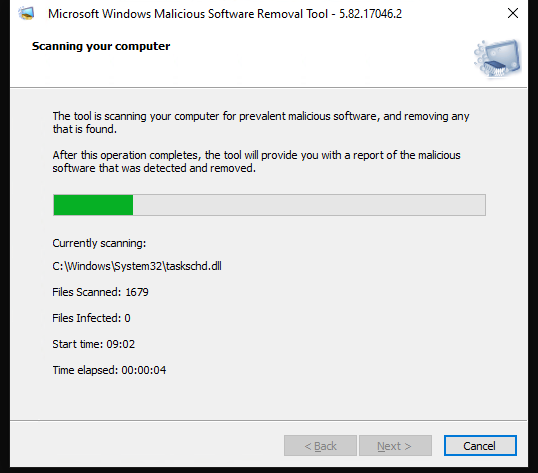

Выберите нужный режим сканирования компьютера и дождитесь окончания проверки.

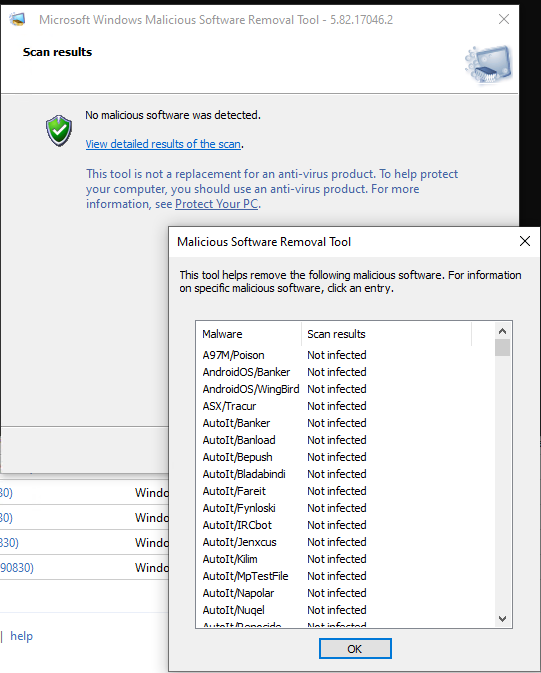

Если зараженные файлы не обнаружены, утилита выдаст сообщение “No malicious software was detected”. Если нажать на кнопку “View detailed results of the scan”, появится список вредоносных программ, сигнатуры которых искались и статус проверки для каждой из них.

- Обнаружено и было удалено по крайней мере одно заражение;

- Обнаружено заражение, но оно не было удалено. Этот результат отображается в том случае, если на компьютере обнаружены подозрительные файлы. Для удаления этих файлов следует использовать антивирус;

- Обнаружено и частично удалено заражение. Чтобы завершить удаление, следует использовать антивирус.

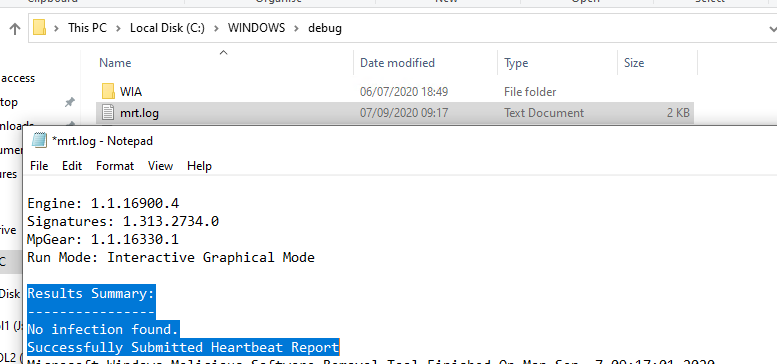

Утилита MSRT сохраняет подробный лог сканирования в файл

%WinDir%\Debug\mrt.log

.

Microsoft Windows Malicious Software Removal Tool v5.82, (build 5.82.17046.2) Started On Mon Sep 7 08:50:39 2020 Engine: 1.1.16900.4 Signatures: 1.313.2734.0 MpGear: 1.1.16330.1 Results Summary: ---------------- No infection found. Successfully Submitted Heartbeat Report

Обратите внимание на последнюю строку лога (Heartbeat Report). Как вы видите, утилита Malicious Software Removal Tool отправляет некий отчет в Microsoft (MSFT говорит, что этот отчет анонимный). Вы можете отключить отправку отчетов о сканировании в Microsoft через реестр. Создайте в ветке реестра HKLM\SOFTWARE\Policies\Microsoft\MRT параметр тип REG_DWORD с именем DontReportInfectionInformation и значением 1.

reg add "HKLM\SOFTWARE\Policies\Microsoft\MRT" /v DontReportInfectionInformation /t REG_DWORD /d 1 /f

reg add "HKLM\SOFTWARE\Policies\Microsoft\MRT" /v DontOfferThroughWUAU /t REG_DWORD /d 1 /f

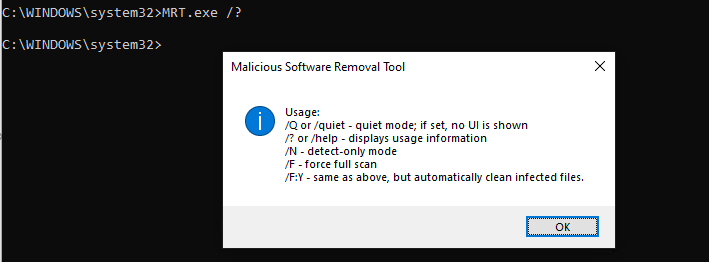

У утилиты MRT.exe есть несколько опций командной строки, которые можно использовать для сканирования компьютеров в корпоративной сети (с помощью SCCM, групповых политик или подобных средств).

-

/Q– запуск в фоновом режиме (без графического интерфейса); -

/N– режим детектирования (выполняется только проверка, без удаления обнаруженных зловредов); -

/F– полная проверка компьютера; -

/F:Y– полная проверка и автоматическое удаление заражённых файлов.

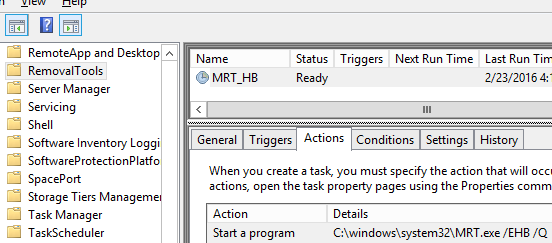

Для автоматической проверки компьютера используется специальное задание

MRT_HB

в Task Scheduler (Task Scheduler Library -> Microsoft -> Windows -> RemovalTools).

Это задание запускает утилиту mrt.exe с параметрами

/EHB /Q

(что, интересно параметры /EHB не документированы, в справке их нет).

А она после обновления не запускает автоматическое сканирование?

Нет, нужно запускать руками.

Вообще запускает, выше не совсем верно написано. Все происходит как сказано в официальном описании от Микрософт: Сразу после скачки и установки соответствующего обновления Windows сама запускает MRT.exe автоматически ровно один раз в режиме «быстрой проверки» системы в фоновом режиме. При этом без графического интерфейса пользователя( это делает — ключ /quiet в командной строке при запуске). Если ничего не находит (в подавляющем большинстве случаев так и будет), то так же тихо работа и завершается — пользователь может ничего даже вообще не заметить, только разве по притормаживанию и постоянно горящей лампочке активности диска пока идет проверка. Ну или если следить через диспетчер задач за процессами во время и сразу после обновления — если обновлений несколько было выбрано, то может запуститься еще до завершения их установки.

Если что-то найдет — тогда запустится уже графическая оболочка, чтобы уведомить пользователя о результатах.

А дополнительные запуски и режим полной проверки (всех дисков и всех данных или же папок по выбору пользователя, а не только системных папок) — уже только вручную.

Еще один автоматический запуск будет в следующий раз только после скачки и установки следующего обновления (обычно раз в месяц) со свежими базами «заразы».

P.S.

Убедиться в написанном мной можно легко как раз по логу на который есть ссылка в статье, он расположен обычно так: %WinDir%\Debug\mrt.log

В нем как раз видно, что вскоре после установки обновы идет сканирование, например:

А при запуске вручную пользователем будет вместо

«Run Mode: Scan Run From Windows Update» (ровно один автоматический запуск после установки обновления)

в логе работы будет записано

«Run Mode: Interactive Graphical Mode» (при обычным запуске в ручную пользователем — режим с интерфейсом пользователя)

или же

«Run Mode: Scan Run in Quiet Mode» (при запуске из командной строки с параметром /Q = работа без интерфейса пользователя в фоновом режиме)

Не слишком понятна логика его применения. На компьютере есть антивирус. Но ежемесячно (сейчас квартально) виндовс скачивает некую утилиту, которая что-то сканирует, ищет и лечит, а в случае невозможности удаления заражения просит применить антивирус.

Если она обнаруживает что-то недоступное антивирусу, то антивирус ведь не поможет. А если она обнаруживает что-то доступное антивирусу, то почему ЭТО «что-то» не ищется антивирусом?

Собственно, видел много разных компьютеров. С разной степенью зараженности. Иногда антивирь спасал, иногда нет. Но ни разу не видел и даже ни разу не слыхал, чтобы MSRT что-то нашел.

Здесь скорее как дополнительное средство для быстрого сканирования компьютера. При наличии нормального антивируса ее область применения крайне узкая.

Огромное количество компьютеров в мире работает вообще без антивирусов (вообще никаких) и эта утилита присылаемая ежемесячно MS вместе с обновлениями Windows — в первую очередь для них.

При наличии полноценного (т.е. с автоматической/регулярной проверкой системы и с регулярно обновляемыми базами сигнатур вирусов) антивируса установленного на компьютере особого смысла не имеет.

Хотя иногда тоже может быть полезным — если есть сомнения/подозрения на заражение, а штатный антивирус ничего не находит, то не помешает проверить машину хоть каким-нибудь ДРУГИМ, т.к. базы данных для обнаружения заразы даже у лучших антивирусов не идеальны и далеко не полны — зачастую бывало, что то, что видит один, не видит другой и наоборот. И тут в качестве еще одной разовой доп. проверки сойдет, благо она обычно всегда «под рукой»(если обновления не отключены, то всегда уже лежит готовая к использованию в папке винды, ничего искать/качать не надо) и со штатными антивирусами не конфликтует что обычное дело для полноценных антивирей.

P.S.

У меня мою персональную коллекцию вирусов (да, я их коллекционирую — складывал в архив то, что сам когда-то лично на своих или родственников и друзей выловил, когда-то их изучал, а сейчас оставил на память и в т.ч. для проверки «бдительности» антивирусов, правда все вирусы в ней уже старые, последние пополнение в ней пару лет назад было — в последние время ничего живого не попадалось) в режиме полной проверки (запускаемой вручную) всю нашел и все имевшиеся в ней вирусы определил. Несмотря на то, что она была спрятана по 2м уровне вложений RAR архивов (маленький архив с вирусами, внутри другого архива на 2м НЕ системном диске, моя ошибка что забыл поставить пароль/зашифровать этот вложенный архив). И сразу прибил их всех зараза, даже не спросив разрешения. Причем еще и вместе со всем архивом в котором и другие полезные данные были. Хорошо все это есть в резервной копии. Вообще у него есть режим работы «только искать, не удалять», но он запрятан в параметрах задаваемых через командную строку (запускать с параметром в командной строке /N: MRT.exe /N). А я первый раз просто запустил сканирование через графический интерфейс — и там он сразу все найденное удаляет без спроса.

P.S.

Апдейт, достал коллекцию вирусов из бекапа и понял, что всю он удалил только потому что удалил вместе с архивом в котором они лежали.

А так обнаружил далеко не всех — 9 из 22 зараженных файлов в коллекции.

Прочем у меня там и вирусы-шутки и довольно безобидные макровирусы (кто помнит такие еще — в макросах/скриптах Visual Basic в документах офиса сидели и распространялись) в коллекции лежает. А всех самых опасных бекдоры, трояны с эксплойтами вроде всех определил.

Вот так выглядит результаты сканирования небольшой коллекции вирусов:

Engine: 1.1.20300.3Signatures: 1.393.595.0

MpGear: 1.1.16330.1

Run Mode: Interactive Graphical Mode

Scan Results:

-------------

Threat Detected: PWS:Win32/Ldpinch and Removed!

Action: Remove, Result: 0x00000000

file://D:\Сеть\!virus!\Card.scr.aq->(FSG-v2.0)

SigSeq: 0x0001677848E2E55A

containerfile://D:\Сеть\!virus!\Card.scr.aq

Threat Detected: Worm:Win32/Netsky and Removed!

Action: Remove, Result: 0x00000000

file://D:\Сеть\!virus!\DETAILS.TXT .PI_

SigSeq: 0x000016670BAFFDC5

Threat Detected: TrojanDownloader:Win32/Berbew and Removed!

Action: Remove, Result: 0x00000000

file://D:\Сеть\!virus!\hangup_tm.ex_

SigSeq: 0x0000C2613A59D6D2

Threat Detected: Backdoor:Win32/Berbew.gen!A and Removed!

Action: Remove, Result: 0x00000000

file://D:\Сеть\!virus!\hangup_tm.ex_

SigSeq: 0x0000C2613A59D6D2

Threat Detected: Worm:Win32/Netsky.B@mm and Removed!

Action: Remove, Result: 0x00000000

file://D:\Сеть\!virus!\OBJECT.RTF.SC_

SigSeq: 0x00001080C5F87572

Threat Detected: TrojanDropper:Win32/Stration.gen!F and Removed!

Action: Remove, Result: 0x00000000

file://D:\Сеть\!virus!\postcard.exe

SigSeq: 0x0000055539187994

Threat Detected: Trojan:Win32/Tibs.gen!ldr and Removed!

Action: Remove, Result: 0x00000000

file://D:\Сеть\!virus!\spoolsvv.exe

SigSeq: 0x00001020F3EA85FD

Threat Detected: TrojanDropper:Win32/Cutwail.AD and Removed!

Action: Remove, Result: 0x00000000

file://D:\Сеть\!virus!\winsDWatVv4.exe.vir

SigSeq: 0x0000C1788FBADF3F

Threat Detected: TrojanDropper:Win32/Ldpinch and Removed!

Action: Remove, Result: 0x00000000

file://D:\Сеть\!virus!\WM_Book.exe.aq

SigSeq: 0x0000108026B54B4E

Results Summary:

----------------

Found PWS:Win32/Ldpinch and Removed!

Found Worm:Win32/Netsky and Removed!

Found TrojanDownloader:Win32/Berbew and Removed!

Found Backdoor:Win32/Berbew.gen!A and Removed!

Found Worm:Win32/Netsky.B@mm and Removed!

Found TrojanDropper:Win32/Stration.gen!F and Removed!

Found Trojan:Win32/Tibs.gen!ldr and Removed!

Found TrojanDropper:Win32/Cutwail.AD and Removed!

Found TrojanDropper:Win32/Ldpinch and Removed!

P.P.S.

Полноценный антивирус (у меня это лицензионный DrWeb с актуальными базами) как положено нашел ВСЕ в этой коллекции. Формально 20/22, но оставил он после проверки из коллекции только 2 макровируса написанных на VBA и сохраненных как простые текстовые файлы с кодом их программы (т.е. в заведомо в нерабочем виде). Так что можно засчитать 100% победу. Впрочем повторюсь вирусы уже старые и давно изученные все, со свежей заразой не все так радужно и у полноценных коммерческих антивирусов. Надеяться на них как надежную защиту не стоит, это скорее уже «последняя линия обороны». И средство для последующей чистки остатков если она все же будет прорвана.

А первая линия — FireWall, мозги и прямые руки пользователя.

Возможно, параметр /EHB в задании как раз и определяет автоматическую отправку отчета HeartBeat Report.

За все годы она у меня ничего кроме активаторов на винду/офис не обнаружила.

Свое дело сделала, репорт в microsoft отправила 🙂

А из-под какого пользователя работает утилита? С ее помощью можно повысить привелегии своей учетке временно, я правда обычно пользуюсь этим, если права на папках поломались и не приходилось их восстанавливать руками.

По идее — из-под запустившего пользователя. Врядли она из под system работает.

Работает на самом деле из под пользователя ее запустившего, но с полными(настоящими) администраторскими правами — elevated process (аналог «запустить от имени администратора»).

При запуске вручную из под обычного пользователя перезапускает сама себя (MRT.exe запускает еще один процесс MRT.exe) с повышением привилегий. Для чего у нее есть еще один скрытый/недокументированный ключ запуска — /RE. Если контроль учетных записей (UAC)на компьютере не отключен, то при этом запрашивается повышение привилегий через него до полных администраторских.

По другому, с правами обычного пользователя она бы работу свою выполнять не смогла — банально во многие системные папки и файлы даже на чтение доступ не получит, не говоря уже об удалении обнаруженной заразы в них. А в системных папках она как раз и любит прятаться в первую очередь.

А теперь интересный момент — при 1м автоматическом запуске после установки в виде обновления запроса на повышение прав через UAC насколько помню не происходит. Т.е. там вероятно все-таки из под system оно как раз работает. А потом при запуске вручную — из под пользователя, но с повышением/получением прав администратора.

Обновление: на самом деле это были только временные задержки в графике обновлений конкретно в 2020 году (может из-за нехватки персонала из-за начавшейся тогда пандемии Коронавируса и закрытия части офисов и отделов разработки?)

Начиная с января 2021 года вернулись к прежнему графику — обновления выходят регулярно каждый месяц.

Точнее сами обновления (программу, и базы известной заразы к ней) обновляются даже несколько раз в месяц, но через систему обновлений Windows в автоматическом режиме последняя актуальная версия рассылается 1 раз в месяц — каждый 2й вторник, каждого месяца.

Пасиба за ключик отключения. В последнее время активизировалась сволочь. Устанавливается автоматом и сносит нормальный софт. Придётся рубить на корню.