Вы можете использовать Active Directory для безопасного хранения резервных копий ключей (паролей) восстановления BitLocker с клиентских компьютеров. Это очень удобно, если в вашей сети множество пользователей, которые используют BitLocker для шифрования данных. Вы можете настроить групповые политики в домене так, чтобы при шифровании любого диска с помощью BitLocker компьютер обязательно сохранял ключ восстановления в учетную запись компьютера в AD (по аналогии с хранением пароля локального администратора компьютера, генерируемого через LAPS).

Чтобы настроить хранение ключей BitLocker в Active Directory, ваша инфраструктура должна соответствовать следующим требованиям:

- Клиентские компьютеры с Windows 10 или Windows 8.1 с редакциями Pro и Enterprise;

- Версия схемы AD не ниже Windows Server 2012;

- Ваши ADMX файлы групповых политик должны быть обновлены до актуальных версий.

Настраиваем групповую политику для сохранения ключей восстановления BitLocker в AD

Для автоматического сохранения ключей BitLocker в домене вам нужно настроить отдельную групповую политику.

- Откройте консоль управления доменными GPO (gpmc.msc), создайте новую GPO и назначьте ее на OU с компьютерами, для которых вы хотите включить автоматическое сохранение ключей BitLocker в AD;

- Перейдите в следующий раздел GPO Computer Configuration -> Administrative Templates -> Windows Components -> BitLocker Drive Encryption;

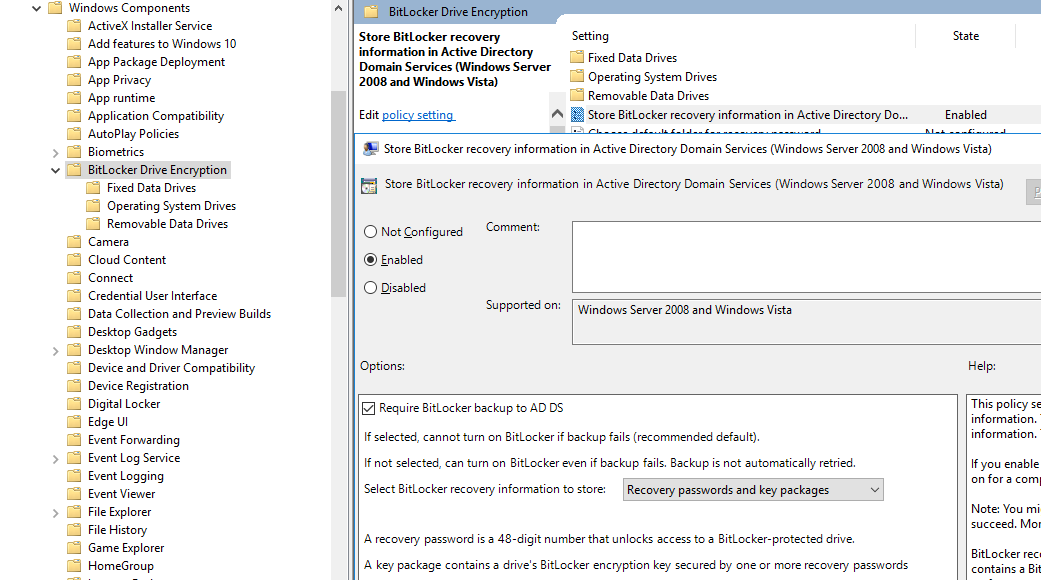

- Включите политику Store BitLocker recovery information in Active Directory Domain Services со следующими настройками: Require BitLocker backup to AD DS и Select BitLocker recovery information to store: Recovery passwords and key packages;

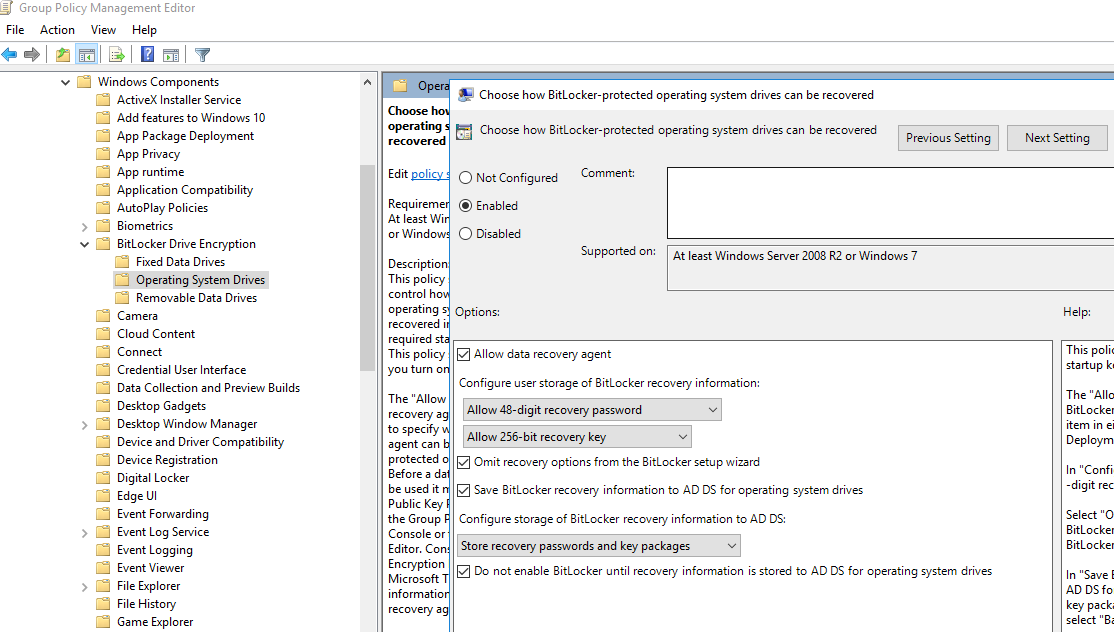

- Затем перейдите в раздел Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> BitLocker Drive Encryption -> Operating System Drives и включите политику Choose how BitLocker-protected operating system drives can be recovered. Обратите внимание, что желательно включить опцию Do not enable BitLocker until recovery information is stored to AD DS for operating system drives. В этом случае BitLocker не начнет шифрование диска, пока компьютер не сохранит новый ключ восстановления в AD (в случае мобильного пользователя придется ждать очередного подключения к домену);

- В нашем случае мы включаем автоматическое сохранение ключа BitLocker для системного диска операционной системы. Если вы хотите сохранять ключи восстановления BitLocker для съемных носителей или других дисков, настройте аналогичную политику в разделах GPO: Fixed Data Drives и Removable Data Drives. [/alert]

- Обновите настройки политик на клиентах:

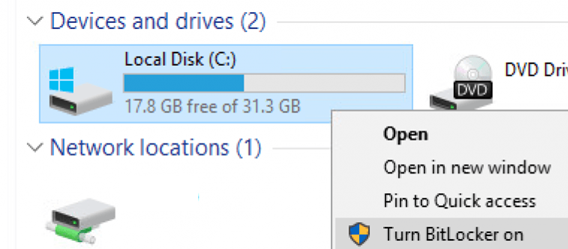

gpupdate /force - Зашифруйте системный диск компьютера с Windows 10 Pro с помощью BitLocker (Turn BitLocker on);

- Windows 10 сохранит ключ восстановления BitLocker компьютера в Active Directory и зашифрует диск.Для одного компьютера может быть несколько паролей восстановления BitLocker (например, для разных съемных носителей).

Если диск компьютера уже зашифрован с помощью BitLocker, вы можете вручную синхронизировать его в AD. Выполните команду:

manage-bde -protectors -get c:

Скопируйте значение поля Numerical Password ID (например, 33F6F1F0-7398-4D63-C80F-7C1643044047).

Выполните следующую команду, чтобы сохранить этот ключ восстановления в учетную запись данного компьютера в AD:

manage-bde -protectors -adbackup C: -id {33F6F1F0-7398-4D63-C80F-7C1643044047}

Должно появится сообщение:

Recovery information was successfully backed up to Active Directory

BackupToAAD-BitLockerKeyProtector -MountPoint $env:SystemDrive -KeyProtectorId ((Get-BitLockerVolume -MountPoint $env:SystemDrive ).KeyProtector | where {$_.KeyProtectorType -eq "RecoveryPassword" }).KeyProtectorId

Просмотр и управления ключами восстановления BitLocker в Active Directory

Чтобы управлять ключами восстановления BitLocker из консоли Active Directory Users and Computers (ADUC – dsa.msc), нужно установить специальные инструменты RSAT.

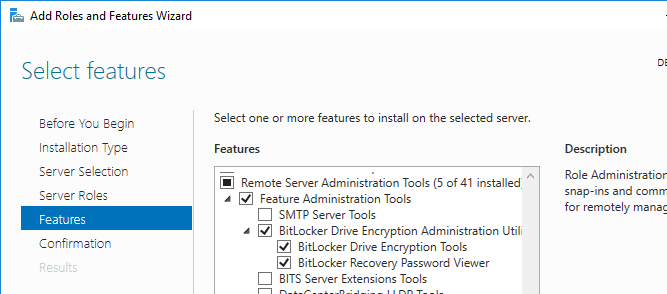

В Windows Server вы можете установить компоненты BitLocker Drive Encryption Administration Utility (содержит BitLocker Drive Encryption Tools и BitLocker Recovery Password Viewer) через Server Manager.

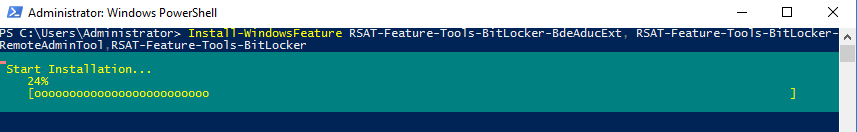

Или можно установить эти компоненты Windows Server с помощью PowerShell:

Install-WindowsFeature RSAT-Feature-Tools-BitLocker-BdeAducExt, RSAT-Feature-Tools-BitLocker-RemoteAdminTool, RSAT-Feature-Tools-BitLocker

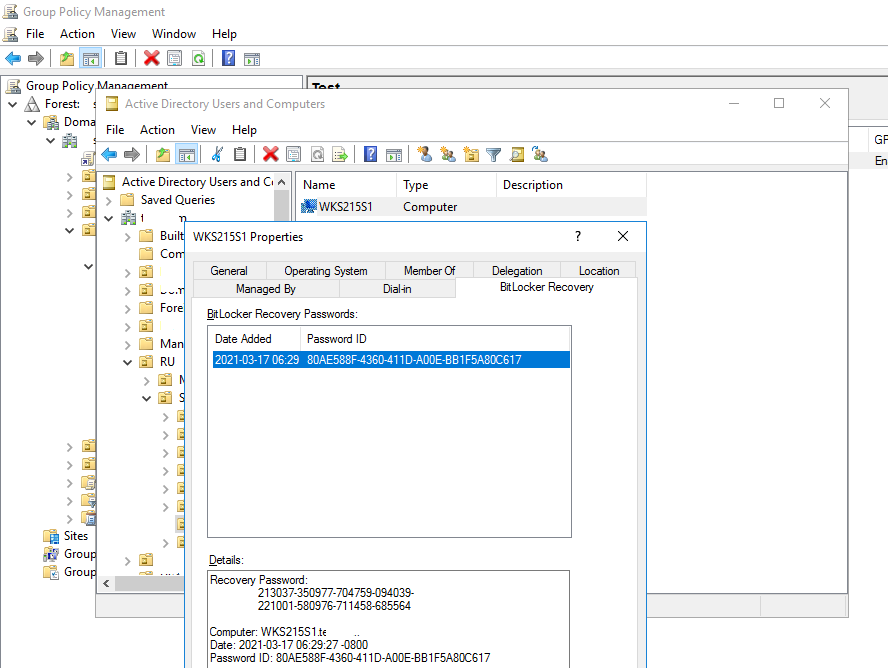

Теперь, если открыть свойства любого компьютера в консоли ADUC, вы увидите, что появилась новая вкладка BitLocker Recovery.

Здесь указано, когда создан пароль, Password ID и ключ восстановления BitLocker.

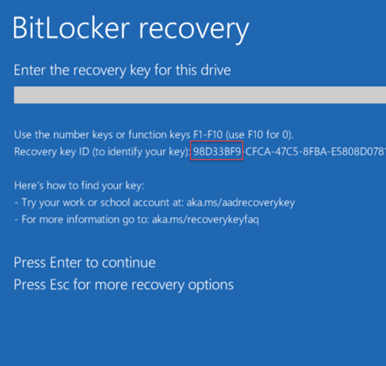

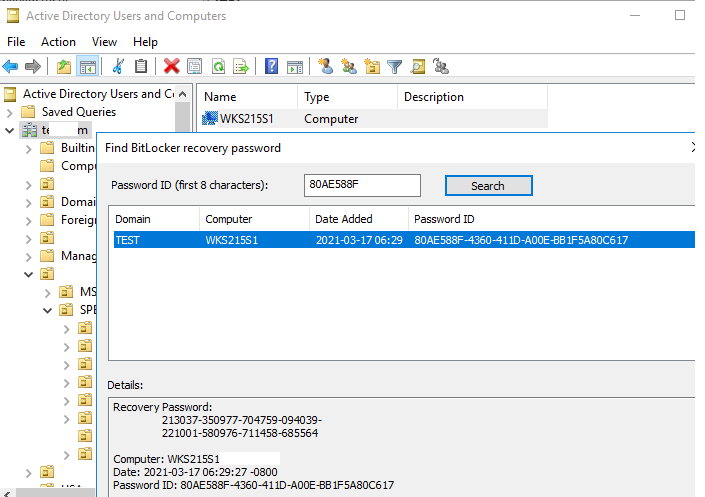

Теперь, если пользователь забыл свой пароль BitLocker, он может сообщить администратору первые 8 символов Recovery Key, которые показываются на экране его компьютера и администратор с помощью функции Action —> Find BitLocker recovery password может найти и сообщить пользователю ключ восстановления компьютера.

По умолчанию, ключи восстановления BitLocker могут просматривать только администраторы домена. В Active Directory вы можете делегировать любой группе пользователей права на просмотр ключа восстановления BitLocker на определенной OU с компьютерами. Для этого нужно делегировать права на просмотр значения атрибута msFVE-RecoveryInformation.

Итак, в этой статье мы показали, как настроить автоматическое резервное копирование ключей восстановления BitLocker в Active Directory и теперь, если пользователь забыл пароль BitLocker, вы сможете получить его и восстановить доступ к данным на устройстве пользователя.

Спасибо за инфо!

Но есть 2 вопроса — как автоматизировать п7 и как юзер может изменять свой ПИН?

Вангую что 2й вопрос — никак но ….

С автоматизацией шифирования не сталкивался. Обычно оно при деплое делается. Для автошифрования нужно соотвествовать определенным требованиям (_https://docs.microsoft.com/en-us/windows-hardware/design/device-experiences/oem-bitlocker)

Не админам можно разрешить менять пин через GPO — Disallow standard users from changing the PIN or password ( Computer Configuration\Administrative Templates\Windows Components\BitLocker Drive Encryption\Operating System Drives)

Спасибо.

1. Можно ли все это настроить в AD Windows Server 2008 ?

2. Как автоматизировать запись ключей Bitlocker в AD с уже зашифрованных ранее компьютеров?

1) Судя по описанию в сети, в 2008 r2 все должно работать

2) Можно отправить ключи в AD логон скриптом PowerShell (в тексте пример команды есть),.Можно дополнительно сделать обвязку в виде проверки наличия ключа в AD и если его нет, отправлять принудительно.

«Теперь, если пользователь забыл свой пароль BitLocker, он может сообщить администратору первые 8 символов Recovery Key» — необходимо ли при этом чтобы клиентский ПК был подключен к сети AD в этот момент?

Например, юзер забыл пароль, но находится в другом городе. Возможно ли в таком случае расшифровать диск?

Спасибо!

Да, можно . Если ключсинхронизировался в AD, то для восстановления подключение к сети не нужно. Да и в ситуации с шированием системного диска Windows, пароль Bitlocker требуется до запуска сети….

Добрый день!

Столкнулся с проблемой, GPO настроена, и она отрабатывает при добавлении нового ПК в домен.

На ПК которые уже были в домене ГПО не отрабатывает, если ПК пере загнать в домен тоже не отрабатывает.

Можете что-то посоветовать?

Посмотрите, что видят проблемные клиенты в результирующей политике через gpresult html

https://winitpro.ru/index.php/2014/08/15/gpresult-diagnostika-primeneniya-gruppovyx-politik/

Добрый день !

Подскажите можно ли сохранять два ключа восстановления диска С и диска D к примеру .

Или только диска D ?

Диск С проблем нет ,все хорошо ключ сохраняется .

При попытке сохранить ключ восстановления от диска D

ОШИБКА: групповая политика не разрешает хранение данных восстановления

в Active Directory. Операция не начиналась.

Вы настроили политику сохранения ключей в обеих ветках GPO: Fixed Data Drives и Removable Data Drives?

Здравствуйте. При запуске команды

BackupToAAD-BitLockerKeyProtector -MountPoint $env:SystemDrive -KeyProtectorId ((Get-BitLockerVolume -MountPoint $env:SystemDrive ).KeyProtector | where {$_.KeyProtectorType -eq "RecoveryPassword" }).KeyProtectorIdполучаю ошибку

BackupToAAD-BitLockerKeyProtector : Исключение из HRESULT: 0x801C0450строка:1 знак:1

+ BackupToAAD-BitLockerKeyProtector -MountPoint $env:SystemDrive -KeyPr ...

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : NotSpecified: (:) [Write-Error], COMException

+ FullyQualifiedErrorId : System.Runtime.InteropServices.COMException,BackupToAAD-BitLockerKeyProtector

В чём может быть проблема? Запускаю PS с правами администратора.

Команда BackupToAAD-BitLockerKeyProtector используется для Azure AD, но не для on-prem:

Saves a key protector for a BitLocker volume in Azure Active Directory.

_https://learn.microsoft.com/en-us/powershell/module/bitlocker/backuptoaad-bitlockerkeyprotector?view=windowsserver2022-ps

Добрый день,

подскажите, пожалуйста:

— Политику в AD настроил по сохранению ключей в AD, rsop проверил — политика применяется

Но при запуске битлокера на системном диске пишет:

— отказано в доступе,

— в журнале Bitlocker-API следующая ошибка: Failed to backup BitLocker Drive Encryption recovery information to Active Directory Domain Services.

— при попытке отправить ключ шифрования командой: manage-bde -protectors -adbackup C: -ID «ID» — Ошибка: произошла ошибка (код: 0x8031003a):

Указанный предохранитель ключа нельзя использовать для данной операции.

Мож, кто сталкивался с такой ситуацией? Windows 11 24H2

Нашел причину: не отправлялся ключ восстановления в ADDS, т.к. у компьютера не было прав на создание/запись атрибута msFVE-RecoveryInformation своей УЗ