При расследовании различных инцидентов администратору необходимо получить информацию кто и когда заходил на определенный компьютер Windows. Историю входов пользователя в доменной сети можно получить из журналов контроллеров домена. Но иногда проще получить информацию непосредсвенно из логов компьютера. В этой статье мы покажем, как получить и проанализировать историю входа пользователей на компьютер/сервер Windows. Такая статистика поможет вам ответить на вопрос “Как в Windows проверить кто и когда использовал этот компьютере”.

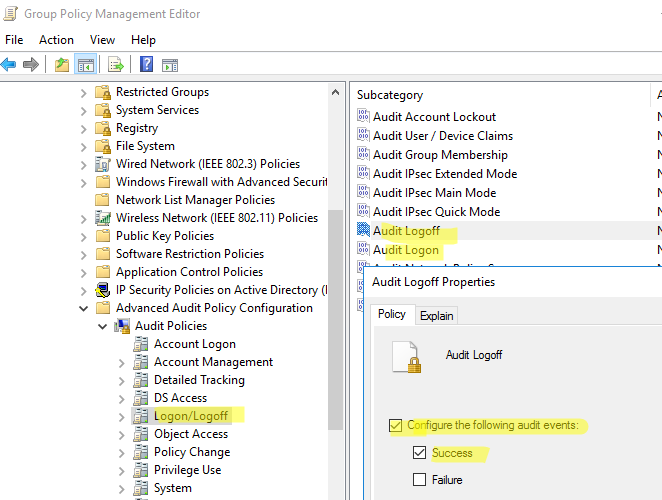

Настройка политики аудита входа пользователей в Windows

Сначала нужно включить политик аудита входа пользователей. На отдельностоящем компьютере для настройки параметров локальной групповой политики используется оснастка gpedit.msc. Если вы хотите включить политику для компьютеров в домене Active Directorty, нужно использовать редактор доменных GPO (

gpmc.msc

).

- Запустите консоль GPMC, создайте новую GPO и назначьте ее на Organizational Units (OU) с компьютерами и / или серверами, для которых вы хотите включить политику аудита событий входа;

- Откройте объект GPO и перейдите в раздел Computer Configuration -> Policies -> Windows Settings -> Security Settings –> Advanced Audit Policy Configuration -> Audit Policies -> Logon/Logoff;

- Включите две политики аудита Audit Logon и Audit Logoff. Это позволит отслеживать как события входа, так и события выхода пользователей. Если вы хотите отслеживать только успешные события входа, включите в настройках политик только опцию Success;В этом же разделе включается политика аудита событий блокировки акаунтов, изменения групп Active Directory и т.д.

- Закройте редактор GPO и обновите настройки политик на клиентах.

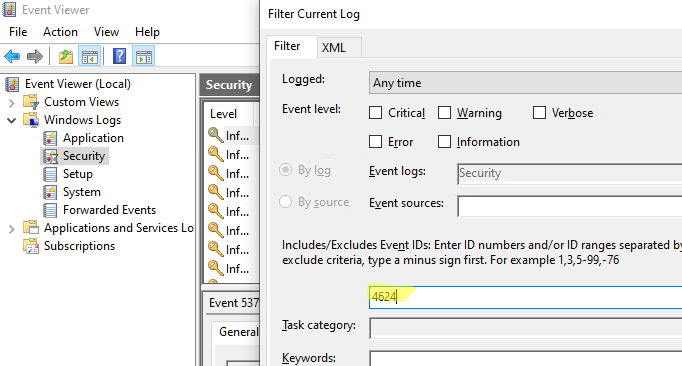

Поиск событий входа пользователей в журнале событий Windows

После того как вы включили политики аудита входа, при каждом входе пользователя в Windows в журнале Event Viewer будет появляться запись о входе. Посмотрим, как она выглядит.

- Откройте оснастку Event Viewer (

eventvwr.msc); - Разверните секцию Windows Logs и выберите журнал Security;

- Щелкните по нему правой клавишей и выберите пункт Filter Current Log;

- В поле укажите ID события 4624 и нажмите OK;

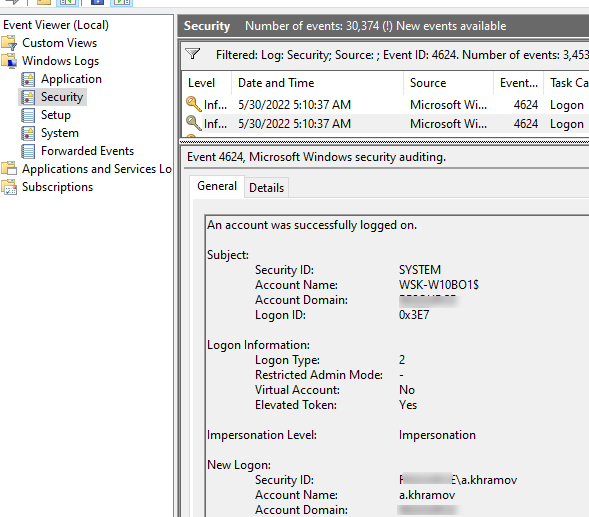

- В окне события останутся только события входа пользователей, системных служб с описанием

An account was successfully logged on; - В описании события указано имя и домен пользователя, вошедшего в систему:

New Logon: Security ID: WINITPRO\a.khramov Account Name: a.khramov Account Domain: WINITPRO

Если полистать журнал событий, можно заметить, что в нем присутствуют не только события входа пользователей на компьютер. Здесь также будут события сетевого доступа к этому компьютеру (при открытии по сети общих файлов или печати на сетевых принтерах), запуске различных служб и заданий планировщика и т.д. Т.е. очень много лишний событий, которые не относятся ко входу локального пользователя. Чтобы выбрать только события интерактивного входа пользователя на консоль компьютера, нужно дополнительно сделать выборку по значению параметра Logon Type. В таблице ниже перечислены коды Logon Type.

| Код Logon Type | Описание |

|---|---|

| 0 | System |

| 2 | Interactive |

| 3 | Network |

| 4 | Batch |

| 5 | Service |

| 6 | Proxy |

| 7 | Unlock |

| 8 | NetworkCleartext |

| 9 | NewCredentials |

| 10 | RemoteInteractive |

| 11 | CachedInteractive |

| 12 | CachedRemoteInteractive |

| 13 | CachedUnlock |

В соответствии с этой таблицей событие локального входа пользователя на компьютер должно содержать Logon Type: 2.

Для фильтрации события входа по содержать Logon Type лучше использовать PowerShell.

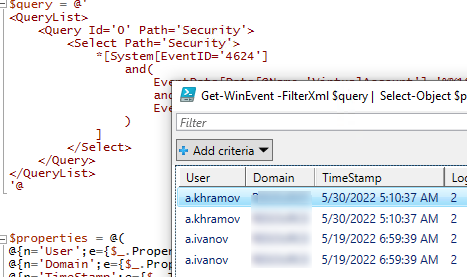

Анализ событий входа пользователей в Windows с помощью PowerShell

Допустим, наша задача получить информацию о том, какие пользователи входили на этот компьютер за последнее время. Нам интересует именно события интерактивного входа (через консоль) с

LogonType =2

. Для выбора события из журналов Event Viewer мы воспользуемся командлетом Get-WinEvent.

Следующий PowerShell скрипт выведет история входа пользователей на текущий компьютер и представит ее в виде графической таблицы Out-GridView.

$query = @'

<QueryList>

<Query Id='0' Path='Security'>

<Select Path='Security'>

*[System[EventID='4624']

and(

EventData[Data[@Name='VirtualAccount']='%%1843']

and

EventData[Data[@Name='LogonType']='2']

)

]

</Select>

</Query>

</QueryList>

'@

$properties = @(

@{n='User';e={$_.Properties[5].Value}},

@{n='Domain';e={$_.Properties[6].Value}},

@{n='TimeStamp';e={$_.TimeCreated}}

@{n='LogonType';e={$_.Properties[8].Value}}

)

Get-WinEvent -FilterXml $query | Select-Object $properties|Out-GridView

Если нужно выбрать события входа за последние несколько дней, можно добавить pipe с таким условием:

|Where-Object {$_.TimeStamp -gt '5/10/22'}

Командлет Get-WinEvent позволяет получить информацию с удаленных компьютеров. Например, чтобы получить историю входов с двух компьютеров, выполните следующий скрипт:

'msk-comp1', 'msk-comp2' |

ForEach-Object {

Get-WinEvent -ComputerName $_ -FilterXml $query | Select-Object $properties

}

Invoke-Command -ComputerName 'msk-comp1', 'msk-comp2' {Get-WinEvent -FilterXml $query | Select-Object $properties}

Get-WinEvent : Не удалось получить сведения о журнале Security. Ошибка: Попытка выполнить несанкционированную операцию..

C:\Users\tehnik\logins.ps1:22 знак:1

+ Get-WinEvent -FilterXml $query | Select-Object $properties|Out-GridVi ...

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : NotSpecified: (:) [Get-WinEvent], Exception

+ FullyQualifiedErrorId : LogInfoUnavailable,Microsoft.PowerShell.Commands.GetWinEventCommand

Get-WinEvent : Попытка выполнить несанкционированную операцию.

C:\Users\tehnik\logins.ps1:22 знак:1

+ Get-WinEvent -FilterXml $query | Select-Object $properties|Out-GridVi ...

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : NotSpecified: (:) [Get-WinEvent], UnauthorizedAccessException

+ FullyQualifiedErrorId : System.UnauthorizedAccessException,Microsoft.PowerShell.Commands.GetWinEventCommand

че то не работает скрипт

ааа. ок. от администратора выполнять надо

Get-EventLog -LogName Security -InstanceId 4648 |Where-Object Message -match "фишмфтщм" |

Format-Table TimeGenerated,Message -AutoSize -Wrap

Get-WinEvent : No events were found that match the specified selection criteria.

At line:22 char:1

+ Get-WinEvent -FilterXml $query | Select-Object $properties|Out-GridVi …

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : ObjectNotFound: (:) [Get-WinEvent], Exception

+ FullyQualifiedErrorId : NoMatchingEventsFound,Microsoft.PowerShell.Commands.GetWinEventCommand

если запустить на контроллере домена

А руками в Event Viewer собыия с этим ID ищуться? или тоже пусто

Приветствую, как решил данный вопрос?

4624, 4634 — всегда показывается в логах

а вот 4625 — ввод неверного пароля нет, локально на клиенте есть событие — на контроллере нет

Куда копать?

Все все, англоязычные сайты почитал

Вопрос исчерпан

Вот ты … Писать всегда решение нужно на форуме

$query = @’

*[System[EventID=’4624′]

and(

EventData[Data[@Name=’LogonType’]=’10’]

)

]

‘@

$properties = @(

@{n=’User’;e={$_.Properties[5].Value}},

@{n=’Domain’;e={$_.Properties[6].Value}},

@{n=’TimeStamp’;e={$_.TimeCreated}}

@{n=’LogonType’;e={$_.Properties[8].Value}}

)

Get-WinEvent -FilterXml $query | Select-Object $properties|Out-GridView