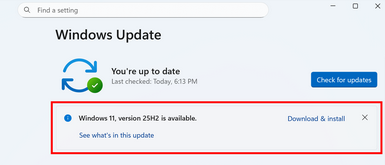

Помимо ежемесячных обновлений безопасности/накопительных обновлений для Windows, раз в полгода (или в год) Microsoft выпускает функциональные обновления (Feature Update), которым присваивают версию. Например, 23H2, 24H2, 25H2 (где первая цифра

25

указывает на год выпуска, а

H2

— на второе полугодие). Функциональные обновления Windows на совместимых устройствах пользователей устанавливаются автоматически через Windows Update (массовое развертывание выполняется волнами).

Если вы не хотите, чтобы Feature Update устанавливалось на ваши компьютеры, можно запретить автоматическое обновление (апгрейд) билда Windows.

Запрет обновления билда Windows (закрепление версии)

Можно указать целевую версию (билд) Windows, которая должна быть установлена на вашем компьютере. Например, задав целевую версию для компьютера Windows 11 24H2, вы будете оставаться на этом билде вплоть до окончания срока его обслуживания (13 октября 2026). После окончания поддержки этой версии вам нужно обновить целевую версию, иначе в течении 60 дней ваша Windows будет автоматически обновлен до последнего доступного билда.

Закрепить целевой билд Windows, которой должен быть установлен на компьютере (или до которого нужно обновить систему) можно через групповые политики или через реестр.

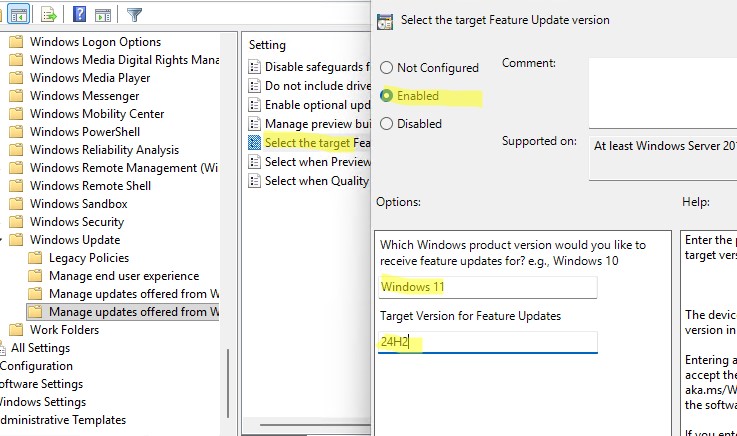

- Откройте редактор локальной групповой политики (

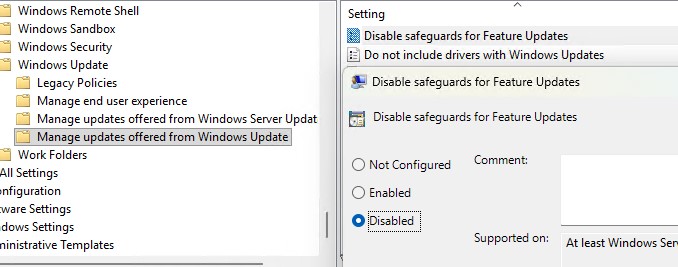

gpedit.msc) - Перейдите в раздел Computer Configuration -> Administrative Templates -> Windows Components -> Windows Update -> Manage Updates offered from Windows Update (Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Центр обновления Windows -> Центр обновления Windows для бизнеса)

- Включите параметр Select the target Feature Update version. В дополнительных опциях нужно указать версию Windows и номер билда, на котором вы хотите остаться;

- Укажите

Windows 11в поле Which Windows product version would you like to receive feature updates for (Выбор версии для обновления целевого компонента) - Укажите целевой билд Windows 11 на вашем компьютере в поле Target Version for Feature Updates. Например,

24H2Если указать здесь более новый билд Windows, чем установлена у вас, система будет автоматически обновлена до целевой версии. Если целевая версия снята с поддержки, или ниже текущей, то значение этой политики будет игнорироваться.

- Сохраните изменения и перезагрузите компьютер, чтобы применить настройки GPO.

Можно отключить обновление билда Windows до следующего, зафиксировав целевой билд в реестре. Создайте эти параметры реестра вручную через

regedit.exe

, распространите на компьютеры через GPO или с помощью PowerShell:

if(!(Test-Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate')){New-Item 'HKLM:\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate'}

Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate' -Name TargetReleaseVersion -value '00000001' -Type DWord -Force

Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate' -Name "ProductVersion" -value 'Windows 11' -Type String -Force

Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate' -Name TargetReleaseVersionInfo -value '24H2' -Type String -Force

Теперь ваш компьютер будет блокировать автоматическое обновление до следующего билда Windows 11. Если в будущем понадобится разрешить установку обновления и перевести компьютер в стандартной цикл апгрейда релизов, удалите ключи реестра командами:

Remove-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate' -Name ProductVersion

Remove-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate' -Name TargetReleaseVersionInfo

Remove-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate' -Name TargetReleaseVersion

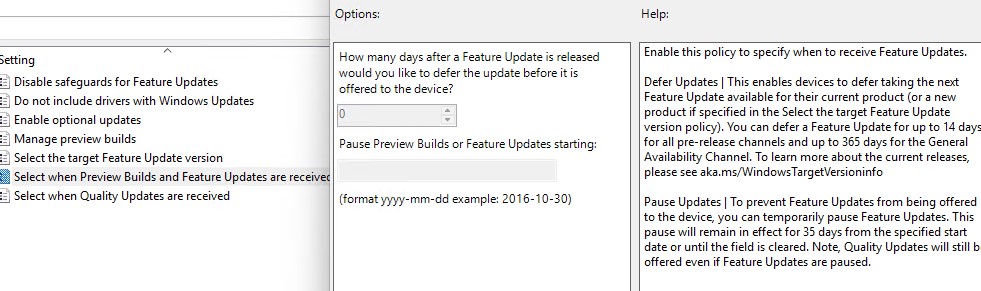

Еще одна политика в этом разделе GPO, которая называется Select when Preview Builds and Feature Updates are received позволяет отложить установку новой версии Feature Update на срок до 365 дней после его доступности в канале GA.

Блокировка доставки новых версий (билдов) Windows через Safeguard holds

Microsoft через механизмы Windows Update может временно заблокировать доставку новых версий на устройствах, на которых обнаружены проблемы совместимости с новым билдом. Этот механизм называется Удержание защиты (Safeguard Holds), который позволяет Microsoft принудительно заблокировать обновление версии Windows на затронутых системах и конфигураций оборудования, пока инженеры занимаются исследованием ошибок и созданием исправлений.

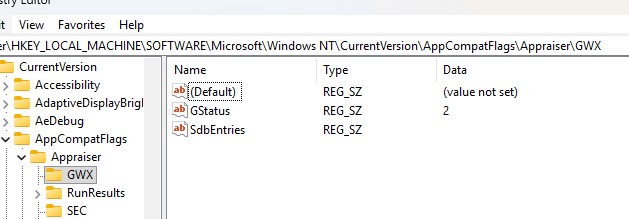

Если компьютер пользователя не обновляется автоматически до следующего билда через Windows Update, вы можете проверить включена ли для него safeguard hold. Откройте редактор реестра и перейдите в ветку

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Appraiser\GWX

. Проверьте значение параметра GStatus

-

2– для устройства не включено удержание защиты -

0– на компьютере заблокировано обновление билда через safeguard hold (в этом в параметрах GatedBlockId и GatedBlockReason будет содержаться информация о идентификаторе проблемы и ее описание). информации

В групповых политиках Windows есть специальный параметр, который позволяет принудительно снять блокировку доставки новых версий Windows 11 заблокированных через safeguard hold из-за проблем с совместимостью.

Параметр Disable safeguard for Feature Updates (Отключение защиты для обновления компонентов) в разделе Computer Configuration -> Administrative Templates -> Windows Components -> Windows Update -> Manage update offered from Windows Update. Если политика включена, это разрешает доставку и установку нового Feature Updates через Windows Update несмотря на активное удержание safeguard hold.

Можно включить этот параметр через реестр:

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate" /v DisableWUfBSafeguards /t REG_DWORD /d 1 /f

Такая разблокировка позволяет получить новую билд Windows, но не гарантирует что его установка будет успешной.

Либо вы можете попробовать обновить билд Windows вручную с установочного ISO образа командой

setup.exe

.

Привет, «Product Version» нужно писать без пробела.

+ 🙂

А где «Примените на компьютере следующий REG файл:» забыл поменять)

Есть вариант проще — удалить папку C:\Windows\SoftwareDistribution\Download и создать пустой файл Download. Служба не сможет создать папку, и как следствие, загрузить обновления

Bravo! Так боролись с autorun-вирусами.

А как разрешить ВСЕ обновления Windows 10 до самой ее кончины в необслуживаемом режиме? Включая все будущие билды. Вы тут предлагаете написать версию 21H2, но он же устареет через несколько лет. Как быть то? Написать 25H2? Или какой там билд будет последний? Или вообще ничего не писать в этом поле? Тема не раскрыта. Думаю что билд просто указывать не надо

И еще вопрос. Как сделать все тоже самое но на Домашней версии. Там нет групповых политик же

Правьте реестр. Об этом написано в статье

домашнюю версию проще обновить до Pro. делается за 5 минут, подсунув ключ. полно инфы.

У меня Windows Server 2012 и в политиках нет этой ветки. Как запретить?

В статье речь о Windows 10.

Ваш Windows Server в принципе не будет обновляться до десктопной Windows 11.

Это понятно, но ПК в домене, а на контроллере политики. Вот как там настроить?

Создать ключи реестра через GPP:

https://winitpro.ru/index.php/2016/01/19/nastrojka-klyuchej-reestra-s-pomoshhyu-gruppovyx-politik/

🛑 Некоторые корпоративные клиенты столкнулись с тем, что их серверы на Windows Server 2022 несанкционировано в автоматическом режиме обновились до Windows Server 2025 без необходимой лицензии и без разрешения системных администраторов.

☑️ Обновление KB5044284, некорректно нацеленное на компьютеры с Windows Server 2019 или 2022 приводит к обновлению ОС до релизнувшемуся недавно Windows Server 2025. После апгрейда до WS2025 переходит в статус “система не активирована”. Откатиться к предыдущей версии ОС с помощью удаления обновления не удается. Приходится восстанавливать ОС из бэкапа.

☑️ Проблема была замещена у клиентов, которые используют сторонние решения для автоматической установки обновлений безопасности и патчей Windows (в том числе при использовании WSUS).

🎯Для предотвращения самопроизвольного апгрейда до Windows Server 2025, нужно заблокировать автоматическую установку обновления KB5044284 на хосты с Windows Server. Также для предотвращения неожиданного апгрейда ОС на серверных системах, желательно задать параметры реестра ProductVersion и TargetReleaseVersionInfo. Этот способ используется для предотвращения автоматического обновления с Windows 10 до Windows 11.

✅ Например, чтобы зафиксировать текущую версию на Windows Server 2022 и запретить ее обновление, выполните:

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate /f /v TargetReleaseVersion /t REG_DWORD /d 1

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate /f /v ProductVersion /t REG_SZ /d «Windows Server 2022»

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate /f /v TargetReleaseVersionInfo /t REG_SZ /d «21H2»

Для Windows Server 2019, соответственно нужно указать правильную версию и номер билда 1809.

🤦♂️Причина проблемы в этот раз в том, что данное feature update Windows Server 2025 (KB5044284), некорректно классифицирован Microsoft как обновление безопасности, что приводит к его автоматической установке средствами патч-менеджмента.

Заблокировать автоматическую установку ежегодных feature updates в Windows 11 и 10 можно с помощью нового параметра GPO Disable safeguards for Feature Updates в разделе Computer Configuration -> Administrative Templates -> Windows Components -> Windows Update -> Manage updates offered from Windows Updates). Ему соотвествет параметр реестра DisableWUfBSafeguards:

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate /f /v DisableWUfBSafeguards /d 1 /t reg_dword