Функция безопасности Credential Guard в современных версиях Windows используется для защиты учетных записей от кражи и несанкционированного использования (в том числе атак Pass-the-Hash и Pass-the-Ticket). Защита Credential Guard реализуется за счет изоляции NTLM хэшей, билетов Kerberos и других секретов в защищенной виртуальной среде (контейнерах) на базе виртуализации (Virtualization-Based Security, VBS). Для защиты используются аппаратные средства компьютера, включая TPM, Secure Boot, а защищенные секреты недоступны другим процессам, даже запущенным с правами администратора.

Windows Defender Credential Guard автоматически включается на совместимом компьютере, соответствующим следующим требованиям:

- Windows 11 22H2 и выше с редакцией Enterprise или Education (некоторые компоненты Credential Guard и Virtualization Based Security доступны также в Pro редакции), или Windows Server 2025

- Модуль TPM 1.2 или 2.0

- Блокировка UEFI

- Включенный Secure Boot

- Поддержка системы безопасности на основе виртуализации (Virtualization-based security), 64-битный CPU с поддержкой расширенной виртуализации + SLAT (Second Level Address Translation)

- В компонентах Windows должна быть включена платформа виртуализации Hyper-V (HypervisorPlatform):

Enable-WindowsOptionalFeature -Online -FeatureName HypervisorPlatform

Когда включенный Credential Guard может вызывать проблемы:

- Включенный Credential Guard запрещает сохранять пароли для RDP подключений, если используется NTLM аутентфикация

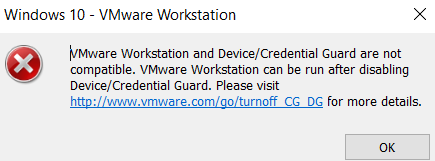

- На компьютере нельзя запустить виртуальные машины VMware Workstation (Player) или VirtualBox с ошибкой:

VMware Workstation and Device/Credential Guard are not compatible. VMware Workstation can be run after disabling Device/Credential Guard.

- Не рекомендуется использовать Credential Guard на контроллерах домена. Это не увеличит безопасность, и может вызвать проблемы совместимости со сторонними приложениями.

- Не будут работать приложения, использующие небезопасные методы аутентификации (NTLMv1, неограниченное делегирование Kerberos, и т.д.)

- Прозрачная аутентфикация (SSO) на терминальном RDS сервере при активной CredGuard не работает

- Нельзя авторизоваться на точках доступа Wi-Fi (802.1x EAP) или на VPN серверах, которые используют аутентификацию MSCHAPv2 ( в том числе PEAP-MSCHAPv2 и EAP-MSCHAPv2)

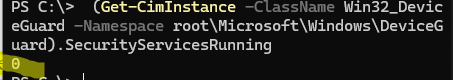

Проверить, включен ли Credential Guard в Windows можно с помощью PowerShell команды:

(Get-CimInstance -ClassName Win32_DeviceGuard -Namespace root\Microsoft\Windows\DeviceGuard).SecurityServicesRunning

-

1– Credential Guard включен -

0– отключен

Для отключения Credential Guard на компьютере нужно выполнить ряд настроек:

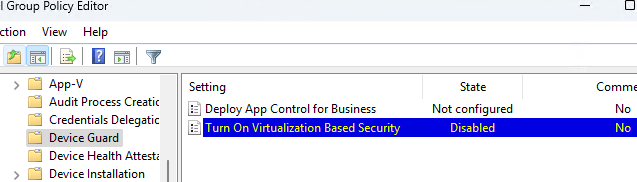

- Отройте редактор локальной GPO

(gpedit.msc) и перейдите в раздел Computer Configuration -> Administrative Templates -> System -> Device Guard. Измените значение параметра Turn on Virtualization Based Security (Включить средство обеспечения безопасности на основе виртуализации) на Disabled.

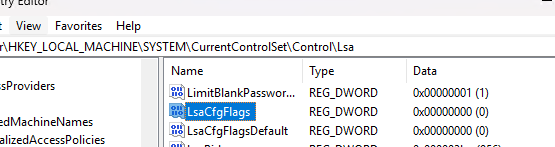

- Создать два параметра реестра со значениями 0:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa /f /v LsaCfgFlags /t REG_DWORD /d 0

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\DeviceGuard /f /v LsaCfgFlags /t REG_DWORD /d 0 Этого будет достаточно, чтобы отключить Credential Guard когда UEFI lock не используется (защита от изменения настроек UEFI).

Этого будет достаточно, чтобы отключить Credential Guard когда UEFI lock не используется (защита от изменения настроек UEFI). - Следующие команды нужно использовать, если UEFI lock включен. Для применения настроек нужен доступ к локальной консоли компьютера. Откройте командную строку с правами администратора, смонтируйте системный раздел EFI и создайте новую временную запись в конфигурации загрузчика Windows (BCD), которая будет запускать EFI загрузчик в режиме с отключенной Credential Guard и Virtualization-Based security:

mountvol X: /s

copy %WINDIR%\System32\SecConfig.efi X:\EFI\Microsoft\Boot\SecConfig.efi /Y

bcdedit /create {0cb3b571-2f2e-4343-a879-d86a476d7215} /d "DebugTool" /application osloader

bcdedit /set {0cb3b571-2f2e-4343-a879-d86a476d7215} path "\EFI\Microsoft\Boot\SecConfig.efi"

bcdedit /set {bootmgr} bootsequence {0cb3b571-2f2e-4343-a879-d86a476d7215}

bcdedit /set {0cb3b571-2f2e-4343-a879-d86a476d7215} loadoptions DISABLE-LSA-ISO

bcdedit /set {0cb3b571-2f2e-4343-a879-d86a476d7215} device partition=X:

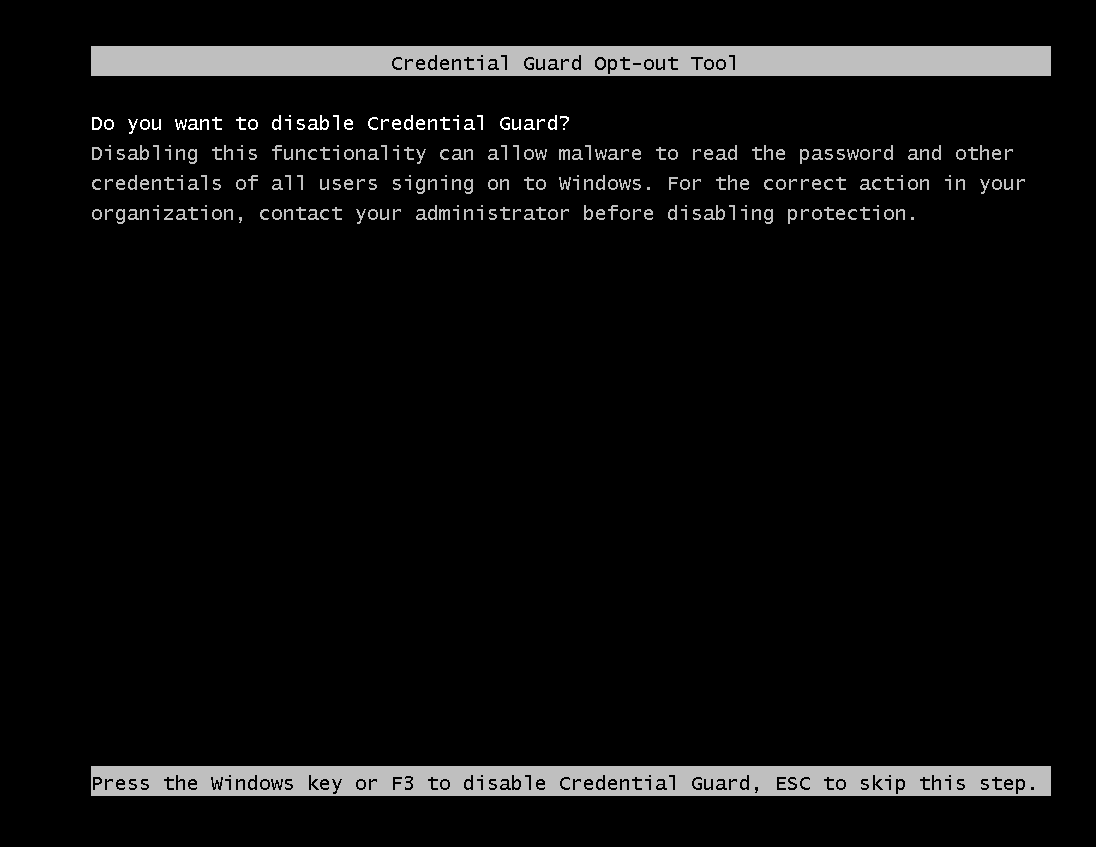

mountvol X: /d - Перезагрузите компьютер. При загрузке появится запрос отключения Credential Guard:

Credential Guard Opt-out Tool Do you want to disable Credential Guard? Disabling this functionality can allow malware to read the password and other credentials of all users signing on to Windows. For the correct action in your organization, contact your administrator before disabling protection.

- В течении нескольких секунд нужно подтвердить отключение Credential Guard, нажав F3, иначе изменения в загрузчике будут отменены.

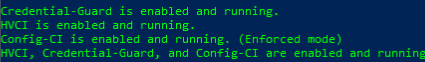

Проверьте, что Credential Guard теперь отключен:

Также для включения и отключения Credential и Device Guard можно использовать официальный PowerShell скрипт Device Guard and Credential Guard hardware readiness tool (https://www.microsoft.com/en-my/download/details.aspx?id=53337)

Скачайте dgreadiness_v3.6.zip и распакуйте в локальный каталог

Откройте консоль PowerShell с правами администратора и перейдите в каталог с утилитой:

cd C:\PS\dgreadiness_v3.6\

Если настройки вашей политики запуска PowerShell скриптов запрещают запускать сторонние PS1 файлы, разрешите выполнение скриптов в текущей оболочке:

Set-ExecutionPolicy -Scope Process RemoteSigned

Проверить, какие компоненты включены:

DG_Readiness_Tool_v3.6.ps1 -Ready

Чтобы отключить Credential Guard, выполните:

DG_Readiness_Tool_v3.6.ps1 -Disable -CG

Перезагрузите компьютер и подтвердите отключение CredGuard клавишей

F3

.