В рамках постепенного отказа от протокола NTLM аутентификации в Windows (как устаревшего и небезопасного), Microsoft отключила поддержку протокола NTLMv1 в Windows 11 24H2 и Windows Server 2025. В будущих релизах Windows планируется также отказаться от NTLMv2.

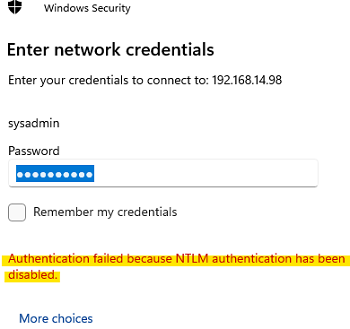

Теперь при попытке подключиться к удаленному компьютеру или NAS накопителю, который поддерживает только NTLMv1 аутентфикация, появится ошибка:

Authentication failed because NTLM authentication has been disabled

А в журналах событий можно обнаружить:

ERROR_NTLM_BLOCKED Error code: 1937 (0x791) Authentication failed because NTLM authentication has been disabled.

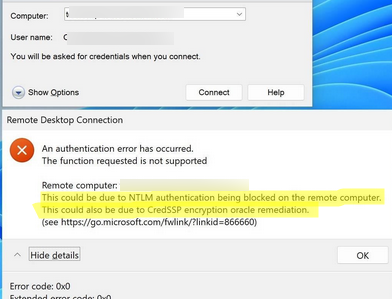

При попытке подключиться по RDP с компьютера в рабочей группе к доменному устройству с Windows 11 24 H2 можно получить ошибку:

An authentication error has occurred. The function requested is not supported. This could be due NTLM authentication being blocked on the remote computer. This also be due to CredSSP encryption oracle remediation.

Отсутствие поддержки протокола NTLMv1 может вызвать проблемы с подключением к устройствам, которые поддерживают только этот протокол аутентификации (в частности проблемы возникают с сетевыми дисками, подключенными с Synology NAS и TrueNAS). Чтобы продолжить использовать такие устройства совместно с Windows, нужно переключить их на использование как минимум NTLMv2 (иногда требуется обновление прошивки).

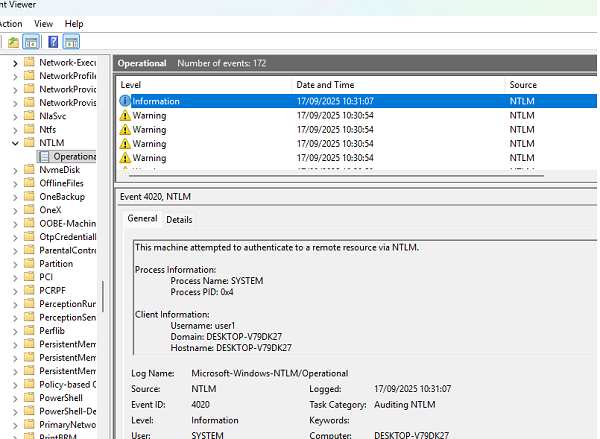

Аудит использования NTLMv1 в Windows

Кроме того, в Windows 11 24H2 и Windows Server 2025 были добавлен расширенный функционал аудита событий использования NTLM. При попытке использования NTLM аутентификации (v1 или v2), Windows записывает соответствующее событие в журнал Event Viewer -> Applications and Services Logs -> Microsoft -> Windows -> NTLM -> Operational.

В деталях таких событиях будет указано:

- Какой процесс и пользователь на компьютере пытался использовать NTLM аутентификацию

- Какая версия NTLM использовалась

- Имя и IP адрес удаленного устройства, запросившего использование NTLM аутентификацию

В нашем примере в журнале событий NTLM будут информационные события (использование пока разрешенного NT LAN Manager version 2) и предупреждения (если была попытка использовать небезопасный NTLM1v1).

По умолчанию сбор событий использования NTLM включен. Отключить этот аудит можно через параметр GPO NTLM Enhanced Logging (Administrative Templates -> System -> NTLM).

На контроллерах домена AD эта политика называется Log Enhanced Domain-wide NTLM Logs.

Однако в Windows NTLMv1 все еще может быть использован для аутентификации в некоторых криптографических алгоритмах (например MS-CHAPv2 в домене AD). Для защиты устаревших протоколов с NTLMv1, Microsoft рекомендует включать на устройствах Credential Guard.

На устройствах, на которых Credential Guard отключен, Microsoft опубликовала дорожную карту отключения NTLMv1 для legacy протоколов. Согласно карте:

- В августе 2025 был выключен аудит использования NTLMv1 (Event ID: 4024)

- Аналогичные изменения будут внедрены в Windows Server 2025 в ноябре 2025

- В октябре 2026 режим аудита будет переключен в режим полного блокирования NTLMv1. Данное изменение будет распространено через параметр реестра BlockNtlmv1SSO (

HKLM\SYSTEM\currentcontrolset\control\lsa\msv1_0), значение которого будет изменено с 0 (режим аудита) на 1 (Enforce, режим блокирования).

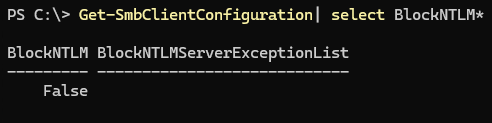

Блокировка NTLM подключений в SMB

Еще одно изменение в новых версиях Windows (24H2+ и Window Server 2025) коснулось возможности использования NTLM для SMB аутентификации. Теперь на клиенте вы можете запретить использовать протокол аутентификации NTLM для исходящих подключений при доступе к общим папкам и принтерам (SMB) на удаленных компьютерах.

Полностью отключить NTLM для клиента SMB:

Set-SMbClientConfiguration -BlockNTLM $true

Либо можно запретить использовать NTLM для подключения конкретного сетевого диска:

New-SmbMapping -RemotePath \\fssrv1\public -BlockNTLM $true

или

NET USE \\fssrv1\public /BLOCKNTLM

Это позволит обойти сценарии, в которых клиент при подключении к SMB серверу после согласования протокола аутентификации через SPNEGO спускается до NTLM вместо Kerberos (например, при подключении по IP вместо имени сервера или подключении под локальной учеткой).

Если нужно разрешить использовать NTLM аутентификацию для некоторых компьютеров, можно добавить из адреса в список исключения.

Set-SmbClientConfiguration -BlockNTLMServerExceptionList "192.168.15.21,*.contoso.com"

Эти параметры можно применить через групповые политики в разделе Computer Configuration -> Administrative Templates -> Network -> Lanman Workstation

- Block NTLM (LM, NTLM, NTLMv2)

- Block NTLM Server Exception List

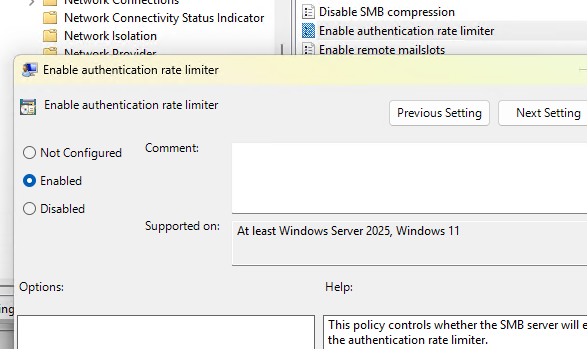

Также появилась еще один параметр GPO, который позволяет ограничить время между неудачными попытками NTLM аутентификации при доступе к сетевой папке. Параметр называется Enable authentication rate limiter (Computer Configuration -> Administrative Templates -> Network -> Lanman Server). Это параметр позволяет защитить SMB сервер от брутфорса и атак по словарю на сетевую папку с помощью временной задержки между последовательными попытками NTLM аутентификации при доступе к папке (значение по умолчанию 2000 мс).

Безопасность должна быть безопасной, это понятно. Как как теперь предлагается подключаться по RDP удалённым сотрудникам? В том числе тому же админу.

Как вариант, KDC прокси, если сильно не менять инфраструктуру.

ЗЫ. наверно опишу как его юзать в ближайшей статье

Статья про настроку KDC прокси для удаленного доступа

https://winitpro.ru/index.php/2025/11/18/nastrojka-kdc-kerberos-proxy-windows/