В версии Active Directory, представленной в Windows Server 2012 R2, с целью повышения уровня защищённости безопасности привилегированных учетных записей появилась новая глобальная группа безопасности — Защищенные пользователи (Protected Users). Предполагается, что члены этой группы получают дополнительный уровень ненастраиваемой защиты против компрометации учетных данных во время выполнения процедуры проверки подлинности.

На членов этой группы действуют следующие ограничения:

- Члены этой группы могут аутентифицироваться только по протоколу Kerberos. Аутентифицироваться с помощью NTLM, дайджест-проверки (Digest Authentication) или CredSSP не удастся.

- Для пользователей этой группы в протоколе Kerberos при предварительной проверке подлинности не могут использоваться слабые алгоритмы шифрования, такие как DES или RC4 (требуется поддержка как минимум AES) .

- Эти учетные записи не могут быть делегированы через ограниченную или неограниченную делегацию Kerberos

- Долгосрочные ключи Kerberos не сохраняются в памяти, а это значит, что при истечении TGT (по умолчанию 4 часа) пользователь должен повторно аутентифицироваться.

- Для пользователей данной группы не сохраняются данные для кэшированного входа в домен. Т.е. при недоступности контроллеров домена, эти пользователи не смогут аутентифицироваться на своих машинах через cached credential.

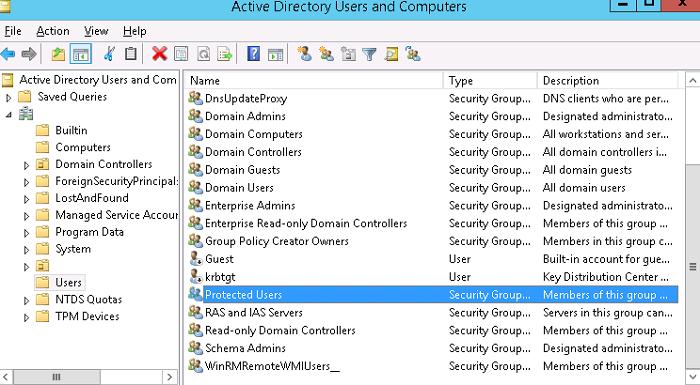

Группа Protected Users доступна только при функциональном уровне домена Windows Server 2012 R2 (и выше). Группа появится в консоли AD только после повышения уровня домена и окончания репликации данных между контроллерами домена. Ограничения Protected Users работают на Windows Server 2012 R2 и Windows 8.1 (информация о других ОС ниже)

По умолчанию группа Protected Users group пустая и Microsoft рекомендует добавить в нее учетные записи критичных пользователей (администраторов домена, серверов и т.п).

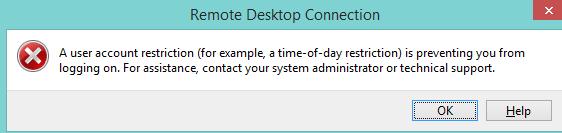

Для примера добавим в эту группу ученую запись администратора домена и попытаемся получить доступ к контроллеру домена по ip адресу (в этом случае для аутентификации будет принудительно использоваться протокол NTLM вместо Kerberos). Такой доступ будет запрещен.

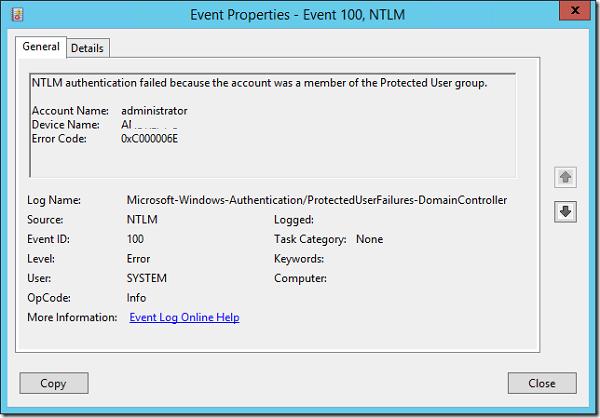

На контроллере домена в разделе журналов Aplication and Services Logs -> Microsoft -> Windows -> Authentication должна присутствовать запись:

Event Id: 100, Source: NTLM

NTLM authentication failed because the account was a member of the Protected User group.

С помощью Kerberos на этом же ресурсе аутентифицироваться получится, т.е. NTLM для членов группы Protected Users запрещен.

То же самое произойдет при попытке подключиться с помощью этой же учетной записи к контроллеру домена по ip адресу с клиента Windows 8.1.

Для поддержки технологии защищенной группы пользователей в Windows 7, Windows 8, Windows Server 2008R2, and Windows Server 2012 необходимо установить обновление KB2871997. На других ОС данная защита применяться не будет.

«попытаемся получить доступ к контроллеру домена по ip адресу…». Если на DNS сервере есть PTR записи, то будет использоваться Kerberos?

Нет, тип аутентификации также будет NTLM (специально проверил утилитой Kerberos Authentication Tester )

Тут указывается 10 часов, а не 4…

https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2012-r2-and-2012/dn466518(v=ws.11)

Странно, но добавив в группу юзера я авторизовываюсь по ip и не получаю ошибок, а в eventе остается пусто. Да, знак защиты креберос пропал, но более изменений не возникло….

Конечно если принудительно из cmd задавать запуск по тому или иному протоколу, то подключения нет и ошибки согласно мануалу, но странно это…

После добавления пользователя в группу начались блокировки учетной записи. Причем авторизация проходит, и учетная запись блокируется

источрик блокировки вы, или другой компьютер?

https://winitpro.ru/index.php/2014/05/07/poisk-istochnika-blokirovki-uchetnoj-zapisi-polzovatelya-v-active-directory/

Источник, компьютер к которому подключен по RDP. Бывает блокируется при завершении удаленного сеанса. Т.е. нажимаешь выход и учетка блочится.

Посмотрите, от какого процесса идет блокировка. Может у вас под этим пользователем что-то запущено или где-то есть срхраненные учетные данные. В статье по ссылке выше описано как найти процесс и где могут быть пароли.

Такая ситуация, после добавления УЗ в группу «Protected Users»,

автоматически блокируется компьютер когда не в доменной сети (с дома ты уже не зайдешь под своей УЗ), выдает ошибку, то что, мой ПК потерял доверие с доменом.

Для этого и нужно разделять УЗ. Работать из под учетки пользователя, которую не нужно добавлять в protected users, а для административных работ использовать привилегированные уз.

Не совсем пойму тогда как мне авторизовываться только по kerberos? в настройках аккаунта я разрешил AES