Если вы используете подключенные сетевые диски на рабочих станциях, вероятно вы заметили, что они не доступны в программах, запущенных с правами администратора (в том числе в cmd и PowerShell). Это связано с функционалом User Account Control (UAC). Включенный UAC с настройками по-умолчанию не позволяет получить доступ к подключенным (через net use) сетевым дискам из приложений, запущенных в привилегированном режиме (Run As Administrator). Это означает, что при запуске командной строки или файлового менеджера (того же, Total Commander) с повышенными правами, в них будут не видны буквы дисков смонтированных сетевых папок.

Проблема наблюдается, если выполняются следующие условия

- В сессию пользователя подключены сетевые диски (через GPO или вручную через

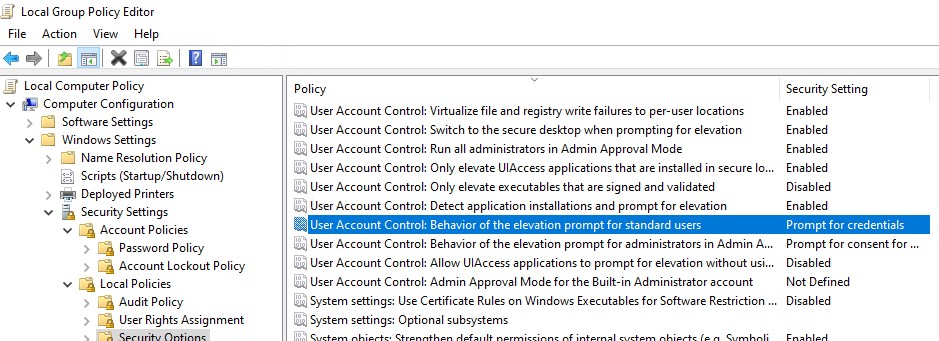

net use); - На компьютере включен UAC (параметр GPO User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode имеет значение по-умолчанию “Prompt for credentials”);

- У текущего пользователя есть права локального администраора на компьютере и он запускает приложение в режиме Run as administrator.

В этом случае сетевые диски отображаются в проводнике Windows и в программах, но недоступны в любых приложениях, запуженные в привелигированном режиме.

В этой заметке мы покажем, как в Windows 10 разрешить доступ к сетевым дискам из приложений, работающих в привилегированном режиме (запущенных от имени администратора). Проблема проявляется как для сетевых дисков, подключенных через групповые политики, так и для папок подключенных пользователей самостоятельно.

Подключенные сетевые диски не отображаются в приложении

Проверим, что при включенном UAC вы не можете из привилегированного приложения получить доступ к подключенному в обычном режиме сетевому диску.

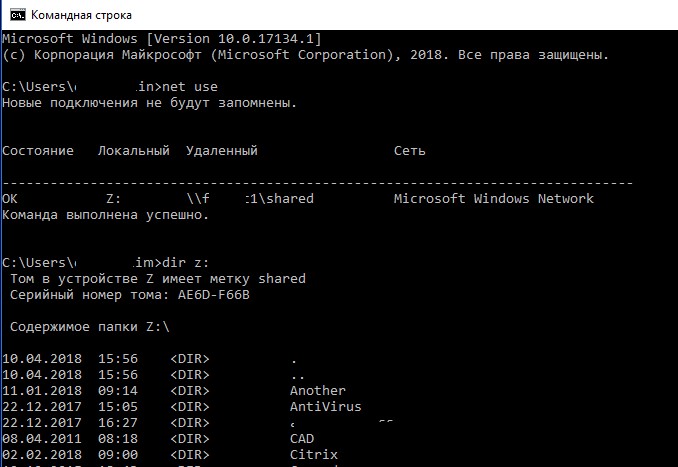

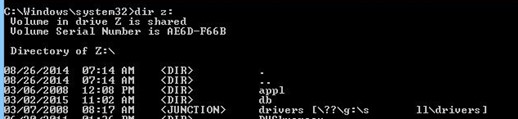

Например, откроем командную строку с правами пользователя и проверим что мы можем получить доступ к содержимому подключенного сетевого диска Z:\.

Net use

Dir z:

Команда вывела содержимое сетевой папки.

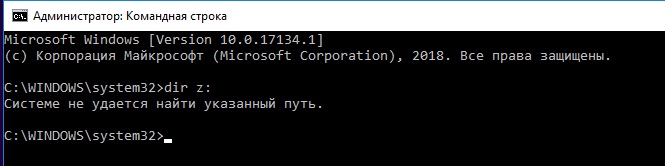

Если в контексте этого же пользователя открыть окно командной строки с правами администратора, то при попытке получить доступ к этому же диску, появится сообщение, что указанный путь не найден:

The system cannot find the path specified.

Системе не удается найти указанный путь.

Такое поведение системы может вызывать ряд неудобств при частом запуске приложений в привилегированном режиме. Можно запускать приложения без прав администратора, но это не всегда применимо.

Почему это происходит? Данная особенность связана с механизмом работы UAC для пользователя с правами локального администратора. Дело в том, что при входе такого пользователя в систему создаются два маркера доступа: один маркер доступа с отключенными правами администратора (маркер фильтрованного доступа – из-под которого запускаются большинство программ) и маркер полноценного администратора, обладающего полными правами в системе (в этом контексте выполняются все программы, получившие подтверждение на повышение прав в UAC).

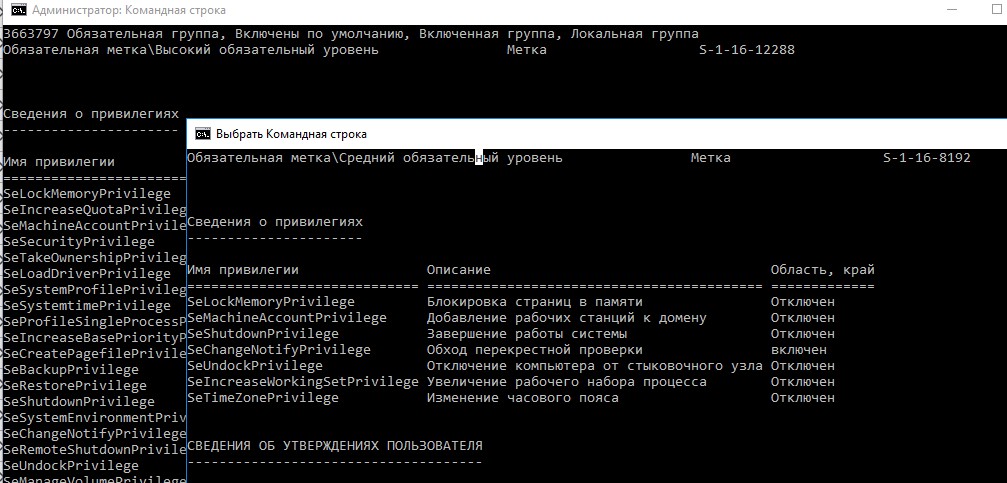

Если с помощью команды

whoami /all

сравнить текущие привилегии одного и того же пользователя в двух сессиях cmd.exe (обычной и привилегированной), можно увидеть, что они сильно отличаются. В следующей таблице перечислены отличия в группах и текущих полномочиях в каждой сессии.

| Обычная сесия пользователя | Привелигированная сесиия пользователя | |

| Группа доступа | Обязательная метка\Средний обязательный уровень (Medium Mandatory Level) Метка S-1-16-8192 | Обязательная метка\Высокий обязательный уровень (High Mandatory Level) Метка S-1-16-12288 |

| Привелегии | SeLockMemoryPrivilege SeMachineAccountPrivilege SeShutdownPrivilege SeChangeNotifyPrivilege SeUndockPrivilege SeIncreaseWorkingSetPrivilege SeTimeZonePrivilege | SeLockMemoryPrivilege SeIncreaseQuotaPrivilege SeMachineAccountPrivilege SeSecurityPrivilege SeTakeOwnershipPrivilege SeLoadDriverPrivilege SeSystemProfilePrivilege SeSystemtimePrivilege SeProfileSingleProcessPrivilege SeIncreaseBasePriorityPrivilege SeCreatePagefilePrivilege SeBackupPrivilege SeRestorePrivilege SeShutdownPrivilege SeSystemEnvironmentPrivilege SeChangeNotifyPrivilege SeRemoteShutdownPrivilege SeUndockPrivilege SeManageVolumePrivilege SeImpersonatePrivilege SeCreateGlobalPrivilege SeIncreaseWorkingSetPrivilege SeTimeZonePrivilege SeCreateSymbolicLinkPrivilege SeDelegateSessionUserImpersonatePrivilege |

При включенном UAC приложения под одним и тем же пользователем могут запускаться в двух контекстах (привилегированном и непривилегированном). При подключении общих сетевых папок, система создает символические ссылки (DosDevices), в которых хранится сопоставление буквы диска и UNC пути. Эти ссылки ассоциируются с текущим сеансом для текущего маркера доступа процесса и недоступны из-под другого маркера.

Соответственно, может иметь место и обратная проблема: если пользователь обладает правами администратора на своем компьютере, то при подключении сетевых дисков через логон-скрипты групповых политик, задания планировщика или SCCM (которые запускаются с повышенными привилегиями), эти диски не видны пользователю в проводнике Windows (непривилегированный процесс).

В качестве обходного решения можно порекомендовать подключать сетевые диски из командой строки, запущенной с правами администратора (через

net use

или

rundll32 SHELL32.dll,SHHelpShortcuts_RunDLL Connect

). Но это решение не всегда применимо, и не очень удобно.

Enablelinkedconnections: разрешить доступ к сетевым дискам из программ, запущенных с правами администратора

Есть более простое решение. Для его реализации нужно внести следующие изменения в реестр:

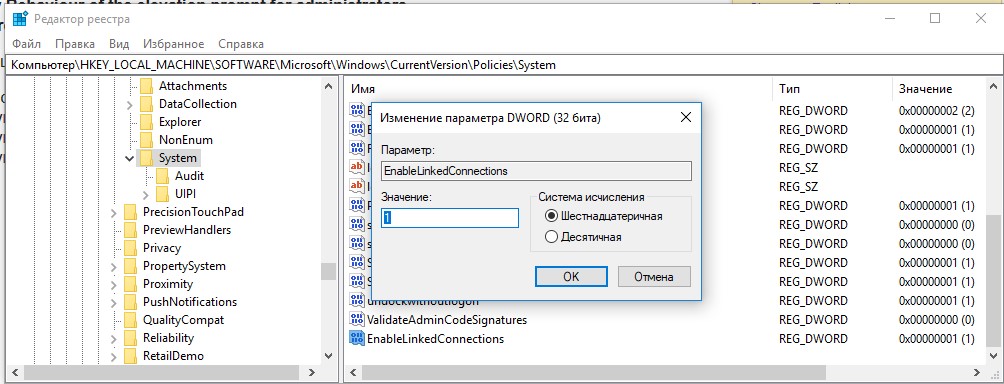

- Откройте редактор реестра (regedit.exe);

- Перейдите в раздел реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System ;

- Создайте новый параметр (типа DWORD) с именем EnableLinkedConnections и значением 1 ;

Совет. То же самое можно сделать одной командой:

Совет. То же самое можно сделать одной командой:

New-ItemProperty -Path 'HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System' -Name EnableLinkedConnections -Value 1 -PropertyType 'DWord' - Перезагрузите компьютер (или перезапустите службу LanmanWorkstation командой PowerShell:

get-service LanmanWorkstation |Restart-Service –Force, и перезайдите в систему).

В обратную сторону это тоже работает: все сетевые диски, подключенные в контексте привилегированной сессии, будут доступны и в обычной сессии.

Как это работает. После включения параметра реестра EnableLinkedConnections, служба LanmanWorkstation и LSA будут проверять наличие второго маркера доступа, связанного с сессией текущего пользователя. Если такой маркер доступа обнаружен, список подключенных сетевых дисков копируется из одного маркера в другой. Таким образом сетевые диски, подключенные в привилегированном режиме, будут видны в обычном и наоборот.

mklink /D c:\docs \\msk-fs1\docs

Доступ к данному каталогу будет возможен и в обычном и в привилегированном режиме. Из недостатков метода, отметим, что доступ на общую папку выполняется с полномочиями текущего пользователя. Нельзя, как в случае с net use, использовать учетную запись другого пользователя.

После включения параметра EnableLinkedConnections сетевые диски также станут доступны из заданий планировщика, запущенных из-под текущего пользователя. Если задание запускается от имени LocalSystem или другого пользователя, сетевые диски текущего пользователя, естественно, будут недоступны.

Спасибо, как раз на днях была проблема с обновлением дрвеба по сети, теперь знаю в чем дело

Данный метод не работает на windows 10, и 2012 r2 после обновления, есть ли новые решения ?

Спасибо большое очень сильно помогли с советом))

reg add HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLinkedConnections /t REG_DWORD /d 0x00000001 /fВ таком виде надо писать команду, без кавычек, а не как в тексте статьи…

Это проблема WordPress, он кавычки любит коверкать, заенять на елочки.

Спс — поправил код.

Так кавычки тоже не нужны, с кавычками в реестре и появляется ветка, не думаю, что она будет работать в таком виде…

Все ок работает в таком виде.

Не забывайте, в реестре куча веток имеют пробелы в имени. Поэтому брать путь в кавычки это правильно.

Нормально ключи с пробелами в реестре прописываются без кавычек в самой команде, а если кавычки в команде прописать, то и сам ключ в реестре будет в кавычках! Никогда не видел ключи в реестре с кавычками, поэтому не могу сказать, будет ли он работать в таком виде…

Добрый день.

Наблюдаю похожую картину с запуском REGEDIT из CMD.

Скрипт импортирует файл.reg для ветки HKCU.

И у обычного пользователя UAC молчит и скрипт выполняется.

А у админа локального или доменного, UAC : «разрешить этому приложению вносить *** устройстве ?»

Отключаем UAC и тогда у админов всё тихо а у пользователей «разрешить вносить *** устройстве ?»

В принципе не критично но есть админы локальные которые всё таки не знают что им делать.

Пробовал добавить:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Layers]

«C:\\Windows\\System32\\regedit.exe»=»RunAsInvoker» Не помогло.

Как победить?

Может вы какой-то ключик специфический правите. Сравните разрешения на ключ реестра у админа и у юзера

Ключи все из HKCU одинаковые для пользователя и админа файл

Запрос именно на выполнение regedit даже если выбрать «выполнить» и ввести regedit будет запрос на выполнение. У пользователей запроса нет.

>>> Сейчас заметил в логах локального админа на win 10. возможно не связанно.

Аудит отказа 4673 Вызвана привилегированная служба.

имя пользователя (лок админ)

C:\Windows\System32\taskhostw.exe Шедулер

C:\Windows\System32\spoolsv.exe ПЕЧАТЬ

C:\Windows\System32\ie4uinit.exe ИНТЕРНЕТ

C:\Windows\System32\sihost.exe

C:\Windows\explorer.exe ПРОВОДНИК

C:\Program Files (x86)\Symantec\Symantec Endpoint Protection\14.2.1031.0100.105\Bin\ccSvcHst.exe

C:\Windows\System32\SystemSettingsBroker.exe

Не мог в фотошопе открыть файлы с фтп-сервака. Вариант с правкой реестра помог. Винда 10.

другой вариант..

Расшариваем папку (в этом примере сетевое имя DK)

и пишем

net use t: \\127.0.0.1\dk ./PERSISTENT:YES

и все ок.. по крайней мере у меня

Всё сделал по инструкции. Ничего не помогло. Вин11. Добавил параметр в реестр, перезагрузил. Не сработало, не могу зайти из ТоталКоммандера на сетевой диск. Может еще какой-то способ есть?

Для Windows 11

Шаг 1: Введите включение или отключение компонентов Windows в поле поиска и нажмите «Открыть» .

Шаг 2: Найдите и отметьте опцию SMB 1.0/CIFS File Sharing Support . Нажмите OK .