Брандмауэр Microsoft Defender Firewall встроен во все современные версии Windows и Windows Server и позволяет настраивать правила фильтрации входящего и/или исходящего сетевого трафика на компьютере. Правила Windows Firewall можно настраивать локально на компьютере пользователя (с помощью консоли

wf.msc

, команды

netsh

или встроенного PowerShell модуля NetSecurity). На компьютерах Windows, которые добавлены в домен Active Directory вы можете централизованно управлять правилами и настройками Microsoft Defender Firewall с помощью групповых политик.

В крупных организациях правила фильтрации портов обычно выносятся на уровень маршрутизаторов, L3 коммутаторов или выделенных межсетевых экранах. Однако ничего не мешает вам распространить ваши правила ограничения сетевого доступа Windows Firewall к рабочим станциям или серверам Windows.

Включить Windows Defender с помощью GPO

Запустите консоль управления доменными групповыми политиками (Group Policy Management Console,

gpmc.msc

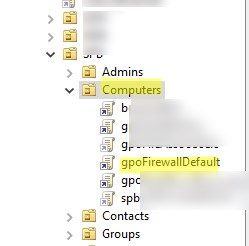

), создайте новую GPO с именем gpoFirewallDefault и перейдите в режим редактирования (Edit).

Чтобы пользователи (даже с правами локального админа) не могли выключить службу брандмауэра, желательно настроить автоматический запуск службы Windows Firewall через GPO. Для этого перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings -> System Services. Найдите в списке служб Windows Firewall и измените тип запуск службы на автоматический (Define this policy setting -> Service startup mode Automatic). Убедитесь, что у пользователей нет прав на остановку служб.

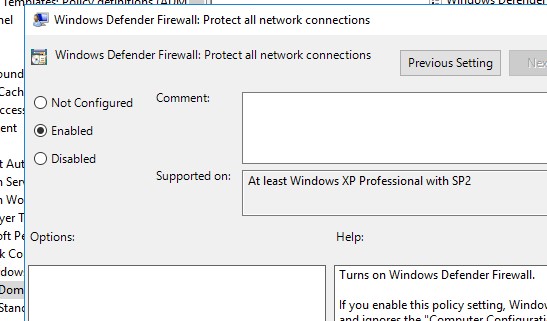

Затем перейдите в раздел Computer Configuration -> Policies -> Administrative Templates -> Network -> Network Connections -> Windows Defender -> Firewall -> Domain Profile и включите политику Windows Defender Firewall: Protect all network connections.

Откройте свойства Windows Firewall with Advanced Security в разделе GPO Computer Configuration -> Windows Settings -> Security Settings.

На всех трех вкладках Domain Profile, Private Profile и Public Profile (что такое профиль сети в Windows) измените состояние Firewall state на On (recommended). В зависимости от политик безопасности в вашей организации вы можете указать, что все входящие подключения по умолчанию запрещены (Inbound connections -> Block), а исходящие разрешены (Outbound connections -> Allow). Сохраните изменения.

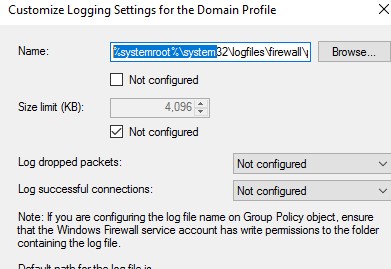

В целях отладки правил файервола вы можете включить запись логов Windows Defender в текстовый файл %systemroot%\system32\logfiles\firewall\pfirewall.log (по умолчанию). Можно включить логирование отклоненных пакетов (Log dropped packets) или пакетов, который были разрешены правилами файервола (Log successfully connections). По-умолчанию логирование сетевых соединений в Windows отключено.

Создать правила файервола Windows с помощью групповой политики

Теперь рассмотрим, как создать правила файервола Microsoft Defender с помощью GPO. Для настройки правил, перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings -> Windows Firewall with Advanced Security.

Интерфейс этого раздела напоминает локальную консоль управления брандмауэром Windows и состоит из трех секций:

- Inbound rules

- Outbound rules

- Connection security rules

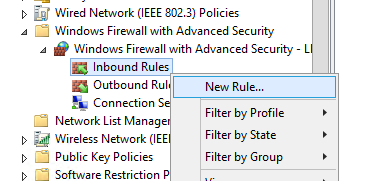

Попробуем создать разрешающее входящее правило файервола. Например, мы хотим разрешить подключение к компьютерам по RDP (порт по умолчанию TCP 3389). Щелкните ПКМ по разделу Inbound Rules и выберите пункт меню New Rule. Запустится мастер создания нового правила брандмауэра.

Выберите тип правила. Можно разрешить доступ для:

- Программы (Program) – можно выбрать исполняемый exe программы;

- Порта (Port) – выбрать TCP/UDP порт или диапазон портов;

- Преднастроенное правило (Predefined) – выбрать одно из стандартных правил Windows, в которых уже имеются правила доступа (описаны как исполняемые файлы, так и порты) к типовым службам (например, AD, Http, DFS, BranchCache, удаленная перезагрузка, SNMP, KMS, WinRM и т.д.);

- Собственное правило (Custom) – здесь можно указать программу, протокол (другие протоколы помимо TCP и UDP, например, ICMP, GRE, L2TP, IGMP и т.д.), IP адреса клиентов или целые IP подсети.

В нашем случае мы выберем правило Port. В качестве протокола укажем TCP, в качестве порта – Specific local ports -> 3389.

Далее нужно выбрать что нужно сделать с таким сетевым подключением: разрешить (Allow the connection), разрешить если оно безопасное или заблокировать (Block the connection).

Осталось выбрать профили сети, для которых нужно применить это правило. Можно оставить все профили (Domain, Private и Public).

На последнем шаге нужно указать имя правило и его описание. Нажмите кнопку Finish и оно появится в списке правил брандмауэра.

Аналогичным образом вы можете настроить другие правила для входящего трафика, которые должны применятся к вашим клиентам Windows.

Вы можете создать правила как для входящего и исходящего трафика.

Выше мы рассмотрели, как использовать графический мастер для создания правил Windows Defender Firewall. Также вы можете сформировать список правил в простом текстовой форме и быстро создать правила для групповой политики Defender.

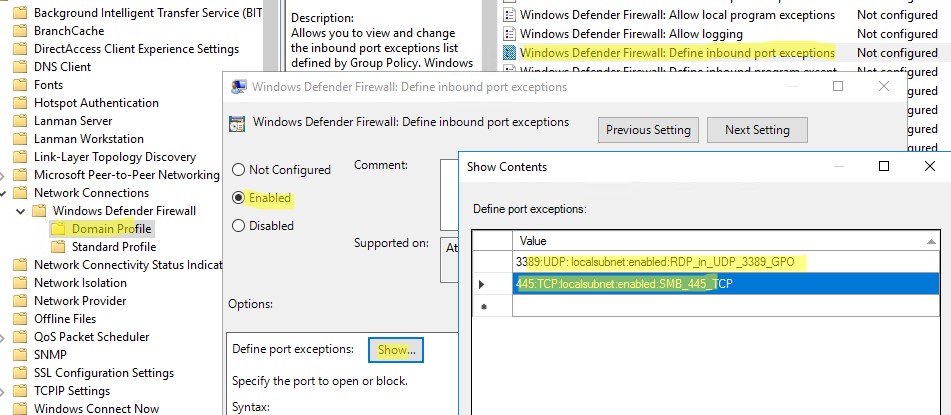

Перейдите в раздел Computer Configuration -> Policies -> Administrative Templates -> Network -> Network Connections -> Windows Defender Profile -> Domain Profile и откройте параметр Windows Defender Firewall: Define inbound port exceptions. Здесь вы можете создать список правил с помощью простых текстовых строчек.

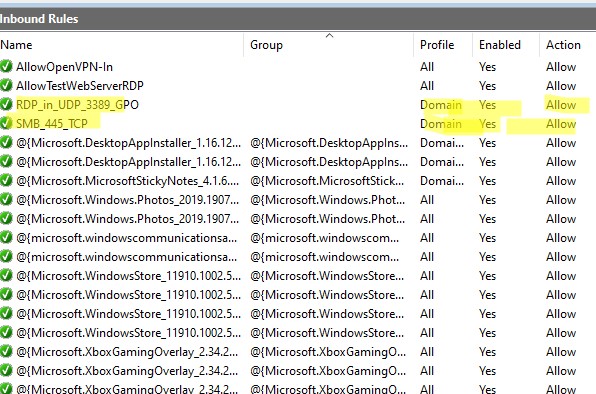

Ниже представлен список правил, который я хочу добавить в групповую политику

3389:UDP:localsubnet:enabled:RDP_in_UDP_3389_GPO 445:TCP:localsubnet:enabled:SMB_445_TCP 443:TCP:192.168.100.10:enabled:HTTP_in_445_TCP

Нажмите кнопку Show и построчно скопируйте ваши правила в окно Define port exceptions.

Этот способ позволяет вам быстро создать большое количество входящих правил для файервола Windows.

Применить политики брандмауэра Microsoft Defender к компьютерам Windows

Теперь осталось назначить политику Firewall-Policy на OU (Organizational Unit) с компьютерами пользователей. Найдите в консоли Group Policy Management нужный OU, щелкните по нему правой кнопкой и выберите Link an Existing GPO. Выберите в списке вашу политику.

Обновите настройки групповых политик на клиентах (

gpupdate /force

). Проверьте, что указанные вами порты открыты на компьютерах пользователей (можно использовать командлет Test-NetConnection или утилиту Portqry).

На компьютере пользователя откройте Панель управления\Система и безопасность\Брандмауэр Защитника Windows и убедитесь, что появилась надпись: Для обеспечения безопасности, некоторые параметры управляются групповой политикой (For your security, some settings are controlled by Group Policy), и используются заданные вами настройки брандмаэера.

Пользователь теперь не может изменить настройки брандмауэра, а в списке Inbound Rules должны быть указаны все созданные вами правила. Обратите внимание, что по умолчанию новые правила из GPO добавляются к уже существующим локальным правилам файервола.

Также вы можете вывести текущие настройки Windows Defender с помощью команды:

netsh firewall show state

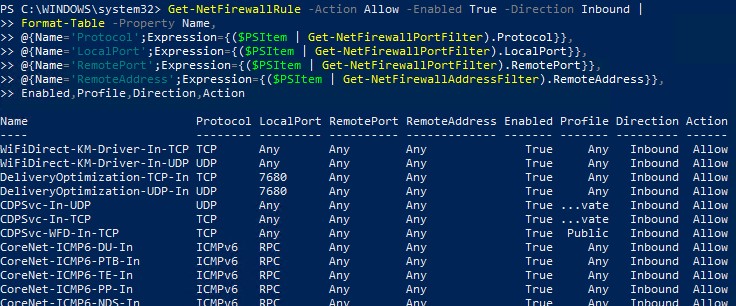

Или можно представить список правил в табличной форме с помощью скрипта PowerShell:

Get-NetFirewallRule -Action Allow -Enabled True -Direction Inbound |

Format-Table -Property Name,

@{Name='Protocol';Expression={($PSItem | Get-NetFirewallPortFilter).Protocol}},

@{Name='LocalPort';Expression={($PSItem | Get-NetFirewallPortFilter).LocalPort}},

@{Name='RemotePort';Expression={($PSItem | Get-NetFirewallPortFilter).RemotePort}},

@{Name='RemoteAddress';Expression={($PSItem | Get-NetFirewallAddressFilter).RemoteAddress}},

Enabled,Profile,Direction,Action

Импорт и экспорт правил брандмауэра Windows в GPO

Консоль Windows Defender Firewall позволяет экспортировать и импортировать текущие настройки файервола в текстовый файл. Вы можете настроить правила брандмауэра на эталонном компьютере и экспортировать их в консоль групповых политики.

Настройте нужные правила, замет встаньте на корень оснастки брандмауэра (Монитор Брандмауэра Защитника Windows в режиме повышенной безопасности) и выберите пункт Действие -> Экспорт политики

Политика выгружается в WFW файл, который можно импортировать в редакторе Group Policy Management Editor, выбрав пункт Import Policy и указав путь к файлу wfw (текущие настройки будут перезаписаны).

Доменные и локальные правила Microsoft Defender

В GPO вы можете настроить, хотите ли вы разрешить локальным администраторам создавать на своих компьютерах собственные правила брандмауэра и как эти правила должны объединяться с правилами, назначенными через GPO.

Откройте в GPO свойства политики (Windows Firewall Properties), выберите вкладку с профилем (Domain) и нажмите кнопку Customize.

Обратите внимание на настройки в разделе Rule merging. По умолчанию режим объединения правил включен. Вы можете принудительно указать, что локальный администратор может создавать собственные правила брандмауэра: в параметре Apply local firewall rules выберите Yes (default).

Несколько советов об управлении брандмауэром Windows через GPO

- Создавайте отдельные политики с правилами брандмауэра для серверов и рабочих станций (для каждой группы одинаковых серверов возможно придется создать собственные политики в зависимости от их роли). Т.е. правила файервола для контроллера домена, почтового Exchange сервера, сервера с ролью Remote Desktop Services Host (RDSH) или Microsoft SQL Server будут отличаться;

- Для более точного нацеливания политики на клиентов можно использовать WMI фильтры GPO (например, вы можете привязать политику к хостам определенной IP подсети)

- Какие порты нужно открыть для той или иной службы нужно искать в документации на сайте разработчика. Процесс довольно кропотливый и на первый взгляд сложный. Но постепенно вполне реальной прийти к работоспособной конфигурации Windows файервола, который разрешает только одобренные подключения и блокирует все остальное. По опыту хочу отметить, что на ПО Microsoft можно довольно быстро найти список используемых TCP/UDP портов.

спасибо за материал (нравится Ваш ресурс). бросилась опечатка в глаза:

а всех трех вкладках Domain Profile, Private Profile и Public Profile измените состояние Firewall state на On (recommended). В зависимости от политик безопасности в вашей организации вы можете указать, что все входящие подключения по умолчанию !!!!!!!!!!!разрешены!!!!!!!!!!!! (Inbound connections -> Block), а исходящие разрешены (Outbound connections -> Allow) и сохраните изменения.

Спасибо, что читаете этот сайт, и за найденную неточность :). Не всегда успеваю вычитывать свои статьи

Добрый день!

А как бороться с предопределенными правилами? Если я создаю предопределенное правило через GPO то стандартные такие же предопределенные правила не удаляются и не отключаются. Приходиться в ручную их удалять.

Пробовали через экспорт правил с локального FW и импорта их в политику?

Экспорт и импорт подразумевает что все политики будут приведены к стандарту. А я планировал, что часть настроек брандмауэра будет через групповые политики, а остальная часть настроена на каждом сервера индивидуально.

В настройках GPO щелкните по кнопке Customize — там можно указать могут ли локальные администраторы компьютера добавлять собственные правила файервола.

Хорошая статья.

Есть проблема, с которой скорее всего столкнутся новички.

Для того, чтобы политика корректно применилась на пк, необходимо в этой же политике создать разрешающие правила для входящих соединений (это как раз те самые предопределенные правила) :

Remote Scheduled Tasks Management (RPC)

Remote Scheduled Tasks Management (RPC-EPMAP)

Windows Management Instrumentation (WMI-In)

http://jaredheinrichs.com/how-to-fix-8007071a-the-remote-procedure-call-was-cancelled.html

можно создать список правил GPO в Computer Configuration | Policies | Administrative Templates | Network | Network Connections | Windows Defender Profile | Domain Profile | Windows Defender Firewall: Define inbound port exceptions

правила создаются списком:

139:TCP:localsubnet:enabled:SMBforDesktopEngine135:TCP:localsubnet:enabled:SMBforDesktopEngine135

445:TCP:localsubnet:enabled:SMBforDesktopEngine445

Так намного удобнее

нужно было только найти, как импортировать настройки фаервола в GPO, все нашел, все получилось. спасибо!

Подскажите правильно ли понимаю что если включить Windows Defender в GPO и не добавлять никаких правил или добавить какое то одно то работать будет так что на всех компах домена остаються те правила которые там были прописаны раньше вручную а то что с GPO только дополняет их список, а не заменяет, верно?

Верно, правила GPO добавляются в текущий список правил компьютера.

Здравствуйте! А предопределенные правила по умолчанию на стороне клиента в браундмаузере как убрать? Я хочу заблокировать доступ ко всем программам оставив только доступ к браузеру. Как это сделать ?

Если совсем удалить все политики, ваш компьютер просто не зайдет в домен.

Если вы хотите игнорировать имеющиеся локальные, нужно открыть в GPO свойства Windows Firewall with Advanced Security в разделе GPO Computer Configuration -> Windows Settings -> Security Settings. Затем в настройках нужного сетевого профиля нажмите Settings -> Customize -> и секции Rule merging нужно задать для apply local rules = No.

Но еще раз, в этом случае нужно все необходимые правила для доступа в сеть и домену создать в GPO самостоятельно. + внимательно с тестированием. Сначала обкатайте политику на одном выделенном клиенте.

Шаг 1

Откройте редактор групповой политики, нажав «Run», введя «gpedit.msc» в поле поиска в меню «Run» и нажав «Ввод».

Шаг 2

Разверните папки «Конфигурация компьютера\Административные шаблоны\Сеть\Сетевые подключения\Брандмауэр Windows», щелкнув стрелку слева от каждой папки.

Шаг 3

Выберите папку «Стандартный профиль» в папке брандмауэра Windows.

Шаг 4

Дважды щелкните «Брандмауэр Windows: защита всех сетевых подключений» на правой панели окна редактора групповой политики.

Шаг 5

Нажмите «Отключено» и «ОК».

Шаг 6

Выберите папку «Профиль домена» в папке брандмауэра Windows на левой панели.

Шаг 7

Дважды щелкните «Брандмауэр Windows: защита всех сетевых подключений» на правой панели,

Шаг 8

Нажмите «Отключено» и «ОК».

Что-то странное с отображением правил фаервола сделанных через GPO.

Создал через GPO правило фильтрации с названием «ICMP Ping Disable», на ПК вижу прекрасно это правило через оснастку, правило даже работает. А при выполнении команд в CMD\Powershell я не вижу этого правила… просто не существует….

Но, стоит мне вручную через оснастку скопировать правило, то всё окей, прекрасно вижу через CMD\Powershell.

Команды такие:

1) «Get-NetFirewallRule -Action Block -Enabled True -Direction Inbound |

Format-Table -AutoSize -Property DisplayName,

@{Name=’Protocol’;Expression={($PSItem | Get-NetFirewallPortFilter).Protocol}},

@{Name=’LocalPort’;Expression={($PSItem | Get-NetFirewallPortFilter).LocalPort}},

@{Name=’RemotePort’;Expression={($PSItem | Get-NetFirewallPortFilter).RemotePort}},

@{Name=’RemoteAddress’;Expression={($PSItem | Get-NetFirewallAddressFilter).RemoteAddress}},

Enabled,Profile,Direction,Action»

2)»netsh advfirewall firewall show rule name=all dir=in»

Приветствую ! Душевная благодарность за подробные объяснения ! Помогите, как специалист — подскажите : какой фаервол лучше всего использовать в «десятке» ? Вопрос задаю из-за того, что штатный брандмауэр не проходит проверку теста приложением»2ip Firewall Tester»

Приветствую!

Пытаюсь блокнуть ютуб конкретно через GPO всем Domain Users или тем кто состоит в этом группе (обычный юзер). Пробовал встроенный метод AD (Computer Configuration — Policies — Windows Settings — Security Settings здесь уже и через Firewall, IP Security Policies on AD создавал разные правила, даже по диапазону айпи), юзер по прежнему имеет доступ к ютубу. Безусловно, можно прописать файл hosts и раскинуть его на все компы, но что если нужно в реальном времени (пусть даже для теста и конечно же чтобы пользователь не знал)) заблокать сайт конкретному юзеру или OU и тут же после /force я смог бы проверить результат.

Если прописывать блок по DNS, то блок к сайту идет сразу всем юзерам в AD, такой вариант не канает.

При таких требованиях нужно развернуть шлюз доступа в интернет. В самом простом варианте можно прокси squid сделать с доменной аутентфикацией. В зависимости от группы пользователя он будет блокировать доступ к нужному сайту.

Можно загрузить GPO с настройками Firewall с DC, внести изменения и загрузить обратно:

$gpo = Open-NetGPO –PolicyStore domain.contoso.com\gpo_name

New-NetFirewallRule -DisplayName “Block Telnet” -Direction Outbound -Program %SystemRoot%\System32\telnet.exe –Protocol TCP –LocalPort 23 -Action Block –GPOSession $gpo

Save-NetGPO –GPOSession $gpo