По умолчанию обычные пользователи (без прав администратора) не могут управлять системными службами Windows. Это означает, что пользовали не могут остановить, запустить (перезапустить), изменить настройки и разрешения служб Windows. В этой статье мы покажем, как настроить правами на службы Windows. В качестве примера мы покажем, как предоставить обычному пользователю, без прав администратора локального, права на запуск, остановку и перезапуск определенной службы Windows.

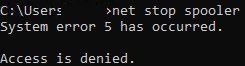

Предположим, нам нужно предоставить доменной учетной записи contoso\tuser права на перезапуск службы печати (Print Spooler) с системным именем Spooler. При попытке перезапустить службу под пользователей появляется ошибка:

System error 5 has occurred. Access is denied.

В Windows есть несколько способов предоставления пользователю прав на службу:

Какой из них проще и удобнее – решать Вам.

Управление правами на службы из командой строки

Вы можете использовать встроенную утилиту sc.exe (Service Controller) для управления правами служб Windows.

-

sc show— вывести текущие права службы: -

sc sdset– изменить права на службу

Основной недостаток этого метода – очень сложный формата предоставления прав на сервис (используется формат SDDL — Security Description Definition Language).

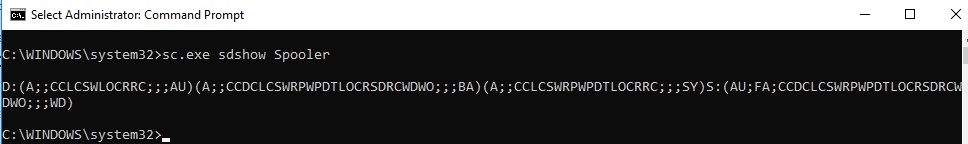

Получить текущие разрешения на службу в виде SDDL строки можно так:

sc.exe sdshow Spooler

D:(A;;CCLCSWLOCRRC;;;AU)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA) (A;;CCLCSWRPWPDTLOCRRC;;;SY)S:(AU;FA;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;WD)

Что значат все эти символы?

D: — Discretionary ACL (DACL)

Первая буква после скобок означает: разрешить (A, Allow) или запретить (D, Deny).

Следующая пачка символов – назначаемые права.

LC — SERVICE_QUERY_STATUS (опрос состояния служы)

SW — SERVICE_ENUMERATE_DEPENDENTS (опрос зависимостей)

LO — SERVICE_INTERROGATE

CR — SERVICE_USER_DEFINED_CONTROL

RC — READ_CONTROL

RP — SERVICE_START (запуск службы)

WP — SERVICE_STOP (остановка службы)

DT — SERVICE_PAUSE_CONTINUE (приостановка, продолжение службы)

Последние 2 буквы — объекты (группа пользователей или SID), котором нужно назначить права. Есть список предустановленных групп.

AO Account operators

RU Alias to allow previous Windows 2000

AN Anonymous logon

AU Authenticated users

BA Built-in administrators

BG Built-in guests

BO Backup operators

BU Built-in users

CA Certificate server administrators

CG Creator group

CO Creator owner

DA Domain administrators

DC Domain computers

DD Domain controllers

DG Domain guests

DU Domain users

EA Enterprise administrators

ED Enterprise domain controllers

WD Everyone

PA Group Policy administrators

IU Interactively logged-on user

LG Local guest

LS Local service account

SY Local system

NU Network logon user

NO Network configuration operators

NS Network service account

PO Printer operators

PS Personal self

PU Power users

RS RAS servers group

RD Terminal server users

RE Replicator

RC Restricted code

SA Schema administrators

SO Server operators

SU Service logon user

В DACL можно использовать предопределенные группы, или указать произвольного пользователя или группу по SID. Получить SID пользователя для текущего пользователя можно с помощью команды:

whoami /user

или для любого пользователя домена с помощью PowerShell комаднлета Get-ADUser:

Get-ADUser -Identity 'iipeshkov' | select SID

SID доменной группы можно получить с помощью командлета Get-ADGroup:

Get-ADGroup -Filter {Name -like "msk-helpdesk*"} | Select SID

Чтобы назначить SDDL строку с правами на определённую службу, используется команда sc sdset. В нашем примере нужно добавить в ACL службы следующую строку:

(A;;RPWPCR;;; S-1-5-21-2927053466-1818515551-2824591131-1110)

- A – Allow

- RPWPCR – RP (SERVICE_START) + WP (SERVICE_STOP) + CR ( SERVICE_USER_DEFINED_CONTROL)

- SID – SID пользователя или группы

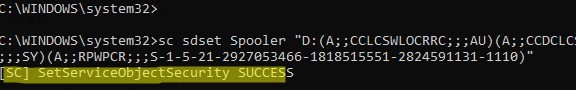

Добавьте вашу ACL в конец строки, которая вернула sdshow. Чтобы применить новые права доступа на службу, воспользуйтесь командой sc sdset:

sc sdset Spooler "D:(A;;CCLCSWLOCRRC;;;AU)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA)(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;RPWPCR;;;S-1-5-21-2927053466-1818515551-2824591131-1110)"

Если вы сформировали корректный DACL, команда вернет:

[SC] SetServiceObjectSecurity SUCCESS

Если вы указали несуществующий SID или ошиблись в синтаксисе SDDL, появится ошибка:

No mapping between account names and security IDs was done.

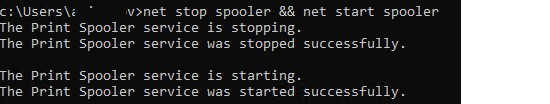

Проверьте, что пользователь теперь может остановить и запустить службу:

net stop spooler && net start spooler

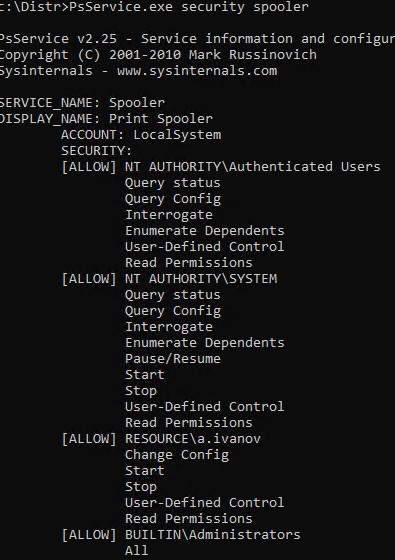

Чтобы вывести текущие права на службу в более удобном виде, воспользуйтесь утилитой psservice.exe (https://learn.microsoft.com/en-us/sysinternals/downloads/psservice)

psservice.exe security spooler

Теперь вы видите права на службу в более удобном виде.

SERVICE_NAME: Spooler

DISPLAY_NAME: Print Spooler

ACCOUNT: LocalSystem

SECURITY:

[ALLOW] NT AUTHORITY\Authenticated Users

Query status

Query Config

Interrogate

Enumerate Dependents

User-Defined Control

Read Permissions

[ALLOW] NT AUTHORITY\SYSTEM

Query status

Query Config

Interrogate

Enumerate Dependents

Pause/Resume

Start

Stop

User-Defined Control

Read Permissions

[ALLOW] RESOURCE\a.ivanov

Change Config

Start

Stop

User-Defined Control

Read Permissions

[ALLOW] BUILTIN\Administrators

All

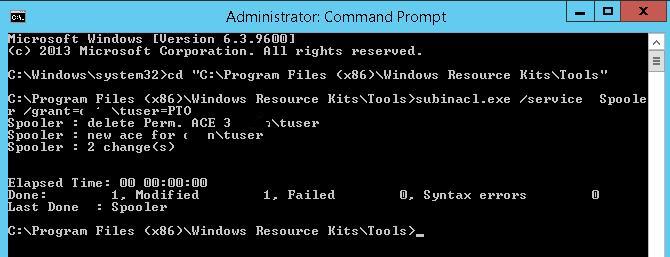

Чтобы разрешить перезапуск службы пользователю, выполните:

subinacl.exe /service Spooler /grant=contoso\tuser=PTO

В данном случае мы дали пользователю права на приостановку (Pause/Continue), запуск (Start) и остановку (Stop) службы. Полный список доступных разрешений:

F : Full Control R : Generic Read W : Generic Write X : Generic eXecute L : Read controL Q : Query Service Configuration S : Query Service Status E : Enumerate Dependent Services C : Service Change Configuration T : Start Service O : Stop Service P : Pause/Continue Service I : Interrogate Service U : Service User-Defined Control Commands

Чтобы лишить пользователя назначенных прав на службу в subinacl.exe используется параметр /revoke. Например:

subinacl.exe /service Spooler /revoke=contoso\tuser

Однако сейчас SubInACL недоступна для загрузки на сайте Microsoft, поэтому мы не будем рекомендовать использовать ее.

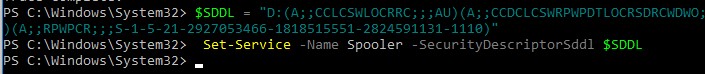

Назначаем разрешения на службу с помощью PowerShell

Вы можете изменить разрешения службы с помощью PowerShell. Встроенный командлет управления службами Set-Service позволяет по аналогии с sc sdset задать права на слуюбу с помощью формата SDDL:

$SDDL = "D:(A;;CCLCSWLOCRRC;;;AU)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA)(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;RPWPCR;;;S-1-5-21-2927053466-1818515551-2824591131-1110)"

Set-Service -Name Spooler -SecurityDescriptorSddl $SDDL

Set-Service : A parameter cannot be found that matches parameter name 'SecurityDescriptorSddl'.

Теперь можно под пользователем проверить, что у него появились права на управление службой Print Spooler.

Также вы можете использовать модуль Carbon из PowerShell Gallery для управления разрешениями на разные объекты Windows. Он в том числе позволяет управлять правами на службы. Установите модуль:

Install-Module -Name 'Carbon'Import-Module 'Carbon'

Чтобы предоставить права на службу, выполните команду:

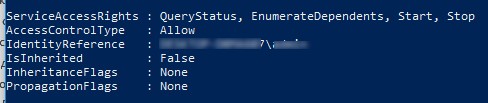

Grant-CServicePermission -Identity winitpro\kbuldogov -Name spooler -QueryStatus -EnumerateDependents -Start -Stop

Чтобы вывести текущий ACL службы:

Get-ServicePermission -Name spooler|fl

Process Explorer: Изменить права разрешений на службу

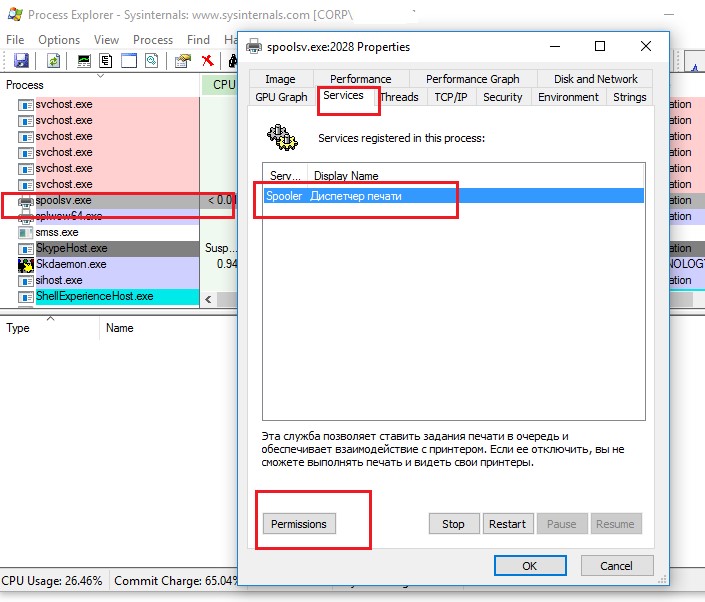

Для управления правами на службу из графического интерфейса можно использовать утилиту Process Explorer (https://learn.microsoft.com/en-us/sysinternals/downloads/process-explorer(. Запустите Process Explorer с правами администратора и найдите в списке процессов процесс нужной вам службы. В нашем примере это spoolsv.exe (диспетчер очереди печати — C:\Windows\System32\spoolsv.exe). Откройте свойства процесса и перейдите на вкладку Services.

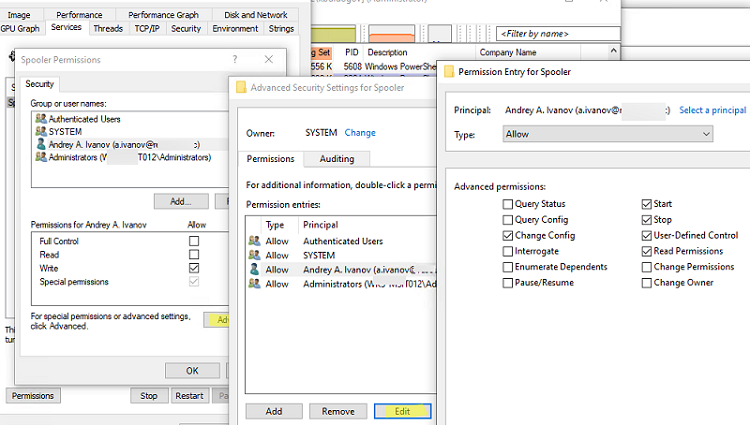

Нажмите на кнопку Permissions. В окне появится текущий ACL службы. По умолчанию для локальных пользователей доступен только просмотр службы (Read).

Добавьте пользователя или группу, которой нужно предоставить права на сервис. Теперь нужно выбрать назначить уровень полномочий. По умолчанию доступны только Full Control, Write и Read).

Чтобы разрешить запуск/остановку службы, можно предоставить право Write. Однако это позволит пользователю изменить настройки службы или удалить ее.

Чтобы разрешить только запуск/остановку службы, нажмите кнопку Advanced -> выберите вашего пользователя и нажмите Edit -> щелкните Show Advanced permissions. Оставьте в списке прав только Start, Stop, Read, Query Status и User-Defined Control.

Сохраните изменения.

Теперь выбранный пользователь может перезапускать службу.

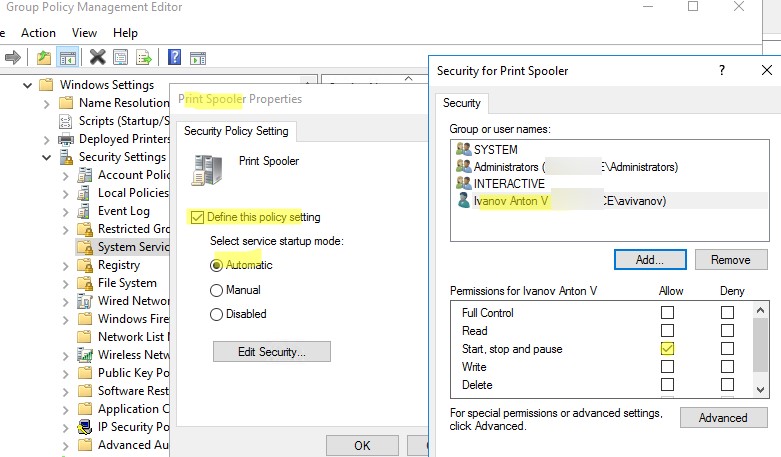

Управление правами на службы через групповые политики

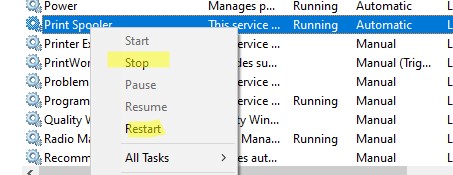

Если нужно раздать пользователям права запуска/остановку службы сразу на всех северах или компьютерах домена, проще всего воспользоваться возможностями групповых политик (GPO).

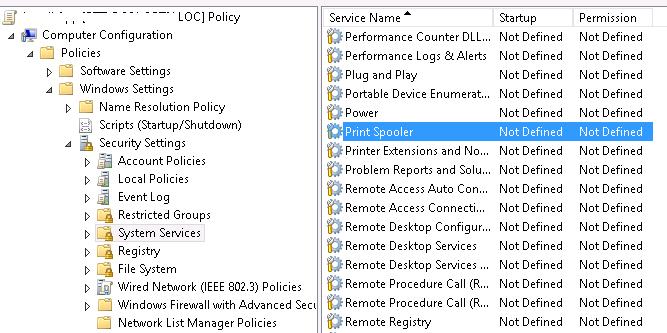

- Создайте новую или отредактируйте существующую GPO, назначьте ее на нужный контейнер с компьютерами в Active Directory. Перейдите в раздел политик Computer configuration -> Windows Settings -> Security Settings -> System Services;

- Найдите службу Print Spooler и откройте ее свойства;

- Включите опцию Define this policy settings, включите автозапуск для службы и нажмите Edit Security;

- В открывшемся окне добавьте пользователя или доменную группу, которым нужно предоставить права на службу. Предоставьте разрешение Start, stop and pause и Read;

- Осталось дождаться обновления политик на клиентских компьютерах и проверить что ваш пользователь теперь может перезапускать службу.

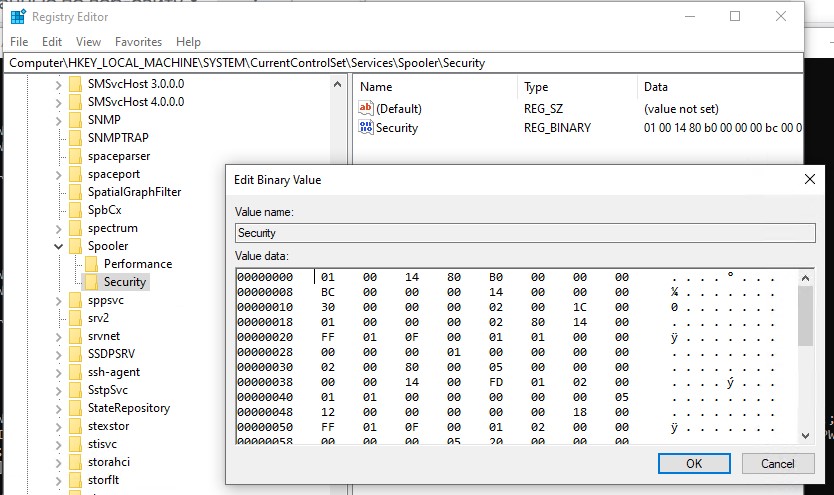

Настройки безопасности для все служб, для которых вы изменили разрешения по-умолчанию хранятся в собственной ветке реестра HKLM\System\CurrentControlSet\Services\<servicename>\Security в параметре Security типа REG_BINARY.

Это означает, что одним из способов установки аналогичных разрешений на других компьютерах может быть экспорт/импорт данного параметра реестра (в том числе через GPO).

Итак, мы разобрали несколько способов управления правами на службы Windows, позволяющих предоставить произвольному пользователю любые права на системные службы. Если нужно, чтобы пользователь могу перезапускать службу удаленно (без предоставления права локального входа в систему), нужно разрешить пользователю удаленно опрашивать Service Control Manager.

Есть более простой вариант с GUI c поддержкой Windows 8/7/Vista/XP and Windows Server 2012/2008 R2/2008/2003

https://www.coretechnologies.com/products/ServiceSecurityEditor/

Для удаленного управления службами, нужны права LO — SERVICE_INTERROGATE

Спасибо за инфу!

Если выполнил команду subinacl.exe /service Spooler /grant=contoso\tuser=PTO

То как теперь забрать права у contoso\tuser или вернуть права по умолчанию?

Убрать из ACL права доступа для учетки можно аналогично. Только вместо grant используется revoke:

subinacl.exe /service Spooler /revoke=contoso\tuser

Дал пользователю полные права на службу. С другого компа ws1 от этого пользователя пытаюсь запустить службу:

sc \\ws2 start spooler

[SC] StartService: OpenService: ошибка: 5:

Отказано в доступе.

Локально на компе ws2 служба управляется. Как добиться управлять ею удаленно?

Посмотрите статью про предоставление права на удаленное подключение к диспетчеру службу Service Control Manager (SCManager). Там все описано:

https://winitpro.ru/index.php/2016/06/15/predostavlenie-prav-na-udalennoe-podklyuchenie-k-service-control-manager/

Здраствуйте! Есть интересное поведение службы APCPBAgent.

Установлена на DC (2016) который физическая машина к которой USB присоеденён sua1500rmi2u

По дефолту, всё работает без замечаний.

Но нужно, чтобы .cmd по событию делал shutdown /m серверам по сети.

Так как по дефолту служба стратует с учёткой SYSTEM, то разумеется .cmd не может гасить.

Создан в домене USER которому GPO назначены права Принудительное удаленное завершение работы и, на всякий случай, Завершение работы системы. Хотя логон Local и RDP запрещён.

Проблема в том, что:

Установка прав для пользователя через ProcessExplorer проходит — но не стартует служба под этой учёткой.

Если этого пользователя включить в Domain группу Администраторы — стартует без проблем.

Может это всё так как у нас в этом случае DC и потому всё так.

Ещё интересно, что права ProcessExplorer даю — а их в нём не видно. Перезагружаю — нет в ACL пользователя S-1-5-21-8-***-***-1613 . НО cs показывает

В C:\Windows\system32>sc sdshow APCPBEAgent

D:(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;S-1-5-21-8-***-***-1613)(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;SO)(A;;CCLCSWLOCRRC;;;IU)(A;;CCLCSWLOCRRC;;;SU)S:(AU;FA;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;WD)

Итак — сейчас работает так как дал права Администраторы.

За статью спасибо.

Не много не понял, что вы хотите. Речь о старте службы на DC из-под пользовательской учетки или про предоставление права на службу для не-админа?

Если первое, — через локальную политику контроллера домена (или через default domain controller policy) можно добавить нужному пользователю права «Log on as a service» (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment). В этом случае не придется делать его админом домена

Задачи две. Одна — Domain User разрешить запускать службу APCPBEAgent — 10 раз проверял, перезагружал, назначал права. В Def. DC Pol назначено право Log on as a service — не работает. Добавляешь учётку в Домайн Админс — работает. Эвент Вьювер говорит абсолютно неинформативно Событие 101 Error: 5, Time out 90 seconds. Service start operation canceled.

Не удается назначить права на службу MpsSvc (Брандмауэр windows) через групповые политики: создал политику с типом запуска и добавил все разрешения доменной группе на службу. Политика применяется, но позволяет управлять только типом запуска службы, а действия остановить, запустить не активны. Помогите, пожалуйста, разобраться как разрешить определенной группе пользователей управлять службой Брандмауэр Windows.

Привет, вопрос совсем по теме, но все поможете.

А как запустить службу только у определенного пользователя. Т.е. например если авторизовался user, то в его сессии служба запустилась. Если авторизовался admin — не запустилас.

Только логон скрипт — bat или powershell — что вам удобнее

А что если добавляемой службы нет в редакторе? Как добавить службы которые установлены только на определённых машинах?

Поставить консоль gpmc на этот компьютер и создать политику на нем.

я добавлял пользователю возможность входа в качестве службы через этот скрпит

https://github.com/junecastillote/PS-Manage-Log-On-As-A-Service/blob/main/Add-ServiceLogonRight.ps1

подробнее можно тут почитать — https://theitbros.com/logon-as-a-service/