Для предоставления прав администратора на компьютерах домена сотрудникам техподдержки, службе HelpDesk, определенным пользователям и другим привилегированным аккаунтам, вам нужно добавить пользователей или группы Active Directory в локальную группу администраторов на серверах или рабочих станциях.

На отдельном компьютере в домене AD можно добавить пользователя в группу локальных администраторов вручную. Но предпочтительно использовать централизованный способ управления членством группы локальными администраторов через групповые политики (это удобнее и безопаснее). В групповых политиках AD есть два способа управления локальными группами на компьютерах домена:

- Ограниченные группы (Restricted Groups) – старый метод, который используется сейчас редко

- Управление локальным группами через предпочтения групповых политик (Group Policy Preferences) – наиболее гибкое средство, отлично подходящее для управления членами локальной группы администраторов на доменных компьютерах.

- Как вручную добавить пользователя в локальные администраторы?

- Добавляем пользователей в локальную группу администраторов через Group Policy Preferences

- Предоставление прав администратора на конкретном компьютере

- Создаем группы локальных администраторов для каждого компьютера

- Управление локальными администраторами через Restricted Groups

Как вручную добавить пользователя в локальные администраторы?

После того, как вы добавили компьютер в домен AD, в локальную группу Administrators компьютера автоматически добавляется группы Domain Admins, а группа Domain User добавляется в локальную Users. Остальных пользователей вы можете добавить в группу администраторов вручную или с помощью GPO.

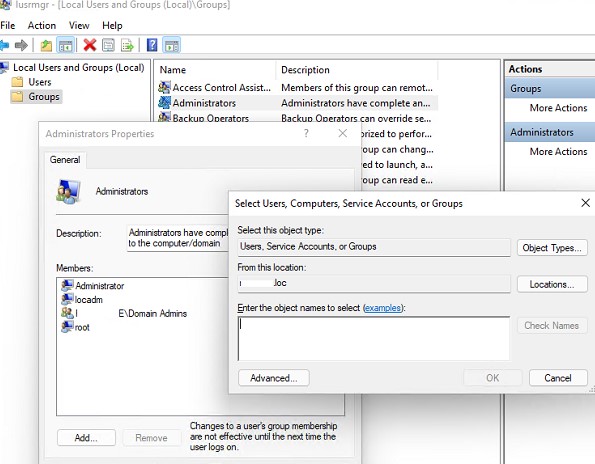

Самый простой способ предоставить пользователю или группе права локального администратора на компьютере — добавить его во встроенную локальную группу Administrators с помощью графической оснастки “Локальные пользователи и группы” (Local users and groups,

lusrmgr.msc

).

Нажмите кнопку Add и укажите имя пользователя, группы, компьютера или сервисного аккаунта (gMSA), которому вы хотите предоставить права локального администратора. С помощью кнопки Location вы можете переключать между поиском принципалов в домене или на локальном компьютере.

Также вы можете вывести список пользователей с правами локального администратора компьютера из командной строки:

net localgroup administrators

net localgroup администраторы

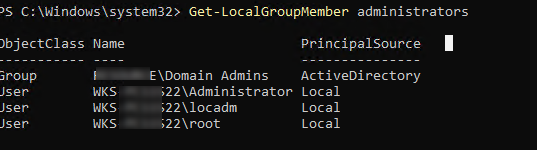

Для управления локальными пользователями можно использовать PowerShell. Следующая команда выведет список пользователей в локальной группе:

Get-LocalGroupMember administrators

Данная команда показывает класс объекта, которому предоставлены права администратора (ObjectClass = User, Group или Computer) и источник учетной записи или группы (PrincipalSource: ActiveDirectory, Azure AD или локальные пользователи/группы).

Чтобы добавить пользователя или доменную группу (например, spbWksAdmins) в локальные администраторы, выполните команду:

net localgroup administrators /add spbWksAdmins /domain

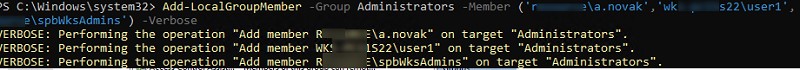

Или можете добавить аккаунты в локальные администраторы с помощью PowerShell:

Add-LocalGroupMember -Group Administrators -Member ('winitpro\a.novak', 'winitpro\spbWksAdmins','wks-pc11s22\user1') –Verbose

В этом примере мы добавили в администраторы компьютера пользователя и группу из домена winitpro и локального пользователя wks-pc11s22\user1.

Можно добавить пользователей в группу администраторов на нескольких компьютерах сразу. Для удаленного доступа к компьютерам можно использовать командлет Invoke-Command из PowerShell Remoting:

$WKSs = @("wks1","wks2","wks3")

Invoke-Command -ComputerName $WKSs –ScriptBlock { Add-LocalGroupMember -Group Administrators -Member 'winitpro\spbWksAdmins'}

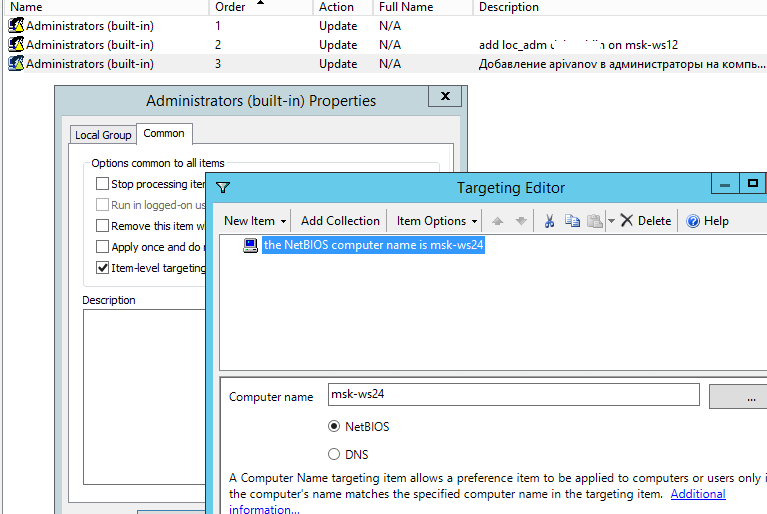

Добавляем пользователей в локальную группу администраторов через Group Policy Preferences

Предпочтения групповых политик (Group Policy Preferences, GPP) предоставляют наиболее гибкий и удобный способ предоставления прав локальных администраторов на компьютерах домена через GPO.

Допустим, вам нужно предоставить группе сотрудников техподдержки и HelpDesk права локального админа на компьютерах в конкретном OU Active Directory. Создайте в домене новую группу безопасности с помощью PowerShell и добавьте в нее учетные записи сотрудников техподдержки:

New-ADGroup "mskWKSAdmins" -path 'OU=Groups,OU=Moscow,DC=winitpro,DC=ru' -GroupScope Global –PassThru

Add-AdGroupMember -Identity mskWKSAdmins -Members user1, user2, user3

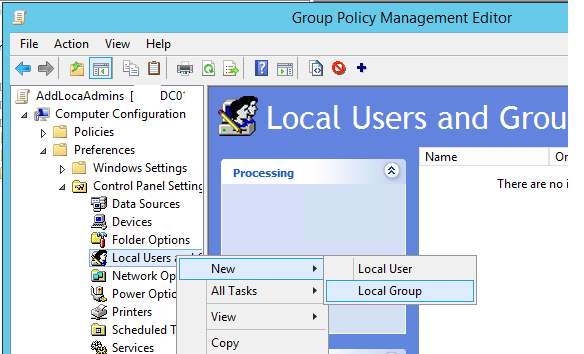

Откройте консоль редактирования доменных групповых политик (GPMC.msc), cоздайте новую политику AddLocaAdmins и назначьте ее на OU с компьютерами (в моем примере это ‘OU=Computers,OU=Moscow,dc=winitpro,DC=ru’).

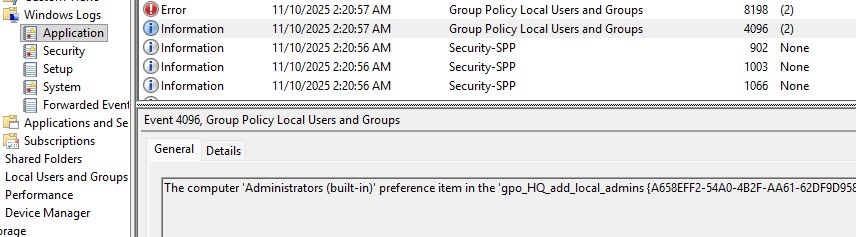

- Откройте созданную ранее политику AddLocaAdmins в режиме редактирования;

- Перейдите в секцию GPO: Computer Configuration –> Preferences –> Control Panel Settings –> Local Users and Groups;

- Щелкните ПКМ по правому окну и добавьте новое правило (New -> Local Group);

- В поле Action выберите Update (это важная опция!);

- В выпадающем списке Group Name выберите

Administrators (Built-in). Даже если эта группа была переименована на компьютере, настройки будут применены к группе локальных администраторов по ее известному SID —S-1-5-32-544; - Нажмите кнопку Add и укажите группы, которые нужно добавить в локальную группу администраторов (в нашем случае это mskWKSAdmins).Вы можете удалить из группы администраторов компьютера всех пользователей и группы, добавленных вручную. Для этого включите опции опции “Delete all member users” и “Delete all member groups”. В большинстве случае это целесообразно, т.к. вы гарантируете, что на всех компьютерах права администратора будут только у назначенной доменной группы. Теперь, если на компьютере вручную добавить пользователя в группу администраторов, при следующем применении политики он будет автоматически удален.

- Сохраните политику и дождитесь ее применения на клиентах. Чтобы немедленно обновить параметры групповой политики, выполните команду

gpupdate /force

После применения политики, откройте оснастку

lusrmgr.msc

на любом компьютере и проверьте членов локальной группы Adminstrators. В группу должна быть добавлена только группа mskWKSAdmins, а все остальные пользователи и группы (кроме встроенного администратора Windows) должны быть удалены.

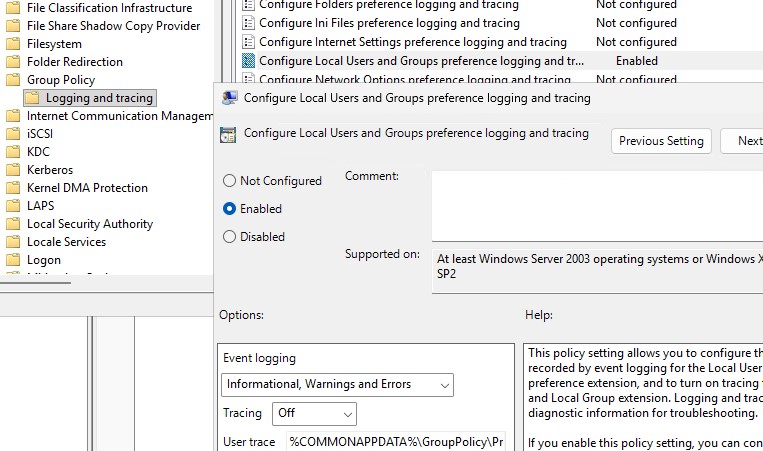

После этого на клиенте в разделе Event Viewer -> Application можно будет отфильтровать события применения GPO по источнику Group Policy Local Users and Groups и понять, почему не применяется политика.

The computer 'Administrators (built-in)' preference item in the 'gpo_HQ_add_local_admins {A658EFF2-54A0-4B2F-AA61-62DF9D9586F6}' Group Policy Object applied successfully.

Также для диагностики GPO можно использовать команду gpresult, а также рекомендации из статьи “Почему не применяются политики в домене AD?”.

Предоставление прав администратора на конкретном компьютере

Иногда нужно предоставить определенному пользователю права администратора на конкретном компьютере. Например, у вас есть несколько разработчиков, которым периодически необходимы повышенные привилегии для тестирования драйверов, отладки, установки на своих компьютерах. Нецелесообразно добавлять их в группу администраторов рабочих станций с привилегированными правами на всех компьютерах.

Чтобы предоставить права лок. админа на одном конкретном компьютере можно использовать WMI фильтры GPO или Item-level Targeting.

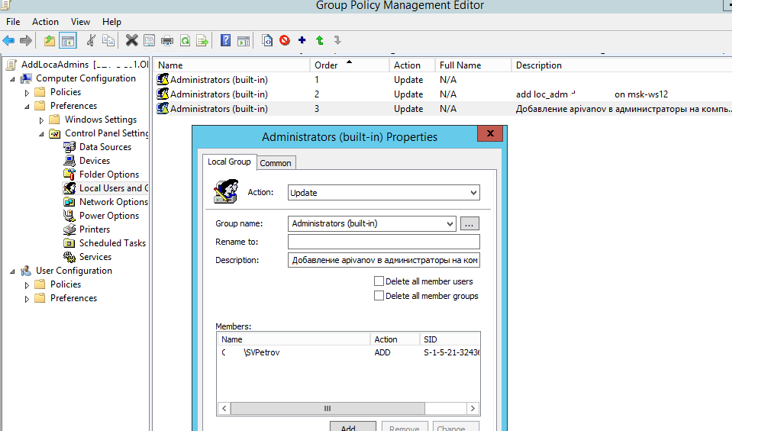

Прямо в созданной ранее политике AddLocalAdmins в секции предпочтений (Computer Configuration –> Preferences –> Control Panel Settings –> Local Users and Groups) создайте новую запись для группы Administrators со следующими настройками:

- Action: Update

- Group Name: Administrators (Built-in)

- Members: Add -> apivanov

- На вкладке Common -> Targeting указать правило: “the NETBIOS computer name is msk-ws24”. Т.е. данная политика будет применяться только на указанном здесь компьютере.

Также обратите внимание на порядок применения групп на компьютере – Order. Настройки локальных групп применяются сверху вниз (начиная с политики с Order 1).

Первая политика GPP (с настройками “Delete all member users” и “Delete all member groups” как описано выше), удаляет всех пользователей/группы из группы локальных администраторов и добавляет указанную доменную группу. Затем применится дополнительная политика для конкретного компьютера и добавит в группу вашего пользователя. Если нужно изменить порядок применения членства в группе Администраторы, воспользуйтесь кнопками вверху консоли редактора GPO.

Создаем группы локальных администраторов для каждого компьютера

Немного другой концептуальный подход, когда вы хотите добавить пользователей в администраторы только на конкретном компьютере, заключается в создании отдельной группы локальных администраторов для каждого компьютера. В имени группы будет содержаться имя компьютера (через переменную окружения

%ComputerName%

), что упростит идентификацию таких групп и предоставление прав.

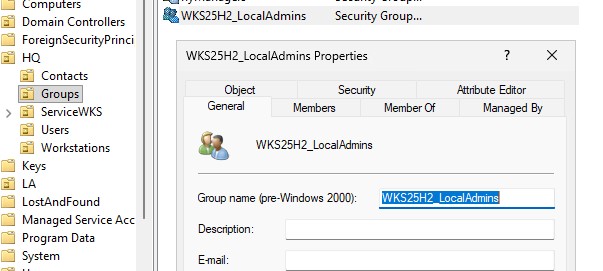

Итак, для каждого компьютера, где нужно предоставить права администратора отдельному пользователю или группе, нужно создать в домене отдельную группу безопасности, которая будет иметь формат <Computer Name>_LocalAdmins.

Например, я создам такую групп для компьютера с именем WKS25H2 с помощью PowerShell:

$PC= "WKS25H2"

If (Get-ADComputer $PC | Where { $_.Enabled -eq $true }) {

New-ADGroup $PC"_LocalAdmins" -path 'OU=Groups,OU=HQ,DC=winitpro,DC=ru' -GroupScope Global

}

В указанной OU будет создана групп с именем компьютера. В этом примере

WKS25H2_LocalAdmins

. Добавьте в нее пользователей, которым нужно предоставить права администратора на этом компьютере.

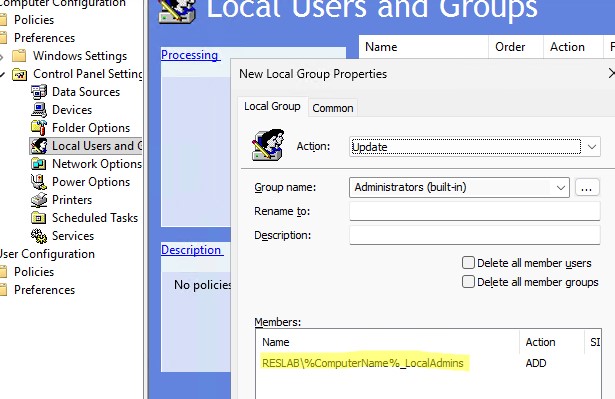

- Создайте для OU новую GPO, которая будет назначать права администраторов (или отредактируйте имеющуюся политику)

- Перейдите в Computer Configuration -> Preferences -> Control Panel Settings -> Local Users and Groups

- Выберите New -> Local Group

Имя группы:

Administrators (built-in)

Опции:Delete all member usersиDelete all member groupsвключите или нет в зависимости от ваших потребностей (нужно ли очищать добавленных вручную или другими GPO администраторов)

Members: Нажмите Add и добавьте имя группы в формате<Domain Name>\%ComputerName%_LocalAdmins

- На вкладке Common включите опцию Remove this item when it is no longer applied (при запросе выберите No, чтобы автоматически удалить вашу группу из локальных администраторов).

- Такая политика будет добавлять персональную группу администраторов для каждого компьютера

При использовании такого подхода, чтобы дать нового пользователя права администратора на его компьютере, достаточно добавить его в доменную группу (это можно делегировать службе безопасности) без редактирования GPO.

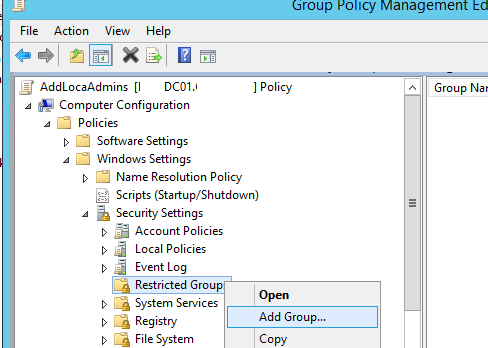

Управление локальными администраторами через Restricted Groups

Политика групп с ограниченным доступом (Restricted Groups) также позволяет добавить доменные группы/пользователей в локальные группы безопасности на компьютерах. Это более старый способ предоставления прав локального администратора и сейчас используется редко (способ менее гибкий, чем способ с Group Policy Preferences).

- Перейдите в режим редактирования политики;

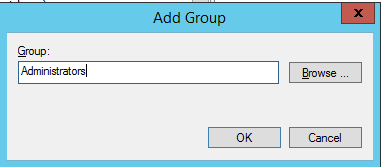

- Разверните секцию Computer Configuration -> Policies -> Security Settings -> Restrictred Groups (Конфигурация компьютера -> Политики -> Параметры безопасности -> Ограниченные группы);

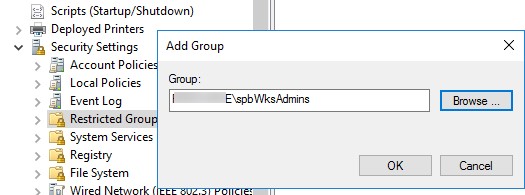

- В контекстном меню выберите Add Group;

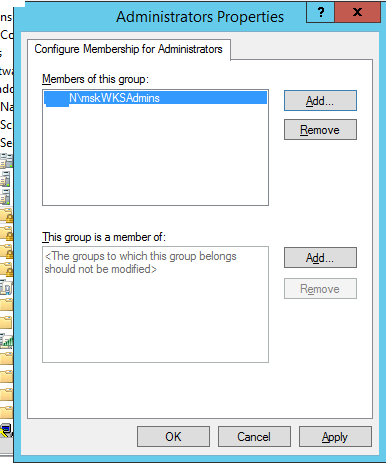

- В открывшемся окне укажите Administrators -> Ok;

- В секции “Members of this group” нажмите Add и укажите группу, которую вы хотите добавить в локальные админы;

- Сохраните изменения, примените политику на компьютеры пользователей и проверьте локальную групп Administrators. В ней должна остаться только указанная в политике группа. Данная политика всегда (!) удаляет всех имеющихся членов в группе локальных администраторов (добавленных вручную, другими политиками или скриптами).

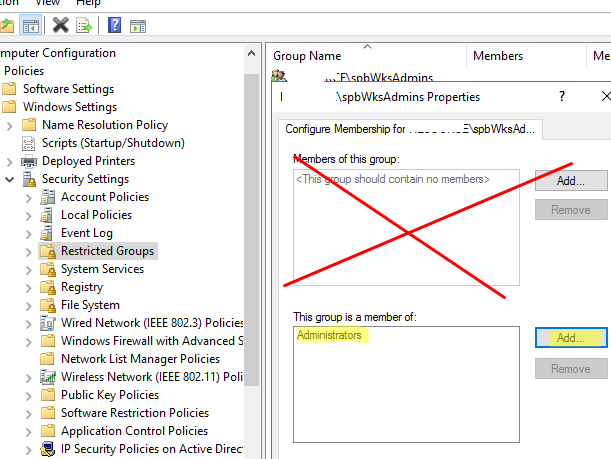

Если вам нужно оставить текущий список группы Administrators и добавить в нее дополнительную группу нужно:

- Создать новый элемент в Restricted Groups и указать в качестве имени группу безопасности AD, которую вы хотите добавить в локальные админы;

- Затем в разделе This group is a member of нужно добавить группу Administrators;

- Обновите настройки GPO на клиенте и убедитесь, что ваша группа была добавлена в локальную группу Administrator. При этом текущие принципалы в локальной группе остаются нетронутыми (не будут удалены из группы).

В конце статьи оставлю базовые рекомендации по управлению правами администраторов на компьютерах пользователей AD:

В классических рекомендациях по безопасности Microsoft рекомендуется использовать следующие группы для разделения полномочиями администраторов в домене:

- Domain Admins – администраторы домена, используются только на контроллерах домена;С точки зрения безопасности привилегированных аккаунтов администраторов не рекомендуется выполнять повседневные задачи администрирования рабочих станций и серверов под учетной записью с правами администратора домена. Такие учётные записи нужно использовать только для задач администрирования AD (добавление новых контроллеров домена, управление репликацией, модификация схемы и т.д.). Большинство задач управления пользователями, компьютерами и политиками в домене можно делегировать для обычных учетных записей администраторов. Не используйте аккаунты из группы Domain Admins для входа на любые рабочие станции и сервера хроме контроллеров домена.

- Server Admins – группа для управления рядовыми Windows Server домена. Не должна состоять в группе Domain Admins и не должна включаться в группу локальных администраторов на рабочих станциях;

- Workstation Admins – группа только для администрирования компьютеров. Не должна входить или содержать группы Domain Admins и Server Admins;

- Domain Users – обычные учетные записи пользователей для выполнения типовых офисных операций. Не должны иметь прав администратора на серверах или рабочих станциях;

- Не рекомендуется добавлять в локальные администраторы индивидуальные аккаунты пользователей, лучше использовать доменные группы безопасности. В этом случае, чтобы предоставить права администраторов очередному сотруднику тех. поддержки, вам достаточно добавить его в доменную группу (не придется редактировать GPO).

В случае, чтобы пользователи и группы в Administrators не затирались через Restricted Groups. Правильнее в политике выбрать группу, которую надо добавить в Administrators, а в поле This group is member of добавить BUILTIN\Administrators

Это как вариант работы данного механизма политики

Явно недоработанная статья в части Rstricted Groups. Существует два вида ограничения групп «Members of» и «Members». Первый вид добавляет к текущему составу новые группы. Второй вид удаляет, причем даже Domain admins. Но например не удалит группы добавленные через вид «member of», даже если у этой политики будет ниже приоритет. т.е. если например вы в локальные админы добавили Group1 через «member of», а потом еще сделали вторую политику «members» (перезатирающую) и добавили Group2, то по сути в группе админов будут Group1 и Group2. Хотя вы написали, что удалит все группы.

Также можно было добавить про то, что с помощью данных политик можно управлять составом доменных групп, а не локальных. Тоже было бы полезно знать другим.

Главное помнить что она добавлена через GPO )) буквально на днях голову ломал с барабашкой)) пару лет назад сделал так группу IT_Admins и для всего домена додавил в Администраторы. Ну и естественно через пару лет забыл, так как все работает а новых админов не прибавлялось. В вот на днях надо было в эту группу добавить нового. Естественно что я делаю, через AD добавляю юзера в группу. И тут он вдруг из нее исчезает через пару минут)) и так пару раз. В логах его удаляет System. Пока догнал и вспомнил что она через GPO сделана чуть не поверил в барабашек))

Подскажите, при установке галки Delete all member users локальный администратор тоже удаляется из группы администраторов? Если да, как сделать чтоб он не удалялся или как добавить его снова?

Насколько я помню, лок. админ вроде не удаляться. МОгу ошибаться, проверить сейчас не могу. Если удаляется — можно добавить его снова, добавьте аккаунт built-in\administrator в этой же политике

Доброго времени суток!

Но зайти локально с добавленными пользователями не получится?

имя_компьютера\user1, а не через домен.

Я где-то читал, что майкрософт заблокировала возможность создавать локальных администраторов на всех компьютерах в домене с помощью GPO. Или я что-то делаю не так и к меня просто не получается?

Возможно у вас доменными политиками включены ограничения на вход под локальным пользовтелем.

— не слышал про такое, сомневаюсь.

Можно это сделать с помощью LAPS, создать нового локального пользователя с паролем — не получается. Только с помощью LAPS

Привет.

Думаю нужно добавить в статю — в вин8, вин10 локальный юзер не создается (на вин7 работает). Политика М поменялась. Судя по логам — юзер не создается ибо пароль не подходит под стандартные политики (хотя пароль сложный и все условия соблюдены). Где-то вычитал, что создать юзера можно только без пароля, атрибут пароль просто недоступен. Хотелось бы получить инструкцию по созданию локального пользователя через PowerShell, есть шанс что добавите?.

Благодарю.

Всё верно — Майрософт запретил создавать локальных пользователей через групповые политики. Так как пароль от учетной записи хранится в групповой политике, хоть и в виде хэша, но хэш там не достаточно сильный. А так как к групповым политикам есть доступ у всех пользователей домена — то они могут стянуть эту политику и извлечь из неё пароль. Вместо добавления локального пользователя через GPO используйте инструмент LAPS. Ссылка на него есть в статье.

Два раза внедрял политику. В обоих случаях встроенная учетная запись администратора отключается. Остаются только добавленные доменные учетки. Если ПК выпадает из домена — начинаются проблемы.

Коллеги, у меня глупый вопрос про gpp. Хочу в локаладмины серваков добавлять «красиво», сделал комповую политику добавлять domain\%ComputerName%_Admnis во встроенные админы, завёл группы, а не фига. Group Policy Object did not apply because it failed with error code ‘0x80070534 No mapping between account names and security IDs was done. Точно работало такое на w7/w10 на старой работе. Неужели ws2019 переменные окружения не раскрывает? Явно указанные группы добавляются успешно.

domain\%ComputerName%_Admnis вот тут похоже очепчтка

В остальном, все должно работать

Всем привет, чисто из любопытства спрашиваю, добавил группу через Group Policy Preferences, gpo применилась, всё ок, группа нужная теперь висит в Администраторы на серверах, замечено вот что, как только применяешь gpo, описание группы (Администраторы имеют полные, ничем не ограниченные права доступа к компьютеру или домену) группы Администраторы исчезает)) что за фокус, кто знает?

Это сайт для знающих английский язык. У большенства пользователей стоят рускоязычные системы.

Парни, пожалуйста поправьте скрипт, так работает впринципе, просто спотыкается на этом: «Ошибка при удалении пользователя : Исключение при вызове «Invoke» с «2» аргументами: «Операция не предназначена для встроенных учетных записей.» У меня встроенная локальная учётка Администратор переименована в support

# Получаем группу локальных администраторов

$adminGroup = [ADSI]»WinNT://./Администраторы»

# Получаем всех членов группы

$members = $adminGroup.psbase.Invoke(«Members»)

# Перебираем каждого члена группы

foreach ($member in $members) {

$user = [ADSI]$member

# Условия для исключения встроенных учетных записей и доменных учетной записи

if ($user.Name -ne «ba» -and $user.Name -ne «na» -and $user.Name -ne «support») {

try {

Write-Host «Удаление пользователя: $($user.Name)»

$adminGroup.psbase.Invoke(«Remove», $user.Path)

} catch {

Write-Host «Ошибка при удалении пользователя $($user.Name): $_»

}

} else {

Write-Host «Пропуск учетной учетной записи: $($user.Name)»

}

}

Write-Host «Процесс завершен, все лишние локальные пользователи были удалены из группы локальных администраторов.»

Сценарий добавления в лок админы через переменную окружения %ComputerName%_LocalAdmins потенциально уязвим. Если вы заранее не создали группу для каждого компьютера в OU, на которое действует политики, вы рискуете, что кто-то другой создаст группу с нужным форматом имени в другом каком-то месте AD (куда такому пользвотелю делегирован доступ), и так получит права админа на любом компьютере, для которого группа не создана.