В этой статье мы рассмотрим процедуры корректного удаления контроллера домена Active Directory на Windows Server 2022/2019/2016/2012R2. Обычно при удалении контроллера домена рассматривается один из сценариев:

Понижение контроллера домена с удалением роли Active Directory Domain Services

Если вы выполняете плановое удаление (декомиссию) одного из существующих контроллеров домена AD (обычного DC или RODC), то прежде чем понизить контроллер домена до рядового Windows Server и удалить роль ADDS, нужно выполнить ряд подготовительных шагов.

- Проверьте состояние вашего контроллера домена, Active Directory и репликации. На сайте есть отдельная статья с описанием команд диагностики здоровья контроллера домена и репликации в AD с помощью

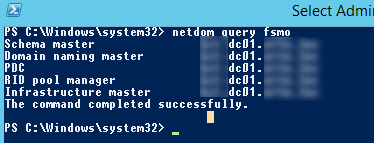

dcdiag,repadminи скриптов PowerShell. Исправьте найденные проблемы. Для вывода списка ошибок на конкретном контроллере домена выполните команду:dcdiag.exe /s:dc01 /q - Убедитесь, что на контроллере домена не запущены FSMO роли AD:

netdom query fsmo Если нужно, перенесите роли FSMO на другой DC;

Если нужно, перенесите роли FSMO на другой DC; - Убедитесь, что на DC не запушена роль DHCP сервера. Если запущена, мигрируйте ее на другой сервер;

- Измените настройки DNS для DHCP областей, которые выдаются клиентам IP адреса. Перенастройте DHCP клиентов на другой DNS сервер (дождитесь окончания времени аренды IP адресов, чтобы все клиенты получили новые настройки DNS). Вы можете вывести список DNS серверов, заданных для всех зон (DNS Servers Option 006) на определенном сервере с помощью следующей команды PowerShell (подробнее об управлении DHCP в Windows Server с помощью PowerShell):

Get-DhcpServerv4Scope -ComputerName msk-dhcp01.winitpro.ru| Get-DhcpServerv4OptionValue | Where-Object {$_.OptionID -like 6} | FT Value - Некоторые клиенты могут быть настроены на использование DNS сервера на DC вручную (сетевые устройства, сервера, принтеры, сканеры и т.д.). Вам нужно найти такие устройства и перенастроить их на другой DNS сервер. Проще всего обнаружить устройства, обращающиеся к DNS серверу по его логам. Вот подробная статья: Аудит DNS запросов клиентов в Windows Server по DNS логам;

- Если на контроллере домена запущен центр сертификации (роль Certificate Authority), нужно мигрировать его на другой сервер;

- Если на контроллере домена запущены другие службы (например, KMS сервер, Raduis/NPS, WSUS и т.д.), решите нужно ли переносить их на другие сервера;

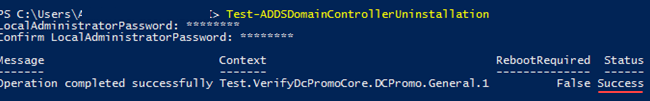

- Воспользуйтесь командлетом

Test-ADDSDomainControllerUninstallation, чтобы проверить оставшиеся зависимости и проблемы, с которыми вы можете столкнуться при удалении DC. Если командлет вернет статусSucсess, можете продолжить.

Теперь можно приступить к понижению роли контроллера домена до рядового сервера. До Windows Server 2012 для этого использовалась команда dcpromo. В современных версиях Windows Server этот инструмент считается устаревшим и не рекомендуется к использованию.

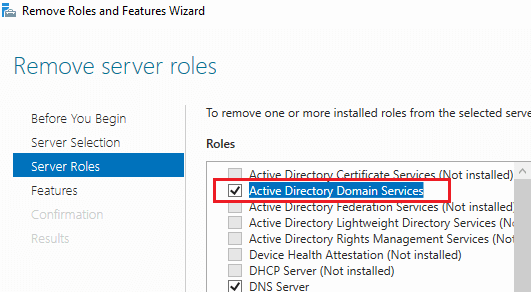

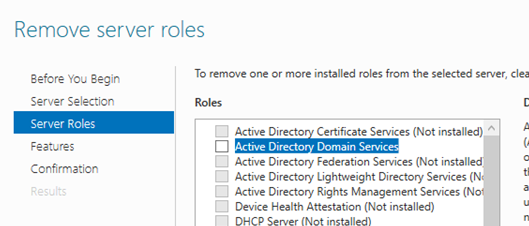

Вы можете понизить роль контроллера домена с помощью Server Manager. Запустите Server Manager -> Remote Roles and Features -> снимите чекбокс Active Directory Domain Services в секции Server Roles.

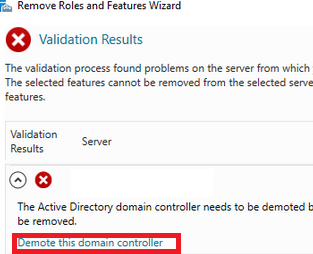

Нажмите на кнопку Demote this domain controller.

Должно открыться окно Active Directory Domain Services Configuration Wizard. Опцию Force the removal of this domain controller используется при удалении последнего контроллера домена. Включать ее не нужно. В дальнейшем мы удалим метаданные о DC вручную.

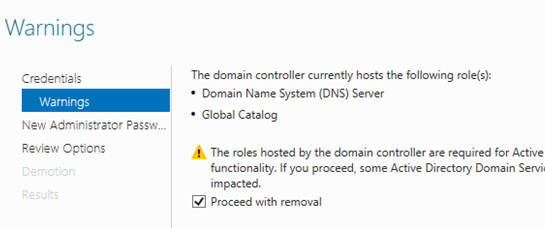

В следующем окне отметьте опцию Proceed with removal.

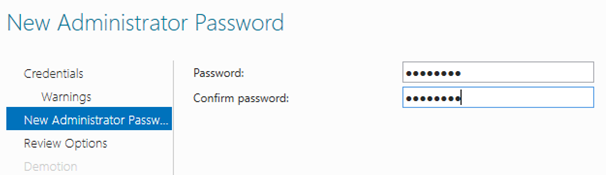

Затем задайте пароль учетной записи локального администратора сервера.

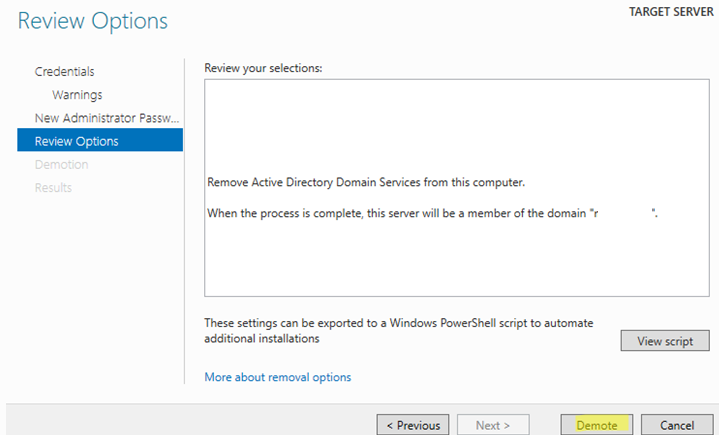

На последнем этапе останется нажать кнопку Demote.

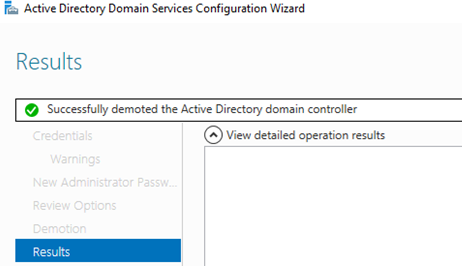

Дождитесь окончания понижения контроллера домена. Должна появится надпись Successfully demoted the Active Directory Domain Controller.

Перезагрузите сервер, еще раз запустите Server Manager для удаления роли Active Directory Domain Services.

При удалении роли ADDS по-умолчанию будут удалены следующие компоненты:

- Модуль Active Directory Module for Windows PowerShell

- AD DS and AD LDS Tools feature

- Active Directory Administrative Center

- AD DS Snap-ins and Command-line Tools

- DNS Server

- Консоль Group Policy Management Console (

gpmc.msc)

Запустите консоль Active Directory Users and Computers (dsa.msc) и убедитесь, что учетная запись контроллера домена была удалена из OU Domain Controllers.

Также вы можете удалить контроллер домена с помощью PowerShell командлета

Uninstall-ADDSDomainController

. Команда попросит вас задать пароль локального администратора и подтвердить понижение DC.

После перезагрузки останется с помощью PowerShell удалить роль ADDS:

Uninstall-WindowsFeature AD-Domain-Services -IncludeManagementTools

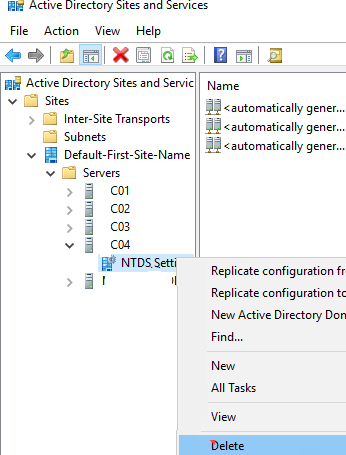

Теперь запустите консоль Active Directory Sites and Services (

dssite.msс

), найдите сайт контроллера домена и его учетную запись в разделе Servers. Разверните DC, щелкните ПКМ по NTDS Settings и выберите Delete.

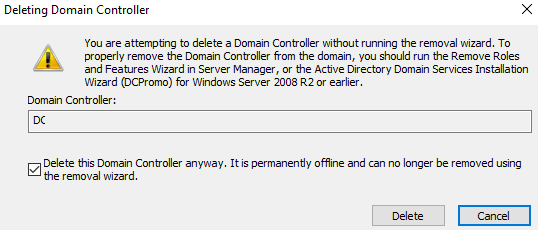

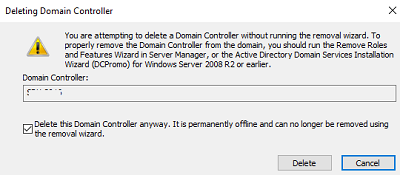

Подтвердите удаление DC, отметив опцию Delete This Domain controller anyway. It is permanently offline and ac no longer be removed using the removal wizard.

Затем удалите учетную запись сервера.

Дождитесь окончания репликации в AD и проверьте состояние домена с помощью

dcdiag

и

repadmin

(как описано выше).

Удаление неисправного контроллера домена Active Directory

Если ваш контроллер домена вышел из строя (физический сервер или файлы виртуального DC на хранилище) и вы не планируете восстанавливать DC его из созданной ранее резервной копии контроллера домена, можно удалить его принудительно.

До Windows Server 2008 R2 для удаления неисправного контроллера домена и очистки его метаданных в AD использовалась консольная утилита ntdsutil. В современных версиях Windows Server 2022/2019/2016/2012 вы можете удалить вышедший из строя DC и корректно очистить метаданные с помощью графических

mmc

оснасток управления AD.

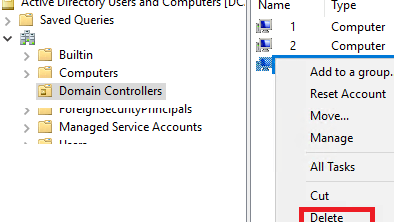

Откройте консоль ADUC (

dsa.msc

) и перейдите в контейнер Domain Controllers. Найдите учетную запись вашего DC и удалите ее.

Появится окно с подтверждением удаления DC. Включите опцию Delete this Domain Controller anyway. И нажмите кнопку Delete.

Active Directory автоматически очистит метаданные об удаленном DC из базы ntds.dit.

Теперь нужно удалить контроллер домена в консоли AD Sites and Services как описано выше.

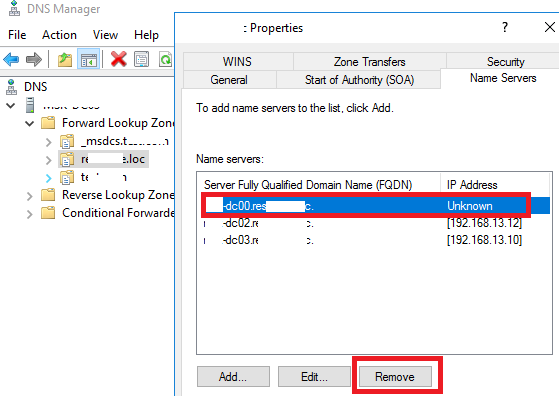

И последний шаг – удаление записей о контроллере домена в DNS. Откройте консоль DNS Manager (

dnsmgmt.msc

).

Удалите сервер из списка Name Servers в настройках зоны.

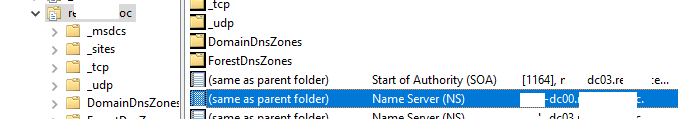

Удалите статические записи Name Servers (NS), оставшиеся от удаленного DC в вашей DNS зоне и разделах

_msdcs

,

_sites

,

_tcp

,

_udp

, и PTR записи в обратной зоне.

Или воспользуйтесь PowerShell для поиска и удаления записей в DNS.

Итак, в этой статье мы описали пошаговую процедуру, которая поможет вам понизить контроллер домена или удалить неисправный DC из Active Directory.

1) Роль DNS Server не будет автоматически удалена при удалении роли ADDS.

2) После корректного демонтирования ADDS, в косоли сайтов у удаленного контроллера уже не будет NTDS Settings. И не будет никаких дополнительных окон с опцией «Delete this Domain Controller anyway».

Статья запутана и начинают возникать вопросы, уже на удалении роли, что прожимать если это единственный контроллер вообще, я выбрал последний контроллер домена без принудительного удаления и в итоге дальше по статье продвинуться не возможно так как dssite.msс после удаления роли ссылается на отсутствие сведений об именах…. и где теперь вычищать данные вопрос открытый… и как это повлияет на повторную установку роли с другим именем домена, Хотелось бы хоть какого то комментария от автора.

Вы описывайте сценарий полного удаления домена (т.к. удаляете последний DC в нем).

Это ппц, сбросилась учётка админа, удалился англ язык. пароль на английском, хрен зайдёшь

Ничего не сказано про удаление DC в «сайты и службы»

не заметил. выше написанно.

Если мне не изменяет память, то это для принудительного удаления роли при невозможности провести последнюю репликацию. И не связано с последним КД. По сути это рудимент, так как в актуальных ОС аварийный КД просто убирается из ADUC и очистка метаданных теперь автоматом. И metadataCleanup уже не надо делать в консоли.

Хотя может я с старой командой

dcpromo /forceremoval

путаю )

Ничего вы не путаете, это и есть аналог старой команды dcpromo /forceremoval и к последнему контроллеру в домене отношения не имеет.

Если КД сломан и не может опустить роль штатно, не невозможности синка с другими КД мастер понижения просто закроется и ничего не сделает. Получится опуститься и удалить роль только с опцией Force the removal of this domain controller, старое доброе принудительное понижение без попыток синка с остальными, чистка метаданных на совести администратора.

Очень полезно, когда нет возможности переразвернуть сервер, например в чужих облаках, и нужно старую ВМ снова использовать.

Зачем убирать роль DHCP с КД если мы просто роль понижаем?

Все зависит от вашей задачи.

Как правило если вы пришли к понижению DC, то подразумевается что сервер выводится из эксплуатации совсем. Либо планируется полная переустановка ОС.

Это уже домыслы. В статье про эти «если» Вы не упоминаете, а безапелляционно указываете «мигрируйте».

Понял, в нашем случае просто понижение роли, подумал что есть связь между понижением роли и работой DHCP.

У меня на DC, который хочу понизить и убрать роль DC, стоит центр сертификации, можно ли его оставить на сервере, при этом убрать роль DC у него?

Да, CA может быть развернут и на обычном сервере в домене, поэтому ему роль DC не требуется. МОжете понижать роль DC, и если в домене остались другие контроллеры enterprise CA будет рабоатать через них (главное не выводите сервер из домена после понижения).

А графической оснастке это сделать не дает, пишет, что «Сервер сертификатов установлен». Как быть?

Странно конечно это.

Возможно придется сначала забэкапить CA, удалить роль CA, а потом ADDS. ПОсле этого поставить CA и развернуть бэкап.

На вашем месте я бы сделал простую тестовую изолированную среду и проверил это в ней

А что значит фраза:»Затем удалите учетную запись сервера.»?

речь о подтверждении удаления учетки.