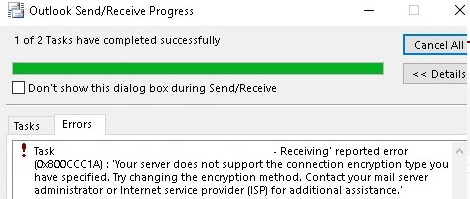

В старых версиях Windows (Windows 7/XP или Windows Server 2008R2/2003) с Outlook 2010/2013/2016/2019 при настройке подключения к почтовому серверу вы можете столкнуться с ошибкой:

0x800CCC1A – Ваш сервер не поддерживает указанный вами тип шифрования.

Your server does not support the connection encryption type you have specified. Try changing encryption method. Contact your mail server administrator or Internet service provider (ISP).

Ошибка связана с тем, что клиент Outlook пытается подключиться к почтовому серверу с помощью неподдерживаемого протокола.

Чаще всего такая проблема возникает, если почтовый сервер поддерживает только протоколы TLS 1.2 и 1.3. Например, Windows 7 (снята с поддержки) по умолчанию поддерживает только TLS 1.0 и 1.1, которые считаются устаревшими и почти не используются на почтовых серверах.

Клиент Office использует транспорт WINHTTP для отправки и получения данных по протоколу TLS. Если TLS 1.2 не поддерживается или отключен на уровне на уровне winhttp, Outlook не сможет подключиться к серверу из-за неподдерживаемого типа шифрования.

Для исправления это проблемы вам нужно включить в Windows 7 поддержку TLS 1.2. Windows 7 поддерживает TLS 1.2, но по-умолчанию он не включен (в отличии от более новых версий Windows 8+).

Чтобы включить протокол TLS 1.2 в Windows 7:

- Убедитесь, что у вас установлен Windows 7 SP1;

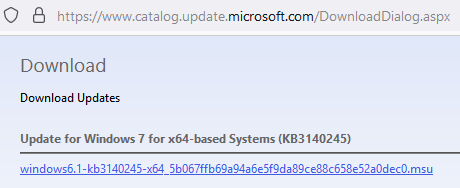

- Скачайте и установите вручную обновление KB3140245 из Microsoft Update Catalog (https://www.catalog.update.microsoft.com/search.aspx?q=kb3140245);

- Скачайте и установите патч MicrosoftEasyFix51044.msi (https://download.microsoft.com/download/0/6/5/0658B1A7-6D2E-474F-BC2C-D69E5B9E9A68/MicrosoftEasyFix51044.msi).Данный фикс описан в статье Update to enable TLS 1.1 and TLS 1.2 as default secure protocols in WinHTTP in Windows). Патч добавляет в реестр параметры, которые обеспечат поддержку TLS 1.1 и TLS 1.2 в Windows Server 2012, Windows 7 SP1 и Windows Server 2008 R2 SP1 (описаны ниже).

- Перезагрузите компьютер.

Указанный выше патч добавляет следующие параметры в ветки реестра:

Параметр типа DefaultSecureProtocols в ветке HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp со значением 0x00000a00.

На x64 битной версии Windows нужно создать этот параметр в ветке реестра HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp.

Создайте новые подразделы TLS 1.2 и TLS 1.1 ветке реестра HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\

Внутри каждого нового раздела создать ветку Client. Внутри каждой ветки Client создать DWORD параметр DisabledByDefault со значением 0x00000000.

Для создания этих параметров реестра можно использовать такой PowerShell скрипт:

$reg32bWinHttp = "HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp"

$reg64bWinHttp = "HKLM:\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp"

$regWinHttpDefault = "DefaultSecureProtocols"

$regWinHttpValue = "0x00000a00"

$regTLS11 = "HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client"

$regTLS12 = "HKLM:SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client"

$regTLSDefault = "DisabledByDefault"

$regTLSValue = "0x00000000"

# Для Windows x86

New-ItemProperty -Path $reg32bWinHttp -Name $regWinHttpDefault -Value $regWinHttpValue -PropertyType DWORD

# Для Windows x64

New-ItemProperty -Path $reg64bWinHttp -Name $regWinHttpDefault -Value $regWinHttpValue -PropertyType DWORD

New-Item -Path $regTLS11

New-ItemProperty -Path $regTLS11 -Name $regTLSDefault -Value $regTLSValue -PropertyType DWORD

New-Item -Path $regTLS12

New-ItemProperty -Path $regTLS12 -Name $regTLSDefault -Value $regTLSValue -PropertyType DWORD

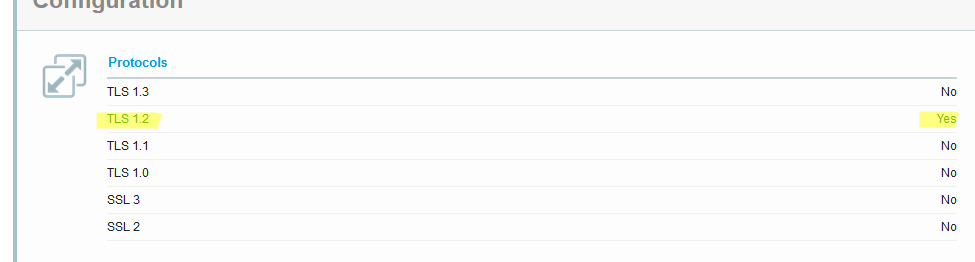

Вы можете проверить версии протоколов TLS, поддерживаемых вашим почтовым сервером с помощью онлайн сервиса SSL Labs (https://www.ssllabs.com/ssltest/analyze.html?d=mail.winitpro.ru)

В данном примере видно, что почтовый сервер поддерживает только TLS 1.2.

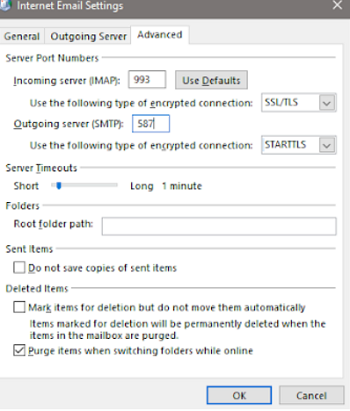

Проверьте в настройках Outlook, что для подключения к почтовому серверу используется STARTTLS (доступно в новых версиях Outlook) или SSL/TLS. Убедитесь, что включена опция This server requires an encrypted connection (SSL/TLS). Проверьте номера портов IMAP/POP/SMTP.

Также обратите внимание, что в некоторых антивирусах по умолчанию включена опция инспекции (фильтрации) SSL/TLS. Попробуйте отключить эту опцию в настройках антивируса и проверить подключение к почтовому серверу в Outlook.

На win 10 победил эту проблему сносом обновления KB5018410. Народ это связано с обновлениями.