В Windows Server 2016 и 2019 по умолчанию установлен и включен “родной” бесплатный антивирус Microsoft — Windows Defender (начиная с Windows 10 2004 используется название Microsoft Defender). В этой статье мы рассмотрим особенности настройки и управления антивирусом Windows Defender в Windows Server 2019/2016.

- Графический интерфейс Windows Defender

- Удаление антивируса Microsoft Defender в Windows Server 2019 и 2016

- Управление Windows Defender с помощью PowerShell

- Добавить исключения в антивирусе Windows Defender

- Получаем статус Windows Defender с удаленных компьютеров через PowerShell

- Обновление антивируса Windows Defender

- Управление настройками Microsoft Defender Antivirus с помощью GPO

Графический интерфейс Windows Defender

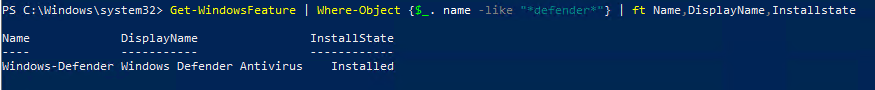

В версиях Windows Server 2016 и 2019 (в том числе в Core редакции) уже встроен движок антивируса Windows Defender (Защитник Windows). Вы можете проверить наличие установленного компонента Windows Defender Antivirus с помощью PowerShell:

Get-WindowsFeature | Where-Object {$_. name -like "*defender*"} | ft Name,DisplayName,Installstate

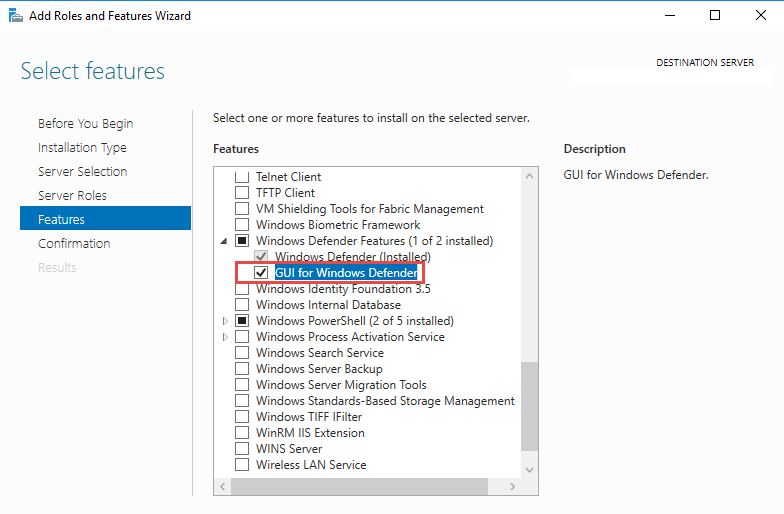

Однако в Windows Server 2016 у Windows Defender по-умолчанию нет графического интерфейса управления. Вы можете установить графическую оболочку Windows Defender в Windows Server 2016 через консоль Server Manager (Add Roles and Features -> Features -> Windows Defender Features -> компонент GUI for Windows Defender).

Установить графический компонент антивируса Windows Defender можно с помощью PowerShell командлета Install-WindowsFeature:

Install-WindowsFeature -Name Windows-Defender-GUI

Uninstall-WindowsFeature -Name Windows-Defender-GUI

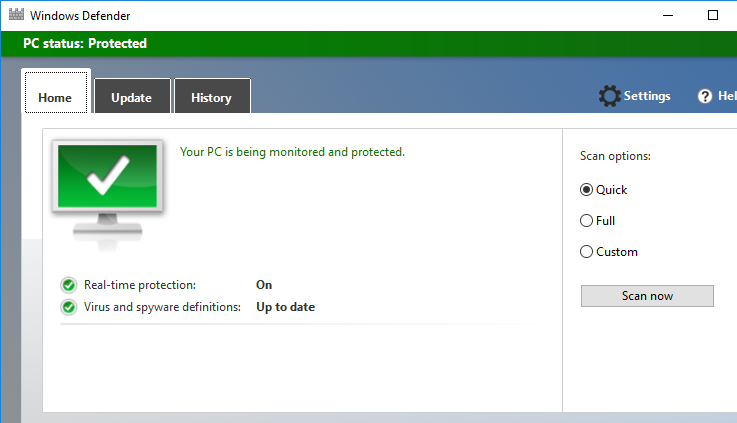

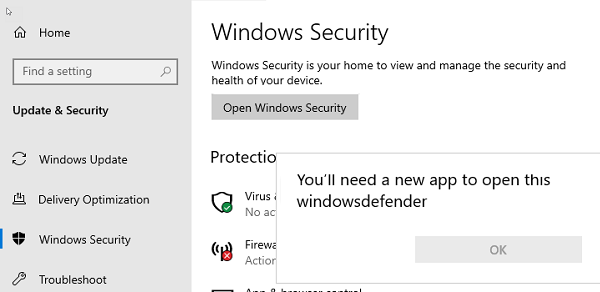

В Windows Server 2019 графический интерфейс Defender основан на APPX приложении и доступен через меню Windows Security (панель Settings -> Update and Security).

Настройка Windows Defender производится через меню “Virus and threat protection”.

Add-AppxPackage -Register -DisableDevelopmentMode "C:\Windows\SystemApps\Microsoft.Windows.SecHealthUI_cw5n1h2txyewy\AppXManifest.xml"

Если APPX приложение полностью удалено, можно его восстановить вручную по аналогии с восстановлением приложения Micorosft Store.

Удаление антивируса Microsoft Defender в Windows Server 2019 и 2016

В Windows 10 при установке любого стороннего антивируса (Kaspersky, McAfee, Symantec, и т.д.) встроенный антивирус Windows Defender автоматически отключается, однако в Windows Server этого не происходит. Отключать компонент встроенного антивируса нужно вручную (в большинстве случаев не рекомендуется использовать одновременно несколько разных антивирусов на одном компьютере/сервере).

Удалить компонент Windows Defender в Windows Server 2019/2016 можно из графической консоли Server Manager или такой PowerShell командой:

Uninstall-WindowsFeature -Name Windows-Defender

Не удаляйте Windows Defender, если на сервере отсутствует другой антивирус.

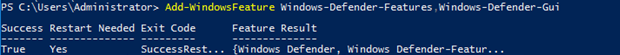

Add-WindowsFeature Windows-Defender-Features,Windows-Defender-GUI

Управление Windows Defender с помощью PowerShell

Рассмотрим типовые команды PowerShell, которые можно использовать для управления антивирусом Windows Defender.

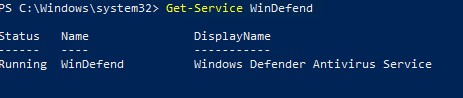

Проверить, запущена ли служба Windows Defender Antivirus Service можно с помощью команды PowerShell Get-Service:

Get-Service WinDefend

Как вы видите, служба запушена (статус –

Running

).

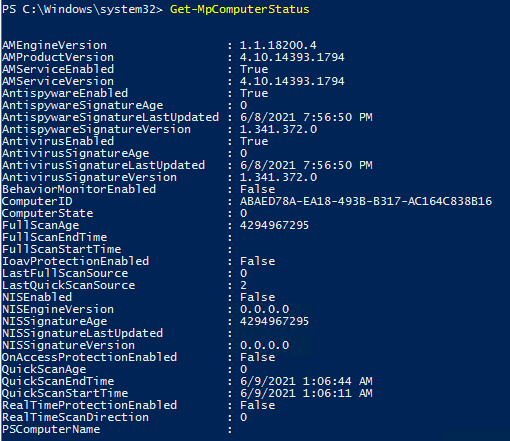

Текущие настройки и статус Defender можно вывести с помощью командлета:

Get-MpComputerStatus

Вывод комадлета содержит версию и дату обновления антивирусных баз (AntivirusSignatureLastUpdated, AntispywareSignatureLastUpdated), включенные компоненты антвируса, время последнего сканирования (QuickScanStartTime) и т.д.

Отключить защиту в реальном времени Windows Defender (RealTimeProtectionEnabled) можно с помощью команды:

Set-MpPreference -DisableRealtimeMonitoring $true

После выполнения данной команды, антивирус не будет сканировать на лету все обрабатываемые системой файлы.

Set-MpPreference -DisableRealtimeMonitoring $false

Более полный список командлетов PowerShell, которые можно использовать для управления антивирусом есть в статье Управление Windows Defender с помощью PowerShell.

Добавить исключения в антивирусе Windows Defender

В антивирусе Microsoft можно задать список исключений – это имена, расширения файлов, каталоги, которые нужно исключить из автоматической проверки антивирусом Windows Defender.

Особенность Защитника в Windows Server – он автоматически генерируемый список исключений антивируса, который применяется в зависимости от установленных ролей сервера. Например, при установке роли Hyper-V в исключения антивируса добавляются файлы виртуальных и дифференциальных дисков, vhds дисков (*.vhd, *.vhdx, *.avhd), снапшоты и другие файлы виртуальных машин, каталоги и процессы Hyper-V (Vmms.exe, Vmwp.exe)

Если нужно отключить автоматические исключения Microsoft Defender, выполните команду:

Set-MpPreference -DisableAutoExclusions $true

Чтобы вручную добавить определенные каталоги в список исключения антивируса, выполните команду:

Set-MpPreference -ExclusionPath "C:\Test", "C:\VM", "C:\Nano"

Чтобы исключить антивирусную проверку определенных процессов, выполните команду:

Set-MpPreference -ExclusionProcess "vmms.exe", "Vmwp.exe"

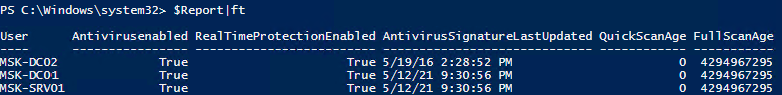

Получаем статус Windows Defender с удаленных компьютеров через PowerShell

Вы можете удаленно опросить состояние Microsoft Defender на удаленных компьютерах с помощью PowerShell. Следующий простой скрипт при помощи командлета Get-ADComputer выберет все Windows Server хосты в домене и через WinRM (командлетом Invoke-Command) получит состояние антивируса, время последнего обновления баз и т.д.

$Report = @()

$servers= Get-ADComputer -Filter 'operatingsystem -like "*server*" -and enabled -eq "true"'| Select-Object -ExpandProperty Name

foreach ($server in $servers) {

$defenderinfo= Invoke-Command $server -ScriptBlock {Get-MpComputerStatus | Select-Object -Property Antivirusenabled,RealTimeProtectionEnabled,AntivirusSignatureLastUpdated,QuickScanAge,FullScanAge}

If ($defenderinfo) {

$objReport = [PSCustomObject]@{

User = $defenderinfo.PSComputername

Antivirusenabled = $defenderinfo.Antivirusenabled

RealTimeProtectionEnabled = $defenderinfo.RealTimeProtectionEnabled

AntivirusSignatureLastUpdated = $defenderinfo.AntivirusSignatureLastUpdated

QuickScanAge = $defenderinfo.QuickScanAge

FullScanAge = $defenderinfo.FullScanAge

}

$Report += $objReport

}

}

$Report|ft

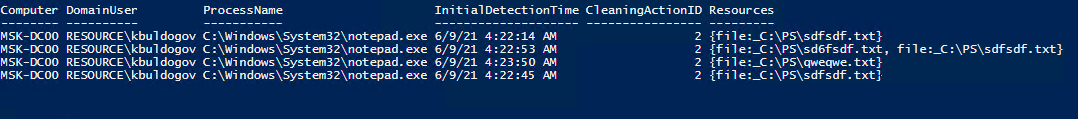

Для получения информации о срабатываниях антивируса с удаленных компьютеров можно использовать такой PowerShell скрипт:

$Report = @()

$servers= Get-ADComputer -Filter 'operatingsystem -like "*server*" -and enabled -eq "true"'| Select-Object -ExpandProperty Name

foreach ($server in $servers) {

$defenderalerts= Invoke-Command $server -ScriptBlock {Get-MpThreatDetection | Select-Object -Property DomainUser,ProcessName,InitialDetectionTime ,CleaningActionID,Resources }

If ($defenderalerts) {

foreach ($defenderalert in $defenderalerts) {

$objReport = [PSCustomObject]@{

Computer = $defenderalert.PSComputername

DomainUser = $defenderalert.DomainUser

ProcessName = $defenderalert.ProcessName

InitialDetectionTime = $defenderalert.InitialDetectionTime

CleaningActionID = $defenderalert.CleaningActionID

Resources = $defenderalert.Resources

}

$Report += $objReport

}

}

}

$Report|ft

В отчете видно имя зараженного файла, выполненное действие, пользователь и процесс-владелец.

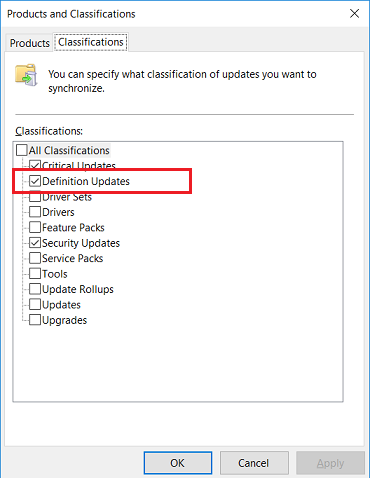

Обновление антивируса Windows Defender

Антивирус Windows Defender может автоматически обновляться из Интернета с серверов Windows Update. Если в вашей внутренней сети установлен сервер WSUS, антивирус может получать обновления с него. Убедитесь, что установка обновлений одобрена на стороне WSUS сервера (в консоли WSUS обновления антивирусных баз Windows Defender, называются Definition Updates), а клиенты нацелены на нужный сервер WSUS с помощью GPO.

В некоторых случаях, после получения кривого обновления, Защитник Windows может работать некорректно. В этом случае рекомендуется сбросить текущие базы и перекачать их заново:

"%PROGRAMFILES%\Windows Defender\MPCMDRUN.exe" -RemoveDefinitions -All

"%PROGRAMFILES%\Windows Defender\MPCMDRUN.exe" –SignatureUpdate

Если на сервере нет прямого доступа в Интернет, вы можете настроить обновление Microsoft Defender из сетевой папки.

Скачайте обновления Windows Defender вручную (https://www.microsoft.com/en-us/wdsi/defenderupdates) и помесите в сетевую папку.

Укажите путь к сетевому каталогу с обновлениями в настройках Defender:

Set-MpPreference -SignatureDefinitionUpdateFileSharesSources \\fs01\Updates\Defender

Запустите обновление базы сигнатур:

Update-MpSignature -UpdateSource FileShares

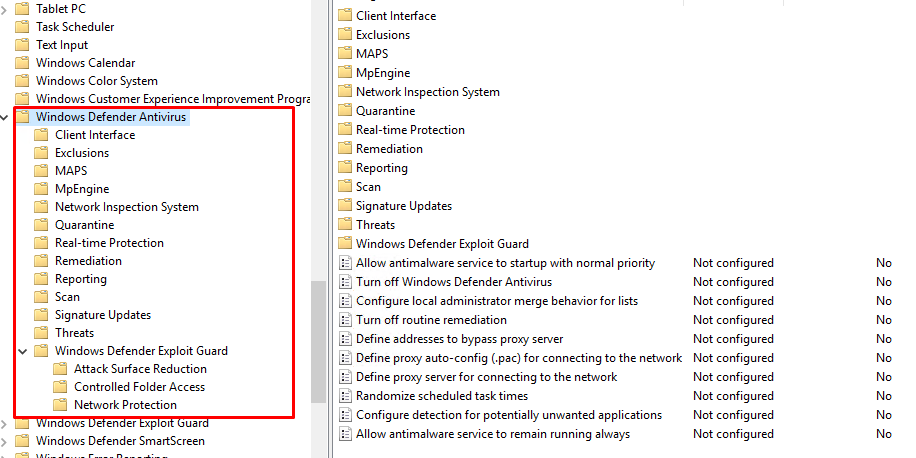

Управление настройками Microsoft Defender Antivirus с помощью GPO

Вы можете управлять основными параметрами Microsoft Defender на компьютерах и серверах домена централизованно с помощью GPO. Для этого используется отдельный раздел групповых политик Computer Configurations -> Administrative Template -> Windows Component -> Windows Defender Antivirus.

В этом разделе доступно более 100 различных параметров для управления настройками Microsoft Defender.

Например, для отключения антивируса Microsoft Defender нужно включить параметр GPO Turn off Windows Defender Antivirus.

Более подробно о доступных параметрах групповых политик Defender можно посмотреть здесь https://docs.microsoft.com/en-us/microsoft-365/security/defender-endpoint/use-group-policy-microsoft-defender-antivirus

Централизованное управление Windows Defender доступно через Advanced Threat Protection доступно через портал “Azure Security Center” (ASC) при наличии подписки (около 15$ за сервер в месяц).

Спасибо за статью! На работе бывает спорим об антивирусах — какой «лучше»? Коллеги говорят, что самые лучшие KAV, NOD, Symantec — те, которые на слуху. Подозреваю, что она лидеры сравнительных обзоров, потому что последние делаются на платной основе.

Есть ли реальные случаи использования MS Defender + SCCM в среде организации (более 1000 ПК, более 100 серверов)? Насколько хорошо он работает?

Какой антивирус лучше — это бесконечный спор, почти все современные комерческие решения технологически недалеко отстают друг от друга.

По сути при выборе корпоративного антивируса выбор делается исходя из цены, наличия техподдержки, удобства централизованного управления, гранулирования разрешений и отчетов.

На мой вгляд Defender вполне пойдет для бюджетного решения на небольшой сети. Для крупного бизнеса основной недостаток Defender — отсутствие вменяемых средств централизованного управления. Есть какие-то возможности интеграции с SCCM, но как я понял пока все еще сыровато и не так удобно, как в больших решениях (+ сама недешевая лицензия SCCM). Но со временем, думаю MS сократит отставание, все-таки ниша антвирусов довольно прибыльна

Спасибо за ответ!

Я знаю, что мониторить Defender со времен Windows 7 можно через Event Viewer. Можно сделать подписки на события и в дальнейшем анализировать. Настраивать в новых Windows можно через GPO/реестр). Но это выглядит менее удобным, чем одна общая консоль.

Вот только по не изучал вопрос лицензирования: надо ли на встроенный Defender (например, на Windows 10 и 2016) докупать лицензии? Или встроенный бесплатный, а какой-нибудь Enterprise Edition — уже платный?

Да… Было бы интересно почитать про реальное использование Defender в гетерогенной среде предприятия (Windows 7 — 10/2008R2 — 2016) 🙂

Наскоько я знаю, есть только одна — бесплатная редакция Defender . Получается платное только средство управления в виде System Center.

Мне бы тоже был интересно почитать о такой экзотике 🙂 Но к сожалению, нигде не встречал

SCCM управляет клиентом System Center Endpoint Protection (SCEP). Это развертываемый\устанавливаемый клиент для Win7. Для Win8-10 ничего развертывать не надо, Defender попадает под управление SCCM , если развернут либо клиент SCCM на рабочей станции, либо через применением политик , экспортнутых с SCCM, например через шедулер. Последнее хорошо, например, для серверов, так антивирусная часть в этом случае FREE, а вот установка клиента SCCM на сервер лицензируется. Но плохо то, что в таком случае нет централизации на стороне SCCM.

На НЕсерверных системах, если у вас VL , то и клиент SCCM и SCEP — бесплатно.

Спасибо за инфу! То есть все таки у коллеги есть опыт использования Defender во взрослых задачах. Это не экзотика! 😉

Укажите что после выполнения команды удаление Windows Defender, требуется перезагрузка сервера, для полной остановки сервиса.

Да, требуется. По завершению удаления он просит перезагрузиться

планируется SQL на 2016 сервере. Что делать с защитником? Отключить совсем?

В любом случае на сервер нужен какой-то антвирус.

Если оставляете Defender, рекомендуеися добавить каталоги с данными и базами SQL в исключения. Это верно и для любого другого антвируса.