В этой статье мы покажем, как отслеживать события блокировки учетных записей пользователей на котроллерах домена Active Directory, определять с какого компьютера и из какой конкретно программы постоянно блокируется учетная запись. Для поиска источника блокировки аккаунтов пользователей можно использовать журнал безопасности Windows, скрипты PowerShell или утилиту Account Lockout and Management Tools (Lockoutstatus.exe).

- Учетная запись пользователя заблокирована и не может быть использована для входа в сеть

- Как проверить, что аккаунт пользователя AD заблокирован?

- Политики блокировки учетных записей в домене

- События блокировки пользователей EventID 4740, 4625

- Поиск компьютера, с которого блокируется пользователь с помощью PowerShell

- Утилита Microsoft Account Lockout and Management Tools

- Как определить программу, из которой блокируется учетная запись пользователя?

Учетная запись пользователя заблокирована и не может быть использована для входа в сеть

Политика безопасности учетных записей в большинстве организаций требует обязательного блокирования учетной записи пользователя в домене Active Directory, если он несколько раз подряд ввел неправильный пароль. Обычно учетная запись блокируется контроллером домена на несколько минут (5-30), в течении которых вход пользователя в домен невозможен. Через определенное время (задается в политике безопасности домена), учетная запись пользователя автоматически разблокируется. Временная блокировка учетной записи позволяет снизить риск подбора пароля (простым брутфорсом) к учетным записям пользователей AD.

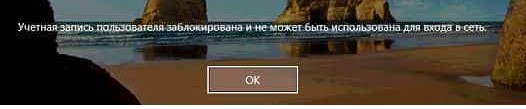

Если учётная запись пользователя в домене заблокирована, то при попытке входа в Windows появляется предупреждение:

Учетная запись пользователя заблокирована и не может быть использована для входа в сеть.

The referenced account is currently locked out and may not be logged on to ….

Как проверить, что аккаунт пользователя AD заблокирован?

Вы можете проверить, что аккаунт заблокирован в графический консоли ADUC или с помощью комнадлета Get-ADUser из модуля Active Directory для PowerShell:

Get-ADUser -Identity aaivanov -Properties LockedOut,DisplayName | Select-Object samaccountName, displayName,Lockedout

Или:

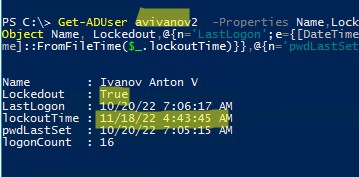

Get-ADUser avivanov2 -Properties Name,Lockedout, lastLogonTimestamp,lockoutTime,logonCount,pwdLastSet | Select-Object Name, Lockedout, @{n='LastLogon';e={[DateTime]::FromFileTime($_.lastLogonTimestamp)}}, @{n='lockoutTime';e={[DateTime]::FromFileTime($_.lockoutTime)}}, @{n='pwdLastSet';e={[DateTime]::FromFileTime($_.pwdLastSet)}},logonCount

Учетная запись сейчас заблокирована и не может быть использована для авторизации в домене (Lockedout = True). Также в выводе команды вы видите информацию о времени смены пароля пользователя в домене и времени блокировки аккаунта.

Можно вывести сразу все заблокированные аккаунты в домене с помощью командлета Search-ADAccount:

Search-ADAccount -UsersOnly -lockedout

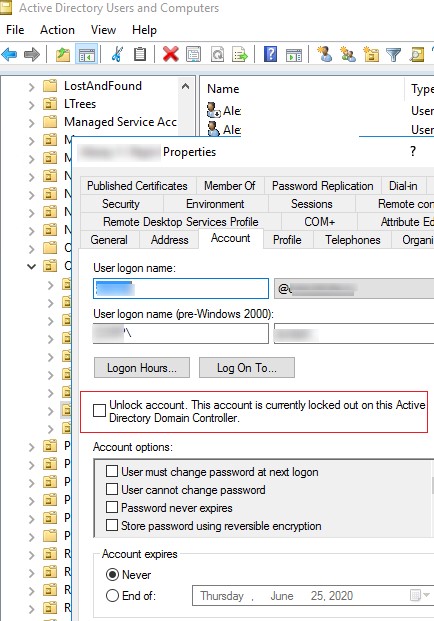

Вы можете вручную снять блокировку учетной записи с помощью консоли ADUC, не дожидаясь автоматической разблокировки. Для этого в свойствах учетной записи пользователя на вкладке Account, включите опцию Unlock account. This account is currently locked out on this Active Directory Domain Controller (Разблокируйте учетную запись. Учетная запись на этом контроллере домена Active Directory на данный момент заблокирована) и сохраните изменения.

Также можно немедленно разблокировать учетную запись с помощью командлета PowerShell Unlock-ADAccount:

Get-ADUser -Identity aaivanov | Unlock-ADAccount

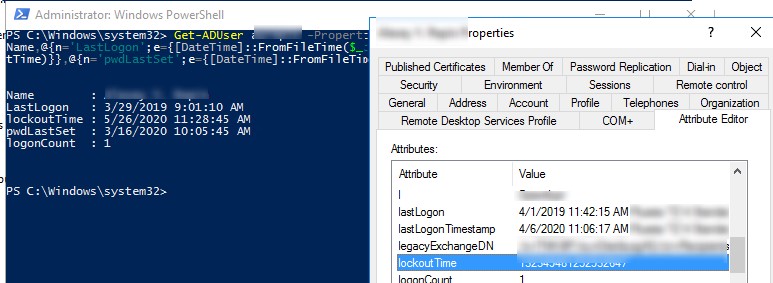

Get-ADUser aaivanov -Properties Name, lastLogonTimestamp,lockoutTime,logonCount,pwdLastSet | Select-Object Name,@{n='LastLogon'; e={[DateTime]::FromFileTime($_.lastLogonTimestamp)}}, @{n='lockoutTime';e={[DateTime]::FromFileTime($_.lockoutTime)}}, @{n='pwdLastSet';e={[DateTime]::FromFileTime($_.pwdLastSet)}},logonCount

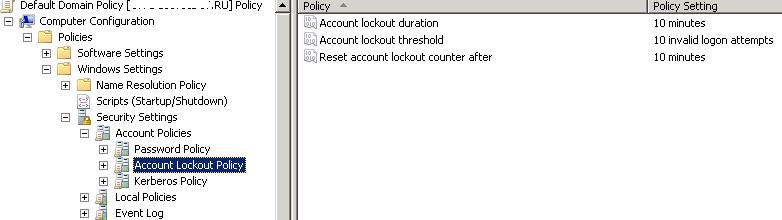

Политики блокировки учетных записей в домене

Политики блокировки учетных записей и паролей обычно задаются сразу для всего домена политикой Default Domain Policy в консоли gpmc.msc. Интересующие нас политики находятся в разделе Computer Configuration -> Windows Settings -> Security Settings -> Account Policy -> Account Lockout Policy (Конфигурация Windows -> Параметры безопасности -> Политики учетных записей -> Политики блокировки учетных записей). Это политики:

- Account lockout threshold (Пороговое значение блокировки) – через сколько неудачных попыток набора пароля учетная запись должна быть заблокирована;

- Account lockout duration (Продолжительность блокировки учетной записи) – на какое время будет заблокирована учетная запись (по истечении этого времени блокировка будет снята автоматически);

- Reset account lockout counter after (Время до сброса счетчика блокировки) – через какое время будет сброшен счетчик неудачных попыток авторизации.

Ситуации, когда пользователь забыл свой пароль и сам вызвал блокировку своей учетки случаются довольно часто. Но в некоторых случаях блокировка учеток происходит неожиданно, без каких-либо видимых причин. Т.е. пользоваться “клянется”, что ничего особого не делал, ни разу не ошибался при вводе пароля, но его учетная запись почему-то заблокировалась. Администратор по просьбе пользователя может вручную снять блокировку, но через некоторое время ситуация повторяется.

Чтобы решить проблему самопроизвольной блокировки учетной записи пользователя, администратору нужно разобраться с какого компьютера и какой программой была заблокирован аккаунт пользователя Active Directory.

События блокировки пользователей EventID 4740, 4625

В первую очередь администратору нужно разобраться с какого компьютера/сервера домена происходят попытки ввода неверных паролей и идет дальнейшая блокировка учетной записи.

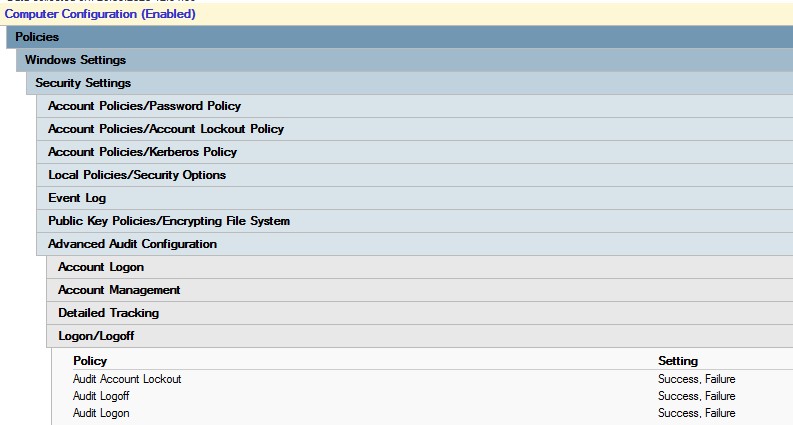

Чтобы в журналах контроллеров домена записывались события блокировки учетных записей, нужно включить следующие подкатегории аудита на контроллерах домена в секции Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Advanced Audit Policy -> Logon/Logoff:

- Audit Account Lockout

- Audit Logon

- Audit Logoff

Затем перейдите в раздел Account Management и включите политику:

- Audit User Account Management: Success

Проще всего включить эти параметры GPO через консоль

gpmc.msc

, отредактировав политику Default Domain Controller Policy.

Если пользователь ввел неверный пароль, то ближайший к пользователю контроллер домена перенаправляет запрос аутентификации на DC с FSMO ролью эмулятора PDC (именно он отвечает за обработку блокировок учетных записей). Если проверка подлинности не выполнилась и на PDC, он отвечает первому DC о невозможности аутентификации. Если количество неуспешных аутентификаций превысило значение, заданное для домена в политике Account lockout threshold, учетная запись пользователя временно блокируется.

При этом в журнале обоих контроллеров домена фиксируются событие с EventID 4740 с указанием DNS имени (IP адреса) компьютера, с которого пришел первоначальный запрос на авторизацию пользователя. Чтобы не анализировать журналы на всех DC, проще всего искать это события в журнале безопасности на PDC контроллере. Найти PDC в домене можно так:

(Get-AdDomain).PDCEmulator

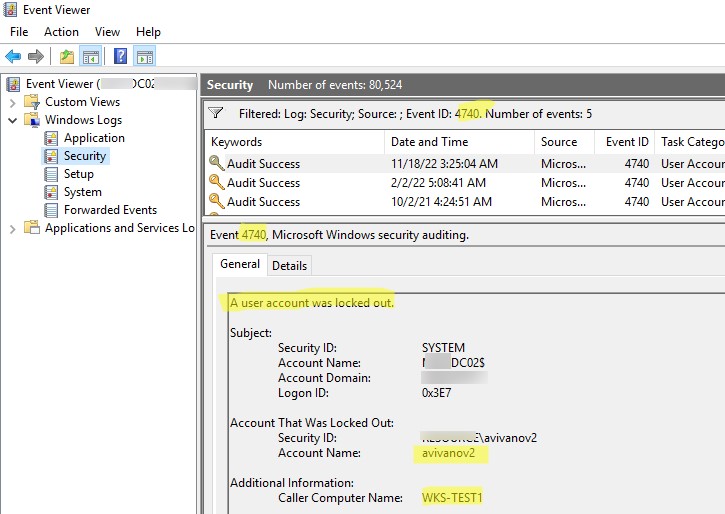

Событие блокировки учетной записи домена можно найти в журнале Security (Event Viewer > Windows Logs) на контролере домена. Отфильтруйте журнал безопасности (Filter Current Log) по событию с Event ID 4740. Должен появиться список последних событий блокировок учетных записей контроллером домена. Переберите все события, начиная с самого верхнего и найдите событие, в котором указано, что учетная запись нужного пользователя (имя учетной записи указано в строке Account Name) заблокирована (A user account was locked out).

Откройте данное событие. Имя компьютера (или сервера), с которого была произведена блокировка указано в поле Caller Computer Name. В данном случае имя компьютера – WKS-TEST1.

Если в поле Computer Name указано неизвестное имя компьютера/устройства, который не резолвится в вашей сети через DNS (недоменный компьютер, или не Windows устройство с поддержкой Kerberos аутентфикации), вы можете получить IP адрес этого устройства. Для этого нужно включить следующие параметры аудита в Default Domain Controller Policy. Перейдите в раздел Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Advanced Audit Configuration и настройте следующие параметры:

Account Logon

- Audit Kerberos Authentication Service: Success, Failure

- Audit Kerberos Service Ticket Operations: Success, Failure

Logon/Logoff

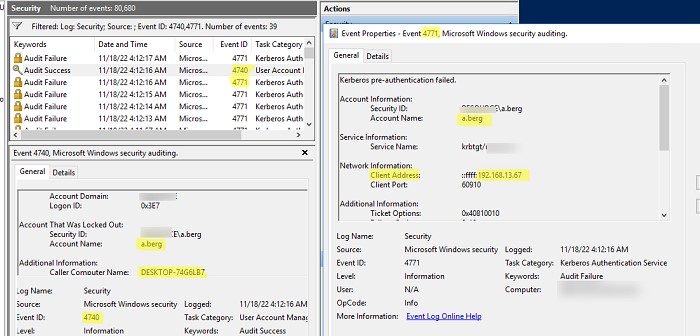

- Audit Special Logon: Success, Failure

Откройте журнал Event Viewer -> Security и включите фильтр по Event ID 4740 и 4771. Обратите внимание, что теперь перед появлением события блокировки пользователя (4740) появляется событие 4771 (неуспешная kerberos аутентфикация) от Kerberos Authentication Service. В нем указано имя пользователя, который пытался выполнить аутентификацию и IP адрес устройства (поле Network Information -> Client Address), с которого пришел запрос.

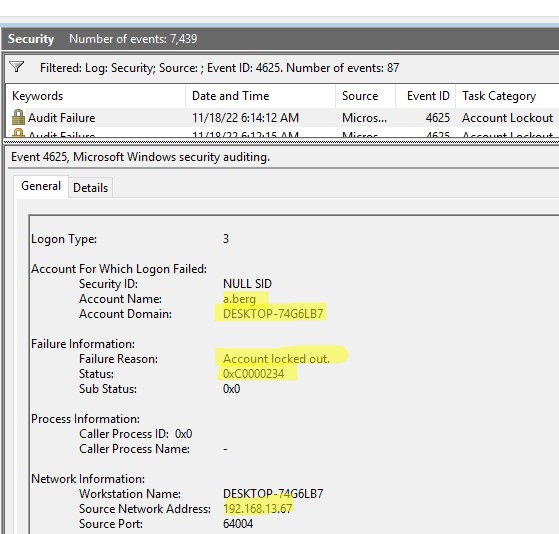

Если удаленное устройство использует NTLM для аутентификации в домене, нужно выполнить поиск события EventID 4625 (неуспешная NTLM аутентификация) на контроллерах домена (оно появится только на DC, через который была выполнена попытка аутентифицироваться через NTLM).

Откройте последнее найденное событие с EventID 4625 для вашего пользователя (Account name). Здесь видно, что при попытке выполнить NTLM аутентификацию (Authentication Package: NTLM, Logon Process: NtLmSsp) учетная запись была заблокирована (

Failure Reason: Account locked out, Status: 0xC0000234

). В описании события указаны как имя компьютера (Workstation Name), так и его IP адрес (Source Network Address).

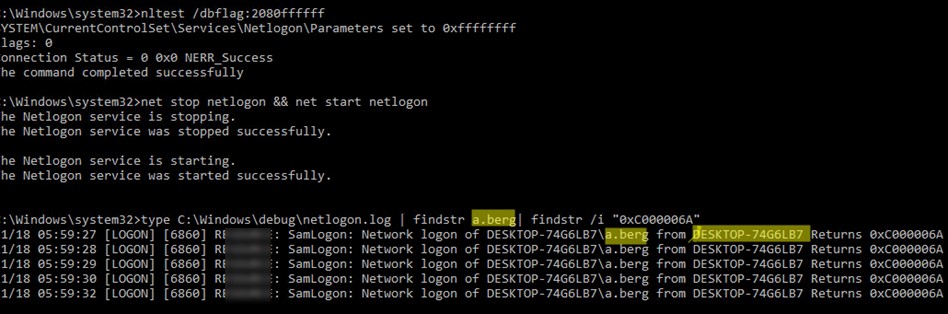

Если вы не можете найти событие блокировки пользователя в журнале Event Viewer, можно включить расширенный лог netlogon на контроллере домена. Выполните команду:

nltest /dbflag:2080ffffff

Перезапустите службу Netlogon

net stop netlogon && net start netlogon

Выполните поиск в файле netlogon.log событий:

- 0xc000006a – An invalid attempt to login has been made by the following user

- 0xc0000234 – The user account has been automatically locked because too many invalid logon attempts or password change attempts have been requested.

Можно найти события блокировки пользователя a.berg в файле netlogon.log с помощью команды:

type C:\Windows\debug\netlogon.log | findstr a.berg| findstr /i "0xC000006A"

В данном примере видно, что пользователь a.berg блокируется с устройства DESKTOP-74G6LB.

nltest /dbflag:0x0

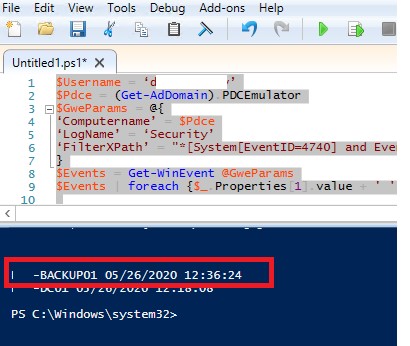

Поиск компьютера, с которого блокируется пользователь с помощью PowerShell

Можно воспользоваться следующим PowerShell скриптом для поиска источника блокировки конкретного пользователя на PDC. Данный скрипт вернет дату блокировки и компьютер, с которого она произошла. Скрипт выполняет поиск событий с Event ID в Event Log:

$Username = 'username1'

$Pdce = (Get-AdDomain).PDCEmulator

$GweParams = @{

‘Computername’ = $Pdce

‘LogName’ = ‘Security’

‘FilterXPath’ = "*[System[EventID=4740] and EventData[Data[@Name='TargetUserName']='$Username']]"

}

$Events = Get-WinEvent @GweParams

$Events | foreach {$_.Properties[1].value + ' ' + $_.TimeCreated}

Аналогичным образом можно опросить из PowerShell все контроллеры домена в Active Directory:

$Username = 'username1'

Get-ADDomainController -fi * | select -exp hostname | % {

$GweParams = @{

‘Computername’ = $_

‘LogName’ = ‘Security’

‘FilterXPath’ = "*[System[EventID=4740] and EventData[Data[@Name='TargetUserName']='$Username']]"

}

$Events = Get-WinEvent @GweParams

$Events | foreach {$_.Computer + " " +$_.Properties[1].value + ' ' + $_.TimeCreated}

}

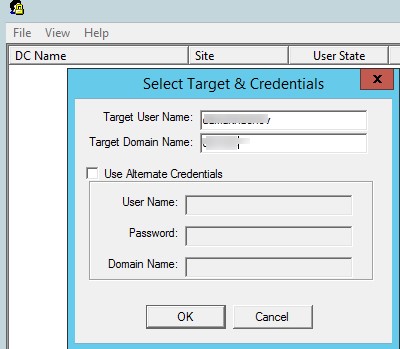

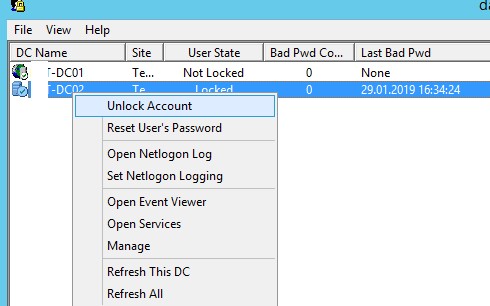

Утилита Microsoft Account Lockout and Management Tools

Для поиска источника блокировки пользователя можно использовать графическую утилиту Microsoft Account Lockout and Management Tools —

Lockoutstatus.exe

(скачать ее можно тут). Данная утилита проверяет статус блокировки учетной записи на всех контроллерах домена.

Запустите утилиту Lockoutstatus.exe, укажите имя заблокированной учетной записи (Target User Name) и имя домена (Target Domain Name).

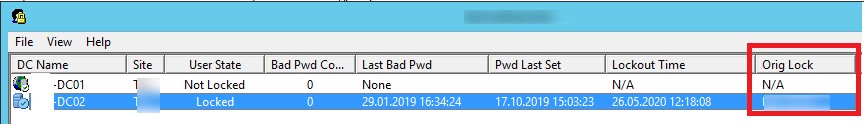

В появившемся списке будет содержаться список DC и состояние учетной записи (Locked или Non Locked). Дополнительно отображается время блокировки и компьютер, с которого заблокирована данная учетная запись (Orig Lock).

Прямо из утилиты Lockoutstatus можно разблокировать пользователя, или сменить его пароль.

Основной недостаток утилиты LockoutStatus – она довольно долго опрашивает все контроллеры домена (некоторые из них могут быть недоступны).

Как определить программу, из которой блокируется учетная запись пользователя?

Итак, мы определили с какого компьютера или устройства была заблокирована учетная запись. Теперь нужно понять, какая программа или процесс выполняет неудачные попытки входа и является источником блокировки.

Часто пользователи начинают жаловаться на блокировку своей учетной записи в домене после плановой смены пароля. Чаще всего это значит, что старый (неверный) пароль сохранен в некой программе, скрипте или службе, которая периодически пытается авторизоваться в домене с устаревшим паролем. Рассмотрим самые распространенные места, в которых пользователь мог сохранить свой старый пароль:

- Сетевые диски, подключенные через

net use(Map Drive); - Задания планировщика Windows Task Scheduler;

- Ярлыки с настроенным режимом

RunAs(используется для запуска от имени другого пользователя); - В службах Windows, которые настроены на запуск из-под доменной учетной записи;

- Сохранённые пароли в менеджере паролей в панели управления (Credential Manager). Выполните команду

rundll32.exe keymgr.dll, KRShowKeyMgrи удалите сохраненные пароли;Пароли пользователей могут быть сохранены в контексте SYSTEM. Чтобы вывести их, нужно запустить командную строку от имени SYSTEM с помощьюpsexec -i -s -d cmd.exeи выполнить командуrundll32 keymgr.dll,KRShowKeyMgrчтобы открыть список сохраненных паролей для NT AUTHORITY\SYSTEM. - Программы, которые хранят и используют закэшировнный пароль пользователя;

- Браузеры;

- Мобильные устройства (например, использующееся для доступа к корпоративной почте);

- Программы с автологином или настроенный автоматический вход в Windows;

- Незавершенные сессии пользователя на других компьютерах или терминальных RDS фермах или RDP серверах (поэтому желательно настраивать лимиты для RDP сессий);

- Сохраненные пароли для подключения к Wi-FI сетям (WPA2-Enterprise 802.1x аутентификацию в беспроводной сети);

- Если пользователь недавно сменил пароль и забыл его, вы можете сбросить его.

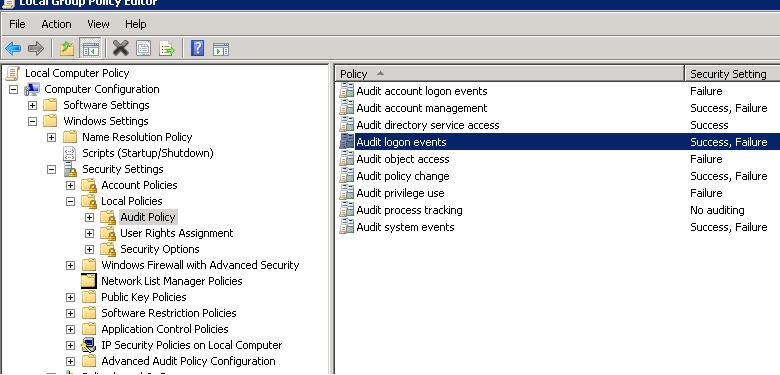

Для более детального аудита блокировок на найденном компьютере необходимо включить ряд локальных политик аудита Windows. Для этого на компьютере, на котором нужно отследить источник блокировки, откройте редактор локальной групповой политики gpedit.msc и включите следующие параметры в разделе Compute Configurations -> Windows Settings -> Security Settings -> Local Policies -> Audit Policy:

- Audit process tracking: Success , Failure

- Audit logon events: Success , Failure

Затем обновите настройки групповых политик на клиенте:

gpupdate /force

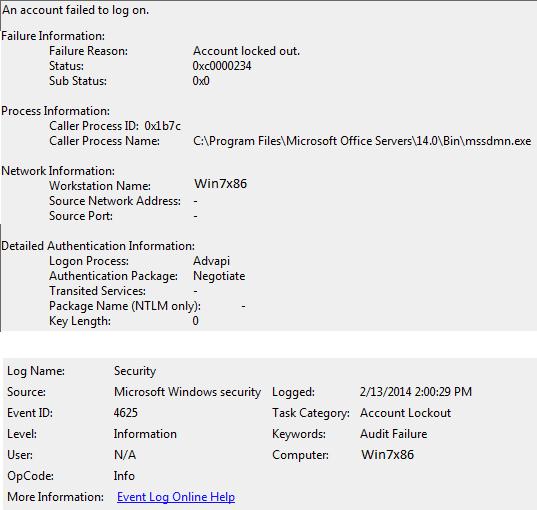

Дождитесь очередной блокировки учетной записи и найдите в журнале безопасности (Security) события с Event ID 4625. В нашем случае это событие выглядит так:

An account failed to log on. Failure Reason: Account locked out.

Из описания события видно, что источник блокировки учетной записи (Caller Process Name) – процесс mssdmn.exe (является компонентом Sharepoint). Осталось сообщить пользователю о том, что ему необходимо обновить свой пароль на веб-портале Sharepoint.

После окончания анализа, выявления и наказания виновника не забудьте отключить действие включенных групповых политик аудита.

Если вы так и не смогли найти причину блокировки учетной записи на конкретном компьютере, попробуйте просто переименовать имя учетной записи пользователя в Active Directory (измените SAMaccountName и UPN пользователя в домене AD). Это как правило самый действенный метод защиты от внезапных блокировок определенного пользователя, если вы не смогли установить источник блокировки.

По ссылке Account Lockout and Management tool значится достаточно давний (2002) софт, который как указано на сайте — для максимум Win2003. Скажите — есть ли возможность вернуть закладочку Additional info в консоли ADUC для домена на базе Win2008R2? ADSI editor как-то не очень симпатичен, хочется проверенное и привычное….

Спасибо за сайт и полезную информацию!

Спасибо за отзыв!

По сабжу: в консоли ADUC Windows 7 и выше, если включить в свойствах отображение дополнительных полей полей (View -> Advanced Features) в свойствах учетной записи появляется новая вкладка Attribute Editor — она по-сути показывает то же самое, что и консоль ADS, только без необходимости поиска.

Если отфильтровать содержимое окна и включить «отображать только атрибуты со значениями) — то можно довольно быстро найти всю инфу, которую раньше выдавала вкладка Additional info (accountExpires, whenChanged и тп.)

Чудо просто: в момент когда ищу причину блокировка — приходит уведомление о вашей новой статье. И еще более прикольно видеть свой комментарий от 2014г под статьей от 21.11.2022. Ваши сайты winitpro.ru самые лучшие и полезные. Недавно была премьер поддержка, пришел товарищ из Микрософт и начал работу с того что открыл ваш сайт !

Подробно описал как вернуть вкладку Additional info в домене на базе Win2008R2 и выше в этой статье.

Спасибо за интересную идею статьи!

Добрый!

На контроллерах домена(2k8)- их 3 штуки, нет события. политика аудита для контроллеров домена настроена по всем пунктам успех/отказ. Но событий 4740-нет, учетка блочится…

В журналах безопасности другие события аудита отображаются?

Доброго дня у меня тоже в журналах пусто по ID события и по username.

Но учётка заблокировалась. один DC 2008R2 второй 2012R2.

Событие блокировки искали на PDC?

Аудит событий точно ведется?

По ID 4625 искал

Аудит включен для контролеров.

https://image.ibb.co/chFcSq/Audit.png

какой именно аудит настроить?

@Валерий 08.11.2018

какой именно аудит настроить?

https://winitpro.ru/index.php/2017/12/04/kak-uznat-kto-sbrosil-parol-polzovatelya-v-active-directory/

Компьютер найден.

Как выяснить без похода к ПК Что за Advapi?

—

4625

0

0

12544

0

0x8010000000000000

431964

Security

COMP-41.contoso.ru

—

S-1-5-18

COMP-41$

contoso

0x3e7

S-1-0-0

W

contoso

0xc000006d

%%2313

0xc000006a

4

Advapi

Negotiate

COMP-41

—

—

0

0x90c

C:\Windows\System32\svchost.exe

—

—

Скорее всего то что предшествует запросу Advapi :

Попытка выполнения операции с привилегированным объектом.Субъект:

ИД безопасности: Contoso\Admin.USER

Имя учетной записи: Admin.USER

Домен учетной записи: Contoso

Код входа: 0x1188E4A

Объект:

Сервер объекта: Security

Тип объекта: -

Имя объекта: -

Дескриптор объекта: 0x3074

Сведения о процессе:

Идентификатор процесса: 0x25bc

Имя процесса: C:\Windows\SystemApps\Microsoft.MicrosoftEdge_8wekyb3d8bbwe\MicrosoftEdgeCP.exe

Запрошенная операция:

Требуемый доступ: 1048577

Привилегии: SeBackupPrivilege

При этом.

Пользователь является локальным админом!

Добрый день!

В этой статье указано что включить, если учетка блокируется, а событий 4740 нет в журналах.

После инструкций, написанных в статье, у меня появились события с id 4740

https://community.spiceworks.com/topic/1778627-event-id-4740-for-account-lockouts-not-logging-in-event-viewer

Добрый день.

А возможно ли по средством powershell команды получить информацию о причинах блокировки учетной записи? Если можно, то, просьба, укажите её.

Добрый!

Причина блокировки всегда одна — попытки аутентифицироваться под пользователем с неверным паролем (в соответствии с настройками политик блокировки)

Безусловно да, но я имел в виду выявление самого источника блокировки, т.е. либо это какой-то компьютер, либо какое-нибудь мобильное устройство и т.д. Чтобы понимать где искать проблему.

К примеру вот такой скрипт по мотивам статьи https://winitpro.ru/index.php/2016/05/04/prostaya-sistema-audita-udaleniya-fajlov-i-papok-dlya-windows-server/

Фильтруем журнал по событию блокировки (id=4740), выводим время блокировки, учетку и имя компьютера, с которого прилетела блокировка:

Get-WinEvent -FilterHashTable @{LogName=»Security»;id=4740} | Foreach {

$event = [xml]$_.ToXml()

if($event)

{

$Time = Get-Date $_.TimeCreated -UFormat «%Y-%m-%d %H:%M:%S»

$User = $event.Event.EventData.Data[0].»#text»

$source = $event.Event.EventData.Data[1].»#text»

write-host «Time:» $Time — » User » $User » Source » $source

}

}

Безусловно да, но я имел в виду выявление самого источника блокировки, т.е. компьютер/сервер или мобильное устройство и т.д.

Так то да, но я имел в виду получить выгрузку по источнику блокировки (компьютер, сервер, мобильное устройство и т.д.)

Это понятно, но я хотел как бы выгрузку отчета об источнике блокировки, т.е. имя компьютера/сервера.

Источник блокировки (имя компьютера) выводится скриптом. Он содержится в переменной $source

Не подскажешь, что такое может быть. Запускаю выполнение скрипта и получаю следующее сообщение:

—

PS C:\Windows\System32\WindowsPowerShell\v1.0> D:\Cache\blok_account.ps1

Невозможно загрузить файл D:\Cache\blok_account.ps1, так как выполнение сценариев отключено в этой системе. Для получения дополнительных сведений

см. about_Execution_Policies по адресу _http://go.microsoft.com/fwlink/?LinkID=135170.

+ CategoryInfo : Ошибка безопасности: (:) [], ParentContainsErrorRecordException

+ FullyQualifiedErrorId : UnauthorizedAccess

—

У меня используется Windows 8.1 с установленным обновлением Win8.1AndW2K12R2-KB3066437-x64.msu

Разрешите выполнение скриптов командой:

Set-ExecutionPolicy RemoteSigned

Account Lockout Examiner от Netwrix помогла найти источник блокировки. На ПК сидел вирус КИДО, который подбирал пароли ко всем учеткам в домене

Переводческий блокируется пользователь (время блокировки всегда разное) в журналах

только

Учетной записи не удалось выполнить вход в систему.Субъект:

ИД безопасности: система

Имя учетной записи: ATR-VED-01$

Домен учетной записи: AZARD

Код входа: 0x3e7

Тип входа: 5

Учетная запись, которой не удалось выполнить вход:

ИД безопасности: NULL SID

Имя учетной записи: UpdatusUser

Домен учетной записи: ATR-VED-01

Сведения об ошибке:

Причина ошибки: Неизвестное имя пользователя или неверный пароль.

Состояние: 0xc000006d

Подсостояние: 0xc0000064

Сведения о процессе:

Идентификатор процесса вызывающей стороны: 0x264

Имя процесса вызывающей стороны: C:\Windows\System32\services.exe

Сведения о сети:

Имя рабочей станции: ATR-VED-01

Сетевой адрес источника: -

Порт источника: -

Сведения о проверке подлинности:

Процесс входа: Advapi

Пакет проверки подлинности: Negotiate

Промежуточные службы: -

Имя пакета (только NTLM): -

Длина ключа: 0

Проверьте на компьютере ATR-VED-01 нет ли служб или заданий планировщика, запускаемых от имени пользователя UpdatusUser

Возможна ли блокировка именно компьютера?

Теоретически все атрибуты для этого есть. Однако на практике, если у компьютере перестает совпадать его пароль с доменным паролем учетки, он вываливается из домена (перестают работать доверительные отношения) и авторизоваться в домене на таком компьютере не получится.

Заблокирована учетная запись пользователя.

Субъект:

Идентификатор безопасности: СИСТЕМА

Имя учетной записи: DC01$

Домен учетной записи: DOMAIN

Идентификатор входа: 0x3E7

Заблокированная учетная запись:

Идентификатор безопасности: DOMAIN\Manager2

Имя учетной записи: Manager2

Дополнительные сведения:

Имя вызывающего компьютера: MSTSC

Но такого пк в домене нет, как найти источник?

Посмотрите в вашем DNS-е, может быть есть запись для MSTSC.

ещё раз посмотрел в ДНС, такого имени нет

2Аlex

08.11.2018

По ID 4625 искал

Аудит включен для контролеров

Событие блокировки учетки (4740) фиксируется на DC . По нему можно найти компьютер, с которого выполняется блокировка.

4625 это событие нужно искать на рабочих станциях (это второй шаг), соотвествнно политику аудита нужно включать на рабочих станциях (через доменную или локальную политику).

>По нему можно найти компьютер, с которого выполняется блокировка.

server 2008 r2, по событию 4740 в строке , где должен показываться компьютер, пусто 🙁

Как быть тогда?

to Аlex 12.11.2018

Точно определить где именно используется старый пароль проблематично, запуск ведь в рамках svchost.exe. Начните с перезагрузки.

Если не поможет — см. секцию статьи «смотрим самые распространение места, в которых пользователь мог использовать свой старый пароль». Там описаны все самые распространенные места, где мог быть сохранен старый пароль пользователя.

«смотрим самые распространение места, в которых пользователь мог использовать свой старый пароль».

9 наверное ))

Дело в том что пароль не менялся. на новом\проблемном ПК установлена windows 10 — единственный в домене.

Нашёл где ошибка: Eсть ряд заданий настроенных через GPP\GPO

пример одного :

И на ПК c win7 выполняются и добавляются в список планировщика для компьютера.

На проблемном пк их нет.

Вспомнил, недавно думая как раз про пункт — 2. В заданиях планировщика Windows (Task Scheduler)

Удалил эти задания чтоб они создались по новой.

UP^

Есть мысли? Может надо сбросить учётку ПК на котором не синхронизируются GPP?

Немного не понял вашей ситуации. В

ы обнаружили, что блокировка вызывалась заданием с неверным паролем и удалили его?

От кого запускается задание? Вы имя и пароль пользователя задавали тоже через политику, но на Win 7 это работает, а на Win 10 — нет

to @itpro Есть назн. задания через GPO GPP.

часть из них создаётся на локальном ПК, часть нет. с ошибкой:

Элемент предпочтения компьютер "StopDelete" в объекте групповой политики"folders&files {B317CC1D-2D27-46ED-9BDF-D683A51AAC48}"

не применен по причине ошибки с кодом '0x8007052e

Неверное имя пользователя или пароль.' Эта ошибка была отключена.

Сейчас заметил служба gpsvc «Клиент групповой политики» остановлена

и возможность включить не активна.

из под админа AD

SC \\HP01 Start gpsvc

или

SC \\HP01 Start gpsvc obj= Contoso\admin password= 11password11

[SC] StartService: OpenService FAILED 5:

Access is denied.

Из под

а если заблокировалась учётка администратора домена, как тогда быть?)

Не должна, потому как не должна ни где использоваться.

+

net user administrator /active:yes

Должно помочь из под сервисного аккаунта.

ну если злоумышленник будет брутфорсить?

>Должно помочь из под сервисного аккаунта.

сервисный — это какой?

Ну во первых: В больших конторах может быть несколько админов(людей) а у них или делегированы

права, или есть под каждого Логин из группы domain admins.

любой сможет разблокировать.

Ну если даже один человек всем управляет, желательно иметь несколько учёток для разных задач.

Планировщик, какие либо устройства.

Ну а с доменом ничего и не должно быть если учётка заблокирована. (могу не прав быть что скажет itpro ) нужна только для восстановления AD или DC.

Да шо там говорить, есть же белые странички: http://www.oszone.net/5796

Ну вообще свести к минимуму возможность брутфорсить в вашей локалке.

Под учеткой administrator домена работать как правило не нужно. Ее пароль должен храниться в сейфе 🙂

Заведите дополнительные (выделенные) учетки с правами домен админа для администарторов и выполняйте задачи доменного администрирования из под-нее. Например ivanov_admin и т.п. В этом случае вы не будете зависеть от одной учетки и ее пароль не уйдет налево 🙂

зачем хранить пароль в сейфе, если его может сменить любой другой пользователь из группы администратров домена? ) Меня всегда это волновало

2 Макс (20.11.2018)

Как правило в средних и небольших компаний 2-3 человека с правами доменного админа. Представьте ситуацию, что в какой-то момент один отпуске, другой заболел, а третий уволился, а в домене нужно что-то делать хотя бы силами сторонних консультантов. Понятно, что ситуация чисто теоретическая, но эти риски бизнесу нужно учитывать и быть к ним готовыми.

я представил ситуацию, когда помощника админа обидели-сократили-уволили и он положил весь домен…

ребят, выручайте. периодично, раз в час блочится учетка админа.

событие 4740

Заблокирована учетная запись пользователя.

Субъект:

Идентификатор безопасности: система

Имя учетной записи: AQUARIUS$

Домен учетной записи: BIZNES

Идентификатор входа: 0x3e7

Заблокированная учетная запись:

Идентификатор безопасности: BIZNES\sasha

Имя учетной записи: sasha

Дополнительные сведения:

Имя вызывающего компьютера: AQUARIUS

и вместе с этим несколько вот этих событий 4625

Учетной записи не удалось выполнить вход в систему.

Субъект:

ИД безопасности: NULL SID

Имя учетной записи: —

Домен учетной записи: —

Код входа: 0x0

Тип входа: 3

Учетная запись, которой не удалось выполнить вход:

ИД безопасности: NULL SID

Имя учетной записи: sasha

Домен учетной записи: BIZNES.LOCAL

Сведения об ошибке:

Причина ошибки: Учетная запись блокирована.

Состояние: 0xc0000234

Подсостояние: 0x0

Сведения о процессе:

Идентификатор процесса вызывающей стороны: 0x0

Имя процесса вызывающей стороны: —

каждому событию 4625 предшествует событие 4648

Выполнена попытка входа в систему с явным указанием учетных данных.

Субъект:

ИД безопасности: NETWORK SERVICE

Имя учетной записи: AQUARIUS$

Домен учетной записи: BIZNES

Код входа: 0x3e4

GUID входа: {00000000-0000-0000-0000-000000000000}

Были использованы учетные данные следующей учетной записи:

Имя учетной записи: sasha

Домен учетной записи: BIZNES.LOCAL

GUID входа: {00000000-0000-0000-0000-000000000000}

Целевой сервер:

Имя целевого сервера: aquarius.biznes.local

Дополнительные сведения: aquarius.biznes.local

Сведения о процессе:

Идентификатор процесса: 0x828

Имя процесса: C:\Windows\System32\svchost.exe

Сведения о сети:

Сетевой адрес: —

Порт: —

Данное событие возникает, когда процесс пытается выполнить вход с учетной записью, явно указав ее учетные данные. Это обычно происходит при использовании конфигураций пакетного типа, например, назначенных задач, или выполнении команды RUNAS.

помогите разобраться кто стучится в дверь моя

Смотрите, вспоминайте в каких программах, процессах был сохранен пароль учетной записи BIZNES\sasha на компьютере AQUARIUS. Список типовых мест в системе, где мог быть сохранен пароль пользователя перечислен в статье.

Доброго дня.

В домене появился второй пк с win10 установка с нуля.

И тоже стал блокировать учётку админа.

Чистый паролей нигде не сохранено. Всё как описывал ранее(выше).

Вызвана привилегированная служба.

Субъект:

ИД безопасности: contoso\Admin

Имя учетной записи: Admin

Домен учетной записи: contoso

Код входа: 0x4E61E

Служба:

Сервер: Security

Имя службы: -

Процесс:

Идентификатор процесса: 0x1a08

Имя процесса: C:\Windows\explorer.exe

Сведения о запросе службы:

Привилегии: SeLoadDriverPrivilege

ИЛИ----------

Идентификатор процесса: 0xe4c

Имя процесса: C:\Windows\System32\svchost.exe

Сведения о запросе службы:

Привилегии: SeProfileSingleProcessPrivilege

4625

Учетной записи не удалось выполнить вход в систему.

Субъект:

ИД безопасности: СИСТЕМА

Имя учетной записи: HP400-PC$

Домен учетной записи: contoso

Код входа: 0x3E7

Тип входа: 4

Учетная запись, которой не удалось выполнить вход:

ИД безопасности: NULL SID

Имя учетной записи: Admin

Домен учетной записи: contoso

Сведения об ошибке:

Причина ошибки: Неизвестное имя пользователя или неверный пароль.

Состояние: 0xC000006D

Подсостояние: 0xC000006A

Сведения о процессе:

Идентификатор процесса вызывающей стороны: 0xa88

Имя процесса вызывающей стороны: C:\Windows\System32\svchost.exe

Сведения о сети:

Имя рабочей станции: HP400-PC

Сетевой адрес источника: -

Порт источника: -

Сведения о проверке подлинности:

Процесс входа: Advapi

Пакет проверки подлинности: Negotiate

Промежуточные службы: -

Имя пакета (только NTLM): -

Длина ключа: 0

С блокировкой разобрался. В GPP путём выставления в свойствах Назн.Задания «Выполнять только для зарегистрированного пользователя» и затем «Выполнять вне зависимости от регистрации пользователя» Добился запроса реквизитов учётки из под которой должно запускаться. Не помогала даже смена учётки.

Но сами задания не создаются на машине с win 10.

Элемент предпочтения компьютер «GpUpDateW10» в объекте групповой политики «GPP-W10 {BF00B521-C7C1-47C7-9346-

FA75CE8EA532}» не применен по причине ошибки с кодом ‘0x80090005 Плохие данные.’ Эта ошибка была отключена.

https://winitpro.ru/index.php/2016/06/20/pochemu-perestali-rabotat-nekotorye-gpo-posle-ustanovki-ms16-072/ сделал.

та же проблема, только не регистрируются источники (имя рабочей станции или сетевой адрес источника). Так же имя процесса вызывающей стороны C:\Windows\System32\svchost.exe, а процесс входа IAS

Учетной записи не удалось выполнить вход в систему.

Субъект:

ИД безопасности: система

Имя учетной записи: SRV1C8$

Домен учетной записи: CAPITAL

Код входа: 0x3e7

Тип входа: 3

Учетная запись, которой не удалось выполнить вход:

ИД безопасности: NULL SID

Имя учетной записи: admin

Домен учетной записи: CAPITAL

Сведения об ошибке:

Причина ошибки: Неизвестное имя пользователя или неверный пароль.

Состояние: 0xc000006d

Подсостояние: 0xc000006a

Сведения о процессе:

Идентификатор процесса вызывающей стороны: 0x454

Имя процесса вызывающей стороны: C:\Windows\System32\svchost.exe

Сведения о сети:

Имя рабочей станции:

Сетевой адрес источника: —

Порт источника: —

Сведения о проверке подлинности:

Процесс входа: IAS

Пакет проверки подлинности: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Промежуточные службы: —

Имя пакета (только NTLM): —

Длина ключа: 0

происходит на одном серваке, не контроллере домена, примерно каждые полчаса и обязательно по 3 раза. На сервере поднят RDP для локалки, доступ из интернета только по VPN.

Что может быть?

Всем привет!

Похоже данная тема мучает всех… У меня такая же проблема, блокируется админская доменная учетка.

Запускаю программу LockoutStatus, вижу что учетка заблокирована, на таком-то сервере, ок, иду на это сервер, захожу в журнал событий, но у меня нет Эвентов с ID 4740 или 4625. Политики у меня включены согласно вашим скринам. Кто-нить может подсказать, почему не отображаются данные События в журналах DC???

нашел бяку. В вашем случае, конечно, может быть иная причина, а у меня она такова — у меня поднят PPTP VPN на 2008 виндах. А вот пользователи имеющих доступ к VPN серверу и пользователи RDP разделены, т.е. если USER1 вошел на VPN, то хрена лысого он попадет на RDP (типа безопасность решил так замутить). Так вот, оказалось что я воткнул VPN доступ админу(т.е. себе, но зачем — не помню, а переделывать не стал) и какой-то гусь подбирал пароли по PPTP, собсно давно известно что PPTP не есть хорошо, но тем не менее. И все что нужно было сделать — это расширить логи по VPN серверу (точнее по Internet Access Server). В течение 5 минут нашел IP с которого фигарили атаки, оказались из Румынии. Ну и блокирнул. Логи лежат в C:\Windows\tracing.

Что-то вы совсем не мой случай описали)))

Сегодня новый рекорд, учетка блочится каждые 20 минут, в логах ничего найти не могу

Если на сервере, с которого блокируется учетка вы не находите событие с кодом 4625 с помощью филтра, попытайтесь в просмотрщике события отфильтровать все события со статусом Audit Failure и пробежаться по ним глазами. Может что и увидите интересного.

Я так тоже пробовал, Audit Failure пустой на на всех DC, при этом в политиках в разделе Compute Configurations -> Windows Settings -> Security Settings -> Local Policies -> Audit Policy все включено.

проверьте размер файла аудита, возможно он мал и события затираются

(Get-AdDomain).PDCEmulator

Команда не работает в PS, с чем может быть это связано?

Скорее всего у вас не установлен модуль ActiveDirectory для PowerShell: https://winitpro.ru/index.php/2019/07/18/modul-active-directory-dlya-powershell/

Что делать если через owa exchange можно блочить любые учетки в домене?

Найти безобразника и наказать… Или у вас наружу owa выставлен?

К сожалению, да)

Самый простой вариант — перед открытием OWA использовать дополнительную проверку пароля через .htacess или наподобие.

Если есть бюджет — внешний анализатор трафика с блокировкой IP.

Ну еще один метод — блокировка часто долбящихся IP с ошибкой авторизации после n попыток на windows firewall. По аналогии со статьей https://winitpro.ru/index.php/2019/10/02/blokirovka-rdp-atak-firewall-powershell/

С одной стороны можно включить Basic-аутентификацию…

С другой стороны может где-то есть настройка BaseDN, где OWA или ECP ищет пользователей через Form-Based?

Добрый день! А есть ли способ узнать с какого недоменного устройства (типа: МФУ) блокируется учетная запись. Думаю, многим бы хотелось узнать об этом.

Тут разницы нет. В логе на PDC должен быть IP адрес устройства. Но тут ест нюанс — если мфу авторизируется для отправки только на почтовом сервере, то в журнале PDC будет источник блокировка — ваш почтовый сервер. для более детального выявления устройства, с которого прилетает неверный пароль, придется смотреть логи почтового сервера.

Добрый день.

Почему эти политики, после решения проблемы нужно отключить?

Audit process tracking: Success , Failure

Audit logon events: Success , Failure

Чтобы не забивать журнал безопасности на компах лишними данными. Если вам постоянно нужна эта инфа — оставляет политики аудита включенными. Не проблема.

Коллеги, поступила информация, что в Netwrix Account Lockout Examiner 4.1 и ранних версиях была обнаружена уязвимость системы безопасности. Эта проблема может позволить злоумышленникам получить учетные данные администратора домена, используемые для запуска Account Lockout Examiner.

Всем пользователям Netwrix Account Lockout Examiner 4.1 или более ранней версии следует рассмотреть вопрос о немедленном обновлении до версии 5.1 и выполнить два дополнительных действия, чтобы снизить риски ущерба от этой уязвимости. В частности, мы рекомендуем вам сделать следующее:

1. Скачать и установить последнюю версию Netwrix Account Lockout Examiner.

2. Отключить исходящий трафик аутентификации NTLM на рабочей станции, которая используется для запуска Netwrix Account Lockout Examiner.

3. Удалите Netwrix Account Lockout Examiner 4.1 или более раннюю версию.

Но версия 5.1 служит только анализатором процесса блокировки, но ни как не программой мониторинга блокировки. Вот такие плохие новости.

Что бы регистрировались события 4740 дополнительно надо включить Аудит управления учетными записями пользователя. Об этом в статье почему то не пишется

Такая команда выведет подробную информацию о всех событиях блокировки для пользователя (в том числе процесс, вызвавший блокировку):

Get-WinEvent -FilterHashtable @{ LogName='Security'; Id='4625'; Data="aivanov" } | Format-ListЕсли в логах пусто, можно включить расширенный лог на контроллере домена:

nltest /dbflag:0x2080ffff(не зубудьте его потом отключить

nltest /dbflag:0x0)Затем ищите события в netlogon.log

type C:\Windows\debug\netlogon.log | findstr MYLOGINИщите коды:

0xc000006a – An invalid attempt to login has been made by the following user.

0xc0000234 – The user account has been automatically locked because too many invalid logon attempts or password change attempts have been requested.

А если процесс — svchost.exe, как определить что вызвало именно этот svchost?

Помогло избавить от блокировки только переименование SAMaccountName и UPN учетки в AD. Перезагрузил компьютер и через час переименовал обратно. Проблема прошла.

Если в логе указывается неизвестное имя компа, которые не резолвитс через dns, включите расширенный аудит NTLM чтоббы показать IP адрес этого устройства.

Если источник блокировки показывает сервер exchange? Как найти конкретное устройство?

exchnage смотрит наружу?

какие протоколы разрешены для пользователей imap, pop3, activesync?

Наружу смотрит. Разрешены только активсинк

Задача тривиально, но не знаю как её решить(

Пользователя блокирует. Показывает что с сервера exchange. Скорее всего на каком-то ПК вбит неверный логин/пароль на почту в оутлуке.

Как найти данный ПК? В каких логах exchange?

Здравствуйте. Периодически сталкиваюсь с необходимостью выяснения, при аутентификации на каком сетевом ресурсе в локальной сети произошла блокировка учётной записи. При аутентификации через NTLM всё просто — иду в журнал NTLM и смотрю, на какие адреса пользователь подключался перед блокировкой. Но если аутентификация в сетевом ресурсе проходит через kerberos, возникают трудности, т.к. в каком журнале смотреть — не понятно, и вообще, есть ли такой журнал по аналогии с NTLM? Организация большая, ещё и в разных зданиях, поэтому журнал браузера не всегда есть возможность просмотреть, а rdp и прочие средства удаленного рабочего стола запрещены.

Посмотрте событие 4771\admin1

Kerberos pre-authentication failed.

нужно провериять в нем Failure Code: 0x12

Это значит «Clients credentials have been revoked Account disabled, expired, locked out, logon hours.»

В этом событии есть поля про учетку и источник»

Account Information:

Security ID:

Account Name: admin1

Network Information:

Client Address: ::ffff:10.1.2.3

Client Port: 50365

Additional Information:

Ticket Options: 0x40810010

Failure Code: 0x12

Pre-Authentication Type: 0

Если аутентификация NTLM то смотрите id 4776 и код ошибки внутри — там собственно причина, если Kerberos то id 4771

There are passwords that can be stored in the SYSTEM context that can’t be seen in the normal Credential Manager view.Download PsExec.exe from http://technet.microsoft.com/en-us/sysinternals/bb897553.aspx and copy it to C:\Windows\System32.

From a command prompt run: psexec -i -s -d cmd.exe

From the new DOS window run: rundll32 keymgr.dll,KRShowKeyMgr

Remove any items that appear in the list of Stored User Names and Passwords. Restart the computer.

В моем случае именно тут хранился пароль пользователя для доступа к файловому серверу!

После удаления сохраненного пароля проблема ушла.

Спасибо Вам, добрый человек! Очень быстро нашла источник блокировки.

Частая проблема блокировки — наличие старых (disconnected) сессий на RDP/RDS, которые вызывают постоянную блокировку пользователя после смены пароля. Желательно настраивать политиками RDP таймауты, чтобы хотя бы раз в неделю пользовательские сессии на RDS завершались автоматически.

Если в логе блокировки указано только имя компа, и вам оно ни о чем не говорит (бывает если комп не в домене), нужно искать IP адрес в расширенных событиях и проверить что включен расширенный аудит NTLM?

Присоединяюсь к вопросу. Частенько блокируются пользователи подключенные по вайфай например или с не доменной машины. А IP адрес посмотреть негде, только запись типа HOME-VASYA$.

Был бы IP адрес, легко тогда вычислялось бы.

В статье специально отдельно разобрал как получить IP адрес таких устройтсв, коотрые не в домене или вообще сетевые устройства, которые исопльзуют ntlm auth

Спасибо, нашел. Был невнимателен.

А почему политику аудита на клиенте рекомендуется потом отключить?

Много лишних логов в событиях -> сильно растет журнал -> не помещаются все события, начинают перезатираться недавние события.

Если вам критичен такой аудит, придется расширить размер журнала security на клиентах

Есть ещё одно место где система сохраняет пароли, добавьте в статью пожалуйста.

psexec -i -s -d cmd.exe

rundll32 keymgr.dll,KRShowKeyMgr

Этот сценарий был описан в разделе хранения пароля в SYSTEM. Поправил немного описание, благодарю!

Доброго времени суток. Ваша статья отличная, но она не помогла мне без этого:

Включение журнала расширенного аудита NTLM на КД выполнить «Nltest /DBFlag:2080FFFF» и смотреть в %windir%\debug\netlogon.log

но после лучше выключить «Nltest /DBFlag:0x0»

В этих логах на PDC я увидел с какого контроллера приходит запрос, а у же на этом контролере было видно на какой пк и в какое время производится вход. Далее нужно было включить лог журнала брандмауэра и получить ip адрес злодея.

P.S. По вашей замечательной статье в логах было лишь имя компа (стандартное для вновь установленной винды) что в моём случае не позволяло определить нехорошего человека. Спасибо вам за ваши труды

смотрите события 4740, 4741, 4625, 4771

также вариантом попробуйте включить фулл лог нетлогон на ДЦ nltest /dbflag:2080ffffff

не забудьте выключить по окончании, это важно

а у вас вообще политикой включен аудит логонов?

Для Kerberos pre-authentication failed 4771 нужно смотреть событие с Failure Code: 0x18. Этой ошибке соотвествет описание Clients credentials have been revoked Account disabled, expired, locked out, logon hours

Доброго дня.

Новый кейс я знаю как и откуда блокируется пользователь.

Вроде не через почту так как тогда другой лог.

Но найти на макбуке что блокирует учётку не можем.

Искать на мукбуке? или можно в АД?

Если определили источник блокировки на компьютере, значит нужно искать на буке.

С маком не помогу….

Здравствуйте

Выяснил что доменную учётку блокирует сервер Эксчэндж. Почтовый то бишь. А именно, блокирует процесс Microsoft.Exchange.Imap4.exe

Что это означает? Интерпретировать не могу.

IMAP клиент цепляется со старым паролем?

Добрый день.

Разве может не быть этого события.

0xc000006a – An invalid attempt to login has been made by the following user

а только эти

0xc0000234 – The user account has been automatically locked because too many invalid logon attempts or password

change attempts have been requested.

То есть 0xc000006a должно быть как минимум 5 6 раз чтоб потом учётка заблокировалась .

А записи есть только 0xc0000234 или Returns 0x0 а о 0xc000006a ни одной ни на одном контролере.

Добрый день!

Возникла проблема на некоторых доменных компьютерах:

Если пароль доменного пользователя и настроенной учетной записи Outlook не совпадают, то через какое-то время учетная запись автоматически блокируется.

Никаких синхронизаций между доменными учетками и почтой нет. При закрытии Outlook блокировок не происходит.

Вопрос — почему и зачем Outlook пытается навязать свои, понятное дело, отличающиеся от домена данные и можно ли как-то отключить это?

Вот пример события входа 4648 Outlook:

Выполнена попытка входа в систему с явным указанием учетных данных.

Субъект:

ИД безопасности: MBF\KovalenkoEY

Имя учетной записи: KovalenkoEY

Домен учетной записи: MBF

Код входа: 0xA7B4687

GUID входа: {025c3a92-c2d7-fa3d-8929-ef0f9a750d8b}

Были использованы учетные данные следующей учетной записи:

Имя учетной записи: KovalenkoEY@xxxxx.ru

Домен учетной записи: MBF

GUID входа: {00000000-0000-0000-0000-000000000000}

Целевой сервер:

Имя целевого сервера: winmailmbx101.hex.masterhost.ru

Дополнительные сведения: winmailmbx101.hex.masterhost.ru

Сведения о процессе:

Идентификатор процесса: 0x1a44

Имя процесса: C:\Program Files\Microsoft Office 15\root\office15\outlook.exe

Сведения о сети:

Сетевой адрес: 90.156.130.11

Порт: 443

Данное событие возникает, когда процесс пытается выполнить вход с учетной записью, явно указав ее учетные данные. Это обычно происходит при использовании конфигураций пакетного типа, например, назначенных задач, или выполнении команды RUNAS.

Вот пример события 4740

Заблокирована учетная запись пользователя.

Субъект:

Идентификатор безопасности: СИСТЕМА

Имя учетной записи: MBPHDC$

Домен учетной записи: MBF

Идентификатор входа: 0x3E7

Заблокированная учетная запись:

Идентификатор безопасности: MBF\KovalenkoEY

Имя учетной записи: KovalenkoEY

Дополнительные сведения:

Имя вызывающего компьютера: MBF-GP-008

Имена домена совпадают?

или например contoso.ru contoso.loc

Имена доменов в доменной учетной записи на DC и в почте — совпадают (contoso.ru).

Есть отличия только в лесу, DC первоначально создавался с лесом con.contoso.ru, а в почте домен изначально contoso.ru.

В итоге остается вопрос, почему Outlook так отчаянно пытается пробиться именно в доменную учетную запись? И можно ли его как-то остановить)

в каком направлении думать.

I think it is the expected behavior since the domain are the same.

Can you find some event 4625 in Event Viewer>Security on the domain controller?

———————————————

According to your description, I suppose non-domain joined clients should connect to external Exchange without such problem.

If it is the case, have you created an A record of Autodiscover on your internal DNS server to point to the external Exchange server’s ip address?

For example:

audiscover.contoso.com

If the Autodiscover record is configured in internal DNS, please run a Test E-mail Autoconfiguration via Outlook client and check the results under the «Log» tag, to see if the autodiscover process works fine.

Загугли AD user locked as a result of outlook and exchange connection.

А если в событии 4740 в поле «Имя вызывающего компьютера» пусто, то куда копать?

Всем привет! У меня такая ситуация:

Есть пользователи домена. Через политики для каждого пользователя подключаются 3 шары:

диск O — Документы Отдела (\\FS\DEP\ACCT, например)

диск Z — Общие Документы (\\FS\ALLSHARES)

диск L — Личные документы (\\FS\Users\%UserName%)

Все работает хорошо до того момента когда пользователи с ноутбуками покидают офис и подключаются по ВПН. Диски отваливаются, при попытки открыть — «Данная учетная запись не может быть использована для входа в сеть с этой станции».

ВПН l2tp+ipsec на Микротик. Авторизация — отличная от доменной учетка.

Файловый сервер по имени пингуется.

Подозреваю, при попытке подключить, винда использует учетку от ВПН вместо доменной.

Не подскажете, может кто сталкивался, как решали?

Вы пишете не в ту тему.

Скорее всего дело в том, что пользователи подключаются к VPN после входа в Windows. А на компьютеры они входят под кэшированными учетными данными домена.

Попробуйте инициировать VPN подключение до входа в Windows.

https://winitpro.ru/index.php/2013/06/16/zapusk-vpn-soedineniya-do-vxoda-v-sistemu-windows/

День добрый, может кто сталкивался с такой ситуацией. Почему-то перестала работать почта на аутлуке на мобилках.

Почта работает отлично локально, наружу, с наружи на почтовых клиентах на пк, настроено по имап. при попытке завести учетку через activesync через приложение outlook на андроид предлагает проверить логин/пароль, на cas сервере в этот момент валится ошибка ниже.

под этой-же учеткой через веб(OWA) или почтовый клиент под виндой все работает как должно.

Учетной записи не удалось выполнить вход в систему.

Субъект:

ИД безопасности: СИСТЕМА

Имя учетной записи: CAS-SERVER$

Домен учетной записи: DOMEN

Код входа: 0x3E7

Тип входа: 8

Учетная запись, которой не удалось выполнить вход:

ИД безопасности: NULL SID

Имя учетной записи: domen\ivanov.i

Домен учетной записи: domen.local

Сведения об ошибке:

Причина ошибки: Неизвестное имя пользователя или неверный пароль.

Состояние: 0xC000006D

Подсостояние: 0xC0000064

Сведения о процессе:

Идентификатор процесса вызывающей стороны: 0x1a2c

Имя процесса вызывающей стороны: C:\Windows\System32\inetsrv\w3wp.exe

Сведения о сети:

Имя рабочей станции: CAS-SERVER

Сетевой адрес источника: 10.10.10.1

Порт источника: 44866

Сведения о проверке подлинности:

Процесс входа: Advapi

Пакет проверки подлинности: Negotiate

Промежуточные службы: -

Имя пакета (только NTLM): -

Длина ключа: 0

Ошибка тут в начале: «Через определение время (задается в политике безопасности домена)».

Через определенное время.

Странно, аудит включен, события есть, определили устройство которое отправляет запрос на блокировку, но это устройство на другое устройство — и на этих двух есть куча событий блокировки учетной записи гостя и test(а блокируется другая учетная запись), и без указания программы

Вот тут ошибка опечатка:

Откройте журнал Event Viewer -> Security и включите фильтр по Event ID 4740 и 4741. Обратите внимание, что теперь перед появлением события блокировки пользователя (4740) появляется событие 4771 (неуспешная kerberos аутентфикация) от Kerberos Authentication Service.

Правильнее:

Откройте журнал Event Viewer -> Security и включите фильтр по Event ID 4740 и 4771

admin. Спасибо, поправил!