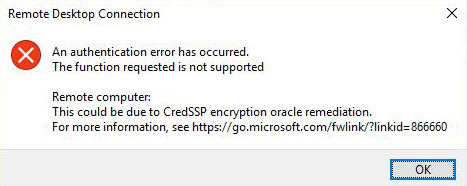

Ошибка CredSSP encryption oracle remediation при RDP подключении к рабочему столу удаленного компьютера указывает, что на удаленном хосте (скорее всего) или на вашем компьютере отсутствует обновление безопасности, которое исправляет критическую уязвимость в протоколе CredSSP.

Remote Desktop connection An authentication error has occurred. The function is not supported. Remote Computer: hostname This could be due to CredSSP encryption oracle remediation.

Подключение к удаленному рабочему столу Произошла ошибка при проверке подлинности. Указанная функция не поддерживается. Причиной ошибки может быть исправление шифрования CredSSP.

Протокол Credential Security Support Provider (CredSSP), используются для пре-аутентификации пользователей, когда для RDP доступа включен протокол NLA (Network Level Authentication). Критическая уязвимость в протоколе CredSSP, позволяющая удаленно выполнить произвольный код в системе через открытый RDP порт, была обнаружена и исправлена в 2018 году (CVE-2018–0886 — CredSSP Remote Code Execution Vulnerability).

Если у вас такая ошибка, возможны два сценария:

- Ваш компьютер с установленным обновлением CredSSP блокирует подключение к непропатченному RDP хосту с уязвимой версией CredSSP. Это самый частый сценарий. Обычно вызван тем, что на удаленном RDP компьютере ОС развернута из старого дистрибутива (RTM версии Windows Server 2016/2012 R2/2008 R2, Windows 7, 8.1 или Windows 10 младше 1803).

- Пропатченный удаленный RDP (RDS) сервер блокирует подключение с необновлённого клиента. Обратный сценарий – когда на клиенте развернута старая версия Windows, а удаленный сервер переведен в принудительный режим блокирования уязвимых версий CredSSP

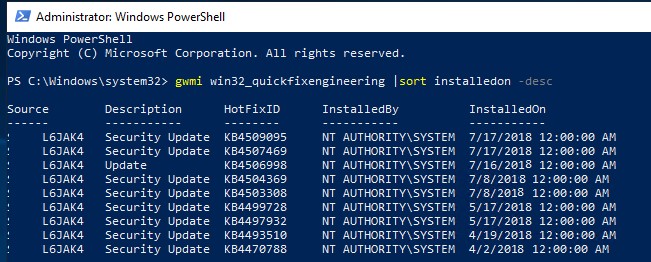

(Рекомендованный способ исправления ошибки подключения) – скачайте и установите последний накопительный пакет обновления безопасности для вашей версии Windows, выпущенный после мая 2018 года, на удаленный RDP хост (или на клиент, в зависимости от сценария). Проверьте последнюю дату установки обновлений Windows на компьютере с помощью модуля PSWindowsUpdate или через WMI команду в консоли PowerShell:

gwmi win32_quickfixengineering |sort installedon -desc

Если обновления после 2018 года отсутствуют, вы можете скачать обновление вручную через Microsoft Update Catalog, или установить его через Windows Update или сервер обновлений WSUS.

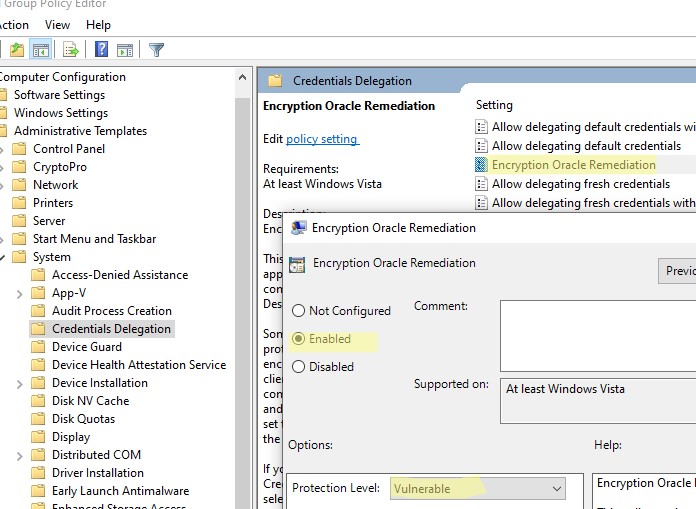

Как временное решение (не рекомендуется использовать постоянно), можно разрешить клиенту подключаться к компьютерам с уязвимой версией RDP CredSSP.

- Откройте редактор локальных групповых политик (

gpedit.msc) на клиентском компьютере (с которого вы выполняете RDP подключение); - Перейдите в раздел Computer Configuration -> Administrative Templates -> System -> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных);

- Включите политику Encryption Oracle Remediation (Исправление уязвимости шифрующего оракула), и измените ее значение на Vulnerable / Оставить уязвимость;

- Обновите настройки политик на вашем компьютере (команда

gpupdate /force) - Попробуйте подключится по RDP к удаленному компьютеру.

- Force Updated Clients — самый высокий уровень защиты, когда подключение уязвимых компьютеров блокируется. Если на RDP сервере включена эта политика, он будет блокировать RDP подключения с компьютеров с уязвимой версией CredSSP.

- Mitigated – (режим по-умолчанию) в этом режиме блокируется исходящие удаленные RDP подключения к RDP хостам с уязвимой версией CredSSP. Однако другие службы, использующие CredSSP работаю нормально;

- Vulnerable – (небезопасный режим)разрешены подключения к RDP серверам с уязвимой версией CredSSP.

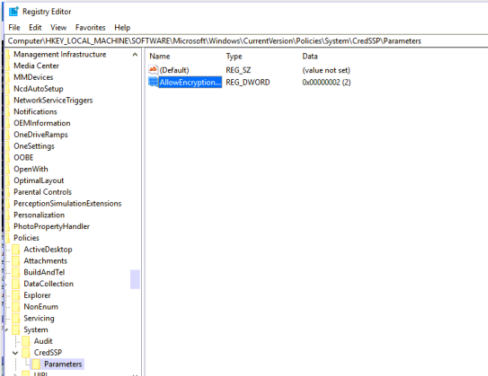

Если у вас отсутствует редактор локальных GPO (например, в Home редакциях Windows), можно разрешить подключение к хостам с непропатченной версия CredSSP с помощью команды:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

После успешного подключения к удаленному RDP компьютеру, нужно установить на нем актуальные обновления безопасности. После отключить политику Encryption Oracle Remediation на клиенте, или верните значение 0 для ключа реестра AllowEncryptionOracle.

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 0 /f

По линку на KB4103723 (Windows Server 2016 / Windows 10 1607 ) есть 2 апдейта — нужно оба ставить или достаточно того который 2018-05 Cumulative Update for Windows Server 2016 for x64-based Systems (KB4103723) и весит 1.2 гб ?

Лучше полное выкачивать. Не разбирался пока как Delta Update работают…. (идея для следующей статьи?….)

Есть статья https://support.microsoft.com/en-us/help/4093492

Там написано

An update to change the default setting from Vulnerable to Mitigated.

Логично: оптимальный средний вариант Mitigated — не так ли?

Судя по этому при выборе опции Mitigated на клиенте, с него не будет разрешено подключаться к серверам с небезопасной версией CredSSP.

Одарчук, оба ставить не нужно.

в первом абзаце ошибка : (непротченной)

Спасибо за статью, помогла.

Только осталось неясно вот что: 2012R2 обновился, KB4103725 (это последнее кумулятивное обновление, в марте и апреле почему то не устанавливались, хотя обновляется регулярно). Однако после перезагрузки обновленные клиенты продолжают выдавать предупреждение. Пробовал переустановить обновление — без изменений. В чем может быть дело, кто то может столкнулся с такой ситуацией?

Поясните, получается у вас и на клиентах и на сервере уже установлены майские обновления безопасности?

Получается так. Приходится отключать уведомления на клиентах, пока не разберусь с сервером.

Так выглядит груп. политика после обновления:

[URL=https://savepice.ru/full/2018/5/16/8c6300642d0f04629a67519c706eab24-full.jpg.html][IMG]https://cdn1.savepice.ru/uploads/2018/5/16/8c6300642d0f04629a67519c706eab24-prev.jpg[/IMG][/URL] [URL=http://perfetto-furniture.com]перфетто[/URL]

Никаких изменений, что до обновления, что после. Так и должно быть?

Не понятно, почему у вас не появилась новая политика в редакторе. Можоно попробовать через реестр ее настраивать как показано в статье (параметр AllowEncryptionOracle ).

У вас сервер обновления со WSUS получает или с Интернета? Попробуйте выполнить поиск обновлений и установить все недостающее апдейты.

Обновления из Интернета. Обновляется автоматом регулярно. Если можно, скопируйте ветку реестра сервера (если она отличается от в.р. рабочего компа под управлением не серверной ОС), и выложите здесь. Буду очень признателен.

А после этого обновления на сервере работает возможность теневого подключения к сеансам пользователей? Помнится, зимой после похожего обновления, когда активно боролись с Meltdown and Spectre, чё-то наворотили в обновлениях так, что при попытке подключиться к активному удалённому подключению появлялась «неизвестная ошибка». Я после этого случая подобные обновления не ставлю, исключаю из списка. А как у вас после этого последнего обновления?

Проверить не могу, сервер в рабочей группе.

В самой последней команде речь идет про отключение значения, поэтому /d 0. И неплохо бы еще добавить /f.

Да, нужно менять AllowEncryptionOracle на 0. Поправил. Спасибо, за внимательноссть 🙂

Есть решение как подключится на ферму RDS с компьютера под управлением Windows XP Sp3 ?

Скорее всего ключ AllowEncryptionOracle = 2 на копьютерах с Windows XP работать не будет. Получается, чтобы подключаться к RDS с клиентов на XP нужно на терминальных серверах переключить политику Encryption Oracle Remediation policy в режим Mitigated. Однако RDS сервера при этом будет подвержен эксплуатации уязвимости CredSSP (CVE-2018-0886). Также придется отключить на сервере Network Level Authentication (хотя есть и обходное решение по включению NLA в Windows XP SP3 — https://winitpro.ru/index.php/2011/01/16/vklyuchaem-network-level-authentication-v-windows-xp-sp3/).

Т.е. это стоит использовать только как временное решение, пока не обновите ОС на клиентах до Windows 10/8.1/7.

Да. Сегодня проверил работает. Правка реестра и установка обновлений Embbeded на Windows XP Pro SP3

На серверах последние актуальные обновления.

Большое спасибо за статью!

Здравствуйте, пытаюсь починить доступы к рдп, но по указанному вами пути

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters

у меня отсутствует \CredSSP\Parameters

там только

Audit

UIPI

подскажите как быть?

у меня win 8.1

Убедитесь, что у вас на клиенте стоят последние кумулятивные обновления Windows (майские). Посмотрите, появилась ли политика.

В случае необходимости вы можете создать указанную ветку и ключ реестра вручную. Команда делает это автоматически.

Не могу понять, ставлю майский патч — Политика по умолчанию выключена. Поставил сначала март, апрель, май (m. rollup) — политика все равно выключена и компьютер подключается ко всем серверам подряд. Ставлю те же патчи на сервера 2008 R2 — тоже самое, политика не активна.

В майском патче должно же было автоматически выставиться в enabled — Mitigated.

Не знаете, почему объект GPO не активен после установки этих патчей?

печально, что может быть утерян единственный доступ по RDP к удалённому серверу Windows

Здравствуйте!

Что делать, если есть 2003 сервер? Добавить на него ключ реестра:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Windows Server 2003 / XP сняты с поддержки, для них не выпускался патч, закрывающий уязвимость в CredSSP. Таким образом, вам придется обновить ОС до более свешей, либо постоянно держать включенной политику Encryption Oracle Remediation = Vulnerable на клиентах (со всеми вытекающими рисками).

https://support.microsoft.com/en-us/help/4056564

В самый низ: Windows Embedded POSReady 2009 — это же и есть XP

А в русском варианте так и написано

https://support.microsoft.com/ru-ru/help/4056564

WindowsXP-KB4056564-x86-Embedded-ENU.exe

Сведения о файлах для Windows XP

Спасибо, за ссылку! Для XP вполне себе вариант. Где-то читал, что обновления для Embedded POSReady можно установливать и на Windows Server 2003. Не могу вот только найти этот мануал.

Судя по всему в обновлениях следующего месяца на RDS серверах майкрософтовцы также поменяют значение политики по-умолчанию с текущего Mitigated на более жесткое Force updated clients. Таким образом, сервера будут полностью блокировать подключение с уязвимых CredSSP клиентов.

Подскажите пожалуйста, если сервер Windows 2007 год, менять не собираюсь.

На некоторых клиентах Home версий не сработало ввести команду

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Пишет в командной строке: Отказано в доступе.

Как тогда сменить политику?

Спасибо за ответ!

Что такое cервер Windows 2007? Речь о Windows Server 2003 или WS 2008?

Команду нужно выполнять в командной строке, запущенной с правами администратора. Либо можете создать ключ реестра руками с помощью regedit.exe

ИМХО

Честно говоря , от обновлений MS больше вреда , чем пользы.

Злые хакеры не разу не воспользовались уязвимостью какой-либо , зато обновления MS несколько раз заставляли «бегать» в мыле и восстанавливать сервисы .

Если изменяешь политику в редакторе лоакльных групповых политик (mmc gpedit.msc), «обновлять политики» не нужно — оснастка желает это сразу после клика на «OK».

gpupdate нужно запускать только если редактируешь реестр.

Опубликовал на форуме тему — Ошибка CredSSP и прикрепил скрипт для решения проблемы.

Пользуйтесь на здоровье.

Вот это да ! Все помогло!

Здравствуйте! После наката на Windows Server 2016 1607 апдейта KB4103723, перестал работать Shadow. Если кто в курсе, чем теперь эту проблему латать?

Такая проблема была в январе после установки обновлений против Meltdown/Spectre. При попытке подключиться к сессии пользователя через теневое подключение появлялась ошибка Неопознанная ошибка / Unspecified error. Проблема решалась установкой патча:

для Windows Server 2016 — KB4057142 (от 17 января 2018)

для Windows Server 2012 R2 — KB4057401 (от 17 января 2018)

Не знаю, насколько актуальны они сейчас. Скорее всего они уже устарели и нужно ждать более свежей заплатки (или откатывать обновление).

См. статьи (и комментарии!).

https://winitpro.ru/index.php/2018/01/09/zashhita-windows-ot-uyazvimostej-meltdown-i-spectre/

https://winitpro.ru/index.php/2014/02/12/rds-shadow-v-windows-2012-r2/

Ну да, я пытался ставить заплатку из последней статьи, радостно сообщило, что несовместимая версия… ((

Ну вообще говоря KB4103723 — это майское обновление. попробуйте установить июнький (а через 3 дня уже и июльский) кумулятивный апдейт, возможно проблема исправлена в них.

Добрый день возможно ли как то разом подключится ко всем компам и поправить?или только бегать ко всем компьютерам? которые подключены к общей локалке

Конечно, можно автоматизировтаь установку ключа. Если компьютеры не в домене, то можно удаленно выставить ключ реестра через psexec или POwerShell Remoting. Какие версии ОС и одинаковые ли пароли лок админа?

Спасибо за статью. Помогла подключиться к давно не обновляемому WS 2012R2

СПАСИБО! Помогло!

Динозавр Windows XP работает с RemoteAPP RDS на 2012 R2 фермой c GW со всеми актуальными обновлениями на 23.08.2018. Если что расскажу как запускал.

Респектую!

Давайте последовательность действий для запуска 😉

Не меняя настройки секьюрити на 2012 ферме RDS (NLA не отключал левел совместимость с клиентом) подключился наконец-то с Windows XP в 2018 году даже после обновления CredSSP

Что делал:

1. Установил чистую Windows Xp SP3 VL

2. Обновил через интернет до последнего обновления (это было трудно но все же)

3. Обновил обновлениями Windows Embedded файл реестра, искать на этом же сайте как (в нем и пишут недавнее обновление CredSSP нужное для правильно работы)

4. Проверил что установлен RDP client 7.0

5. Включил поддержку NLA через реестр на Windows XP

6. Установил сертификаты в доверенный корневой и промежуточный в хранилище КОМПЬЮТЕРА (Вам Спасибо)

Поделитесь инструкцией по обновлению XP SP3 на версию Embedded. Думаю, это будет полезно многим подписчикам.

Все получилось я решил проблему спасибо большое….

Добрый день.

Воспользовался данной инструкцией, смог достучаться до нужного компа.

Однако есть вопрос:

На том компе, куда я стучусь стоит майское обновление, а значит ошибка по идее не должна возникать, однако она возникает и лечится вышеописанным способом. В чем может быть причина?

И там и там на обоих концах Windows 10 со всеми обновлениями кроме октябрьских

Спасибо.

Я бы проверил значение политики и ключа реестра, о которых говорится в статье. Возможно кто-то менял их до вас.

Помогите, пожалуйста, кто может! Сервер RDP: Windows Server 2012 R2. Клиенты — пробовал всё, что есть в хозяйстве, и ничего не подключается. Обновление KB4103715 на сервере стоит. На днях даже специально удалил его и поставил заново. Все настройки из статьи делал — ничего не помогает. И самое главное: вот тут https://support.microsoft.com/ru-ru/help/4295591/credssp-encryption-oracle-remediation-error-when-to-rdp-to-azure-vm написано, какие версии TSpkg.dll должны быть после установки нужного обновления, но у меня этот файл версии 6.3.9600.18999, а согласно ссылке должен быть 8.0.9600,18999. Вот как такое может быть? Или по ссылке опечатка? Тогда почему не могу к нему подключиться? Могу только если снять галочку «…с проверкой подлинности на уровне сети». Но это же не дело! Помогите, кто может — что ещё можно пробовать?

А ещё скажите, пожалуйста, кто знает: может ли это быть связано с запрещением NTLM? Недавно включли вот такую политику: «Сетевая безопасность: ограничения NTLM: входящий трафик NTLM» -> «Запретить все учетные записи» и «Сетевая безопасность: ограничения NTLM: проверка подлинности NTLM в этом домене» -> «Запретить для учетных записей домена на серверах домена» — может это как-то влиять на Server 2012 R2? Кстати, сейчас посмотрел и Server 2012 (без R2) тоже перестал работать в режиме «…с проверкой подлиности на уровне сети». А Server 2008, Server 2008 R2 и Server 2016 работают.

Именно оно. нужно добавить исключения.

Там рядом есть политики

Network security: Restrict NTLM: Add exceptions *

У вас клиент и сервер в одном домене? Подозреваю, что нет.

Ведь по сути NLA определяет, когда происходить аутентфикация. Перед или после установки RDP сеанса.

Если при подключении клиента сервер требует NLA, то затем отрабатывает механизм согласования протокола аутентификации между клиентом и сервером (SPNEGO). Выбирается наиболее безопасный протокол из доступных и на сервере и на клиенте.

Для аутентфикации используется используется либо Kerberos (если один домен), либо ntlm (если клиент и сервер в разных доменах/рабочих группах). Соответственно , если клиент/сервер не в домене, то Kerberos использовать нельзя, а NTLM вы запретили.

Adminny прав, нужно добавлять исключения. Либо отказываться от отключения NTLM.

Подскажите,

при установке КВ4103718 выдаёт «обновление не применимо к этому компьютеру». Ставлю это обновление первый раз. Почему не даёт, куда копать?

Windows 7 64

Пробовал принудительно ставить КВ4103718 через DISM — без результата. Поставил КВ4103712

Обновление KB4093118 — это обновление от апреля 2018 г для Windows 7 (2008 R2).

KB4103712 — майский накопительный пакет.

Варианты, почему обновление может быть неприменимо тут.

Хотя, вообще говоря, вам нужно ставить последнее доступное на данные момент накопительное обновление для Windows 7 от 8 января 2019 — KB4480960.

Статья оказалась полезной, спасибо

Спасибо.

это всё крипто ПРО

https://social.technet.microsoft.com/Forums/Windows/es-ES/5142e42f-e3f9-4d5c-9ab4-6575672ed34d/rds-105510881080-1087108610871099109010821077?forum=WS8ru

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\CProPatches\SCHANNEL]

«Image Dll»=»_schannel.dll»

Помогите пожалуйста! Делал все из всех статей буквально! Вернул винду в исходку, на хоум версии открыл gpedit все сделал как нужно, перепробовал все! Все равно выходит та же самая ошибка! с другого ПК подключаюсь без проблем, но ноуте никак! ХЕЛП! Неделю уже вожусь нормально работать не могу.

Еще раз: если у вас возникает ошибка CredSSP encryption, значит нужно на том компьютере, к которому вы подключаетесь по RDP, установить актуальные обновления безопасности.

Всем привет!

была такая проблема в домене после отключения NTLM авторизации на не введенной в домен технике.

Для решения использовал команду `ksetup /addkdc ДОМЕН.LOCAL контроллер_домена.домен.local`

Командную надо запустить с правами админа. Как я понял с помощью этой команды указывается сервер, который выдаст керберос тикет.

а ещё авторизация про ходит после username@domein.local , но не при domen\username

Микрософ как всегда стреляет себе в ногу такими странными обновками

Есть сервер который за свой долгий путь обновлялся с WS 2008R2-2012-2019-2022, при включении параметра подключения с проверкой подлинности сети, клиент не может подключиться, пишет:

Произошла ошибка при проверки подлинности. Указанная функция не поддерживается

Причиной ошибки может быть защита о атак с использованием криптографисеского оракула CredSSP.

Это наследство еще осталось с версии 2008R2 и вылечить никак нельзя? без понижения безопасности и правок реестра и лок.безопасности?

Сложно тут сказать. Там может в процесс обновления между версиями какая-то библиотека не обновилась, или сохраниласть старая настройка.

А что сейчас в реестре в параметре AllowEncryptionOracle ?

Если пусто, я бы попробоал сначала включить политику в режиме «Force Updated Clients», может когла она создаст это параметр, все наладится…

Добрый день.

В реестре параметра не было.

При включении опции в лок.политике КК — АШ — Система — Передача учетных записей — Защита от атак с использованием криптографического оракула — Принудительно применять обновленные клиенты…. (в реестре параметр AllowEncryptionOracle создался, значение 0) перезагрузка, включение параметра «Подключения с проверкой подлинности сети» — та же ошибка при подключении клиентов.