Протокол доступа к общим файлам SMB 1.0 (Server Message Block) по умолчанию отключен в последних версиях Windows 11 и 10, а также в Windows Server 2019/2022. Эта версия протокола является небезопасной/уязвимой, и не рекомендуется использовать ее на устройствах в локальной сети. Windows поддерживает более безопасные версии протокола SMB (2.x и 3.x).

SMB v1 может быть необходим, только если в вашей сети остались устаревшие устройства с Windows XP/2003, старые версии NAS, сетевые принтеры с поддержкой SMB, устройства со старыми версиями samba, и т.д. В этой статье мы рассмотрим, как включить или отключить протокол общего доступа к файлам SMB 1.0 в Windows.

Обратите внимание что протокол SMB состоит из двух компонентов, которые можно включать/отключать по отдельности:

- Клиент SMB0 – нужен для доступа к общим папками на других компьютерах

- Сервер SMB 0 – должен быть включен, если ваш компьютер используется в качестве файлового сервера, к которому подключаются другие компьютеры и устройства.

Включить/отключить SMB 1.0 в Windows 10 и 11

Начиная с Windows 10 1709, протокол SMB 1 отключен в десктопных версиях Windows, но его можно включить из вручную.

Откройте командную строку и проверить статус компонентов протокола SMBv1 в Windows с помощью команды DISM:

Dism /online /Get-Features /format:table | find "SMB1Protocol"

В нашем примере видно, что все компоненты SMBv1 отключены:

SMB1Protocol | Disabled SMB1Protocol-Client | Disabled SMB1Protocol-Server | Disabled SMB1Protocol-Deprecation | Disabled

В Windows 10 и 11 также можно управлять компонентами SMB 1 из панели Windows Features (

optionalfeatures.exe

). Разверните ветку Поддержка общего доступа к файлам SMB 1.0 /CIFS (SMB 1.0/CIFS File Sharing Support). Как вы видите здесь также доступны 3 компонента:

- Клиент SMB 1.0/CIFS (SMB 1.0/CIFS Client)

- Сервер SMB 1.0/CIFS (SMB 1.0/CIFS Server)

- Автоматическое удаление протокола SMB0/CIFS (SMB 1.0/CIFS Automatic Removal)

Клиент SMB v1.0 нужно установить, если вашему компьютеру нужен доступ к сетевым папкам на старых устройствах. Если устаревшие сетевые устройства должны писать данные в сетевые папки на вашем компьютере, или использовать его общие сетевые принтеры, нужно включить сервер SMB 1.

Вы можете включить клиент или сервер SMB 1.0 в Windows 10/11 из панели окна управления компонентами или с помощью команд:

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol"

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol-Client"

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol-Server"

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Server

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Если после включения клиента SMBv1, он не используется более 15 дней, он автоматически отключается.

Чтобы выключить SMB1 в Windows, выполните следующие команды DISM:

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol"

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol-Client"

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol-Server"

Или удалите компоненты SMB1Protocol с помощью PowerShell:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol -Remove

Если вы отключили поддержку SMBv1 клиента в Windows 10/11, то при доступе к сетевой папке на файловом сервере (устройстве), который поддерживает только SMBv1, появятся ошибки вида:

- 0x80070035 — не найден сетевой путь;

-

Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколу SMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.

Unable to connect to file shares because it is not secure. This share requires the obsolete SMB1 protocol, which is not secure and could expose your system to attacks

;

-

Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколуSMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.

You can’t connect to the file share because it’s not secure. This share requires the obsolete SMB1 protocol, which is unsafe and could expose your system to attack. Your system requires SMB2 or higher).

Подробнее это написано в статье Не открываются общие сетевые папки в Windows 10.

Также при отключении клиента SMBv1 на компьютере перестает работать служба Computer Browser (Обозреватель компьютеров), которая используется устаревшим протоколом NetBIOS для обнаружения устройств в сети. Для корректного отображения соседних компьютеров в сетевом окружении Windows нужно настроить службу Function Discovery Provider Host (см. статью).

Включение и отключение SMB 1.0 в Windows Server 2019/2022

В Windows Server 2019 и 2022 компоненты протокола SMBv1 также по умолчанию отключены. Включить SMB v1 в этих версиях можно через Server Manager (компонент SMB 1.0/CIFS File Sharing Support) или с помощью PowerShell.

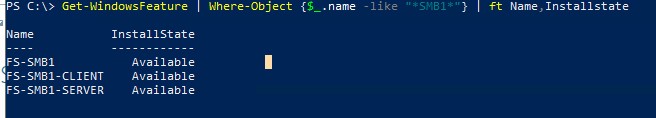

Проверить, включен ли SMB 1.0 в Windows Server с помощью команды PowerShell:

Get-WindowsFeature | Where-Object {$_.name -like "*SMB1*"} | ft Name,Installstate

Чтобы установить клиент SMB 1, выполните команду:

Install-WindowsFeature FS-SMB1-CLIENT

Включить поддержку серверной части SMB 1.0:

Install-WindowsFeature FS-SMB1-SERVER

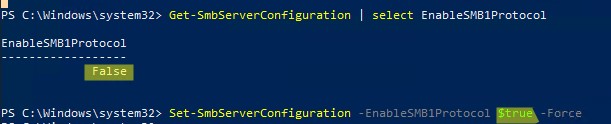

Затем проверьте, что протокол SMB 1 включен в настройках SMB сервера. Если протокол отключен, включите его:

Get-SmbServerConfiguration | select EnableSMB1Protocol

Set-SmbServerConfiguration -EnableSMB1Protocol $true -Force

Чтобы отключить SMBv1 (понадобится перезагрузка), выполните:

Set-SmbServerConfiguration -EnableSMB1Protocol $false -Force

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Чтобы полностью удалить компоненты SMB1 с диска, выполните:

Uninstall-WindowsFeature -Name FS-SMB1 -Remove

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Аудит доступа к файловому серверу по SMB v1.0

Перед отключением и полным удалением драйвера SMB 1.0 на стороне файлового сервера желательно убедится, что в сети не осталось устаревших клиентов, которые используют для подключения протокол SMB v1.0. Чтобы найти таких клиентов, нужно включить аудит доступа к файловому серверу по SMB1 протоколу:

Set-SmbServerConfiguration –AuditSmb1Access $true

Через пару дней откройте на сервере журнал событий Event Viewer -> Applications and Services -> Microsoft -> Windows -> SMBServer -> Audit и проверьте, были ли попытки доступа к ресурсам сервера по протоколу SMB1.

Get-WinEvent -LogName Microsoft-Windows-SMBServer/Audit

Проверьте, есть ли в журнале событие с EventID 3000 от источника SMBServer, в котором указано что клиент 192.168.1.10 пытается обратиться к сервере по протоколу SMB1.

SMB1 access Client Address: 192.168.1.10 Guidance: This event indicates that a client attempted to access the server using SMB1. To stop auditing SMB1 access, use the Windows PowerShell cmdlet Set-SmbServerConfiguration.

Вам нужно найти в сети компьютер или устройство с этим IP адресом. Если возможно обновите на нем ОС или прошивку, до версии поддерживающий, более новые протоколы SMBv2 или SMBv3. Если обновить такой клиент не удастся, придется включить SMBv1 на вашем файловом сервере.

Чтобы найти в Active Directory все компьютеры, на которых включен протокол SMB v1, выполните команду:

Get-ADComputer -Filter {(enabled -eq $True) } | % {Invoke-Command -ComputerName $_.DNSHostName -scriptblock {If ( (Get-ItemProperty -path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters").SMB1 -eq 1 ) {Write-Output "SMBv1 is enabled on ${env:computername}"}}}

Эта команда получит список активных компьютеров в домене с помощью командлета Get-ADComputer. Затем с помощью Invoke-Command выполнит подключение через PowerShell Remoting к каждому компьютеру и проверит включен ли сервис SMB 1.0.

<Отключение SMB 1.0 с помощью групповых политик

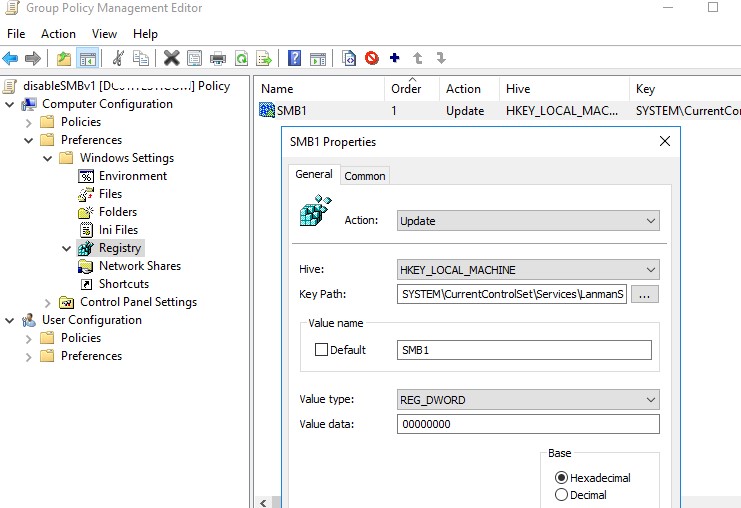

Если в вашем сети не осталось устаревших устройств, которые поддерживают только SMB 1.0, нужно полностью отключить эту версию протокола на всех компьютерах. Чтобы предотвратить ручную установку и включение компонентов SMB 1.0 на компьютерах в домене AF, можно внедрить групповую политику, которая будет принудительно отключить протокол SMB 1.0 на всех серверах и компьютерах. Т.к. в стандартных политиках Windows нет политики настройки компонентов SMB, придется отключать его через политику реестра.

- Откройте консоль управления Group Policy Management (

gpmc.msc), создайте новый объект GPO (disableSMBv1) и назначьте его на OU с компьютерами, на которых нужно отключить SMB1; - Перейдите в режим редактирования политики. Выберите Computer Configuration -> Preferences -> Windows Settings -> Registry;

- Создайте новый параметр реестра (Registry Item) со следующими настройками:

Action:Update

Hive:HKEY_LOCAL_MACHINE

Key Path:SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Value name:SMB1

Value type:REG_DWORD

Value data:0

- Данная политика отключит службу сервера SMBv1.

Если вы хотите через GPO отключить на компьютерах и клиент SMB 1.0, создайте дополнительно два параметра реестра:

- Параметр Start (типа REG_DWORD) со значением 4 в ветке реестра HKLM\SYSTEM\CurrentControlSet\services\mrxsmb10;

- Параметр DependOnService (типа REG_MULTI_SZ) со значением Bowser, MRxSmb20, NSI (каждое значение с новой строки) в ветке реестра HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation.

Осталось обновить настройки групповых политик на клиентах и после перезагрузки проверить, что компоненты SMBv1 полностью отключены.

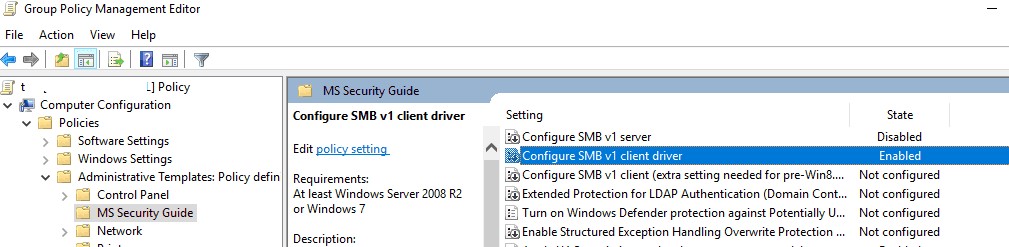

В групповых политиках Security Baseline из Microsoft Security Compliance Toolkit есть отдельный административный шаблон GPO (файлы SecGuide.adml и SecGuide.ADMX), в которых есть отдельные параметры для отключения сервера и клиента SMB:

- Configure SMB v1 server;

- Configure SMB v1 client driver.

Как раз прочитал до масштабной атаки)

Уязвимость используемая в массовой атаке 12.05.17 была закрыта MS еще в обновлении от 14 марта (https://support.microsoft.com/en-us/help/4013389/title).

Но эпичность атаки видимо была настолько высока, что оперативно выпустили патчи даже для не поддерживаемых Xp/2003: https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

Автор будто знал про будущую атаку «wannacry», и решил подстраховать своих читателей выпустив статью.) Причем за 2 дня до вторжения! Совпадение?

Небольшой постобзор по атаке https://winitpro.ru/index.php/2017/05/15/zashhita-windows-ot-virusa-shifrovalshhika-wana-decrypt0r/

На правах рекламы.

Не хочешь пропустить очередную атаку и сохранить свой офис? Подписывайся на обновления на сайте winitpro.ru !

Форма справа

Реклама работает.)

Да тут не надо было быть семи пядей во лбу что бы это предвидеть. Для тех кто следит за новостями кибербезопасности всё было заранее понятно. Вот например аналитики Касперского предсказывали это еще 25-го апреля (пруф: . Причём именно тот сценарий который произошел.

По команде:

Get-WindowsOptionalFeature –Online FeatureName SMB1Protocol

Выходит сообщение:

Get-WindowsOptionalFeature : Не удается найти позиционный параметр, принимающий аргумент «FeatureName».

строка:1 знак:1

+ Get-WindowsOptionalFeature –Online FeatureName SMB1Protocol

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : InvalidArgument: (:) [Get-WindowsOptionalFeature], ParameterBindingException

+ FullyQualifiedErrorId : PositionalParameterNotFound,Microsoft.Dism.Commands.GetWindowsOptionalFeatureCommand

Остальные команды прошли успешно, в чем может быть проблема?

Get-WindowsOptionalFeature –Online -FeatureName SMB1Protocol

Дефис пропущен перед FeatureName.

Здравствуйте! Подскажите, если я на своём компьютере расшарил ресурс, через вкладку «Доступ» то используется smb, если да то какой версии? Я сейчас отключил для клиента, но в компонентах Windows всё равно вижу что установлена птичка против smb v1. Есть ещё команда dism /online /norestart /disable-feature /featurename:SMB1Protocol, она отключает что сервера и клиента или что? Я так понял чтоб зараза которая сейчас идёт опасна для клиента? У меня в сети есть устройства (медиапроигрыватели), которые по самбе могут читать/проигрывать файлы, боюсь что там может быть старая версия клиента и отключать для сервера не вариант. Да правильно ли я понял, если каталог расшарен через «Доступ», то мой ПК работает как сервер? Или там не smb используется

Влад, если ты задаешь такие вопросы, то видно, что ты не очень в тебе разбираешься (без обид). На самом деле все эти технические подробности (сервер, клиент, протоколы…) не надо знать обычному человеку. Надо знать одну простую вещь — уязвимость, которую использует WannaCry для проникновения, была закрыта Майкрософтом _еще в марте_. Поэтому надо установить на винду все обновления и жить спокойно дальше. И впредь оперативно ставить все выходящие обновления. Если скажешь какая у тебя конкретно версия винды, то мы тебе подскажем какое конкретно обновления нужно поставить (но лучше поставить все).

Уязвимость на стороне SMB сервера. Расшарен ли у вас каталог или нет, не имеет значения, в Windows все равно запущен сервис, слушающий 445 порт. При доступе клиента к серверу они согласуют и используют максимальную версия SMB, поддерживаемую одновременно и клиентом и сервером (ссылка есть в статье).

А в общем, Сергей прав, все зависит от версии ОС на сервере и прошивок медиапроигрывателей.

А что делать если файлопомойка на Вин2003 а клиенты как ХР так и Вин7.

Вин2003 умеет выше SMBv1 ??

Мигрировать. Windows 2003 и XP умеют только SMBv1

Народ! Вы хоть бы комментарии почитали. MS ВЫПУСТИЛА ПАТЧ ДЛЯ XP И 2003 (ссылка есть выше).

А в целом itpro прав — пора уже мигрировать на более современную версию.

Про патч знаю.

Речь о том что на всех ПК был отключен СМБв1

и лишь потом оказалось что есть некий файловый сервер на Вин2003 и к нему нужен ВСЕМ доступ 🙂

Накатить на сервер патч и жить дальше. Или речь о том, что везде отключили клиентскую часть SMB1? Лично на мой взгляд отключение клиентской части бессмысленно, т.к. атаки идут через серверную часть (я имею в виду не конкретно эту атаку, а вообще). Хотя можно гипотетически представить сценарий атаки через клиентскую часть. Но это надо заставить пользователя зайти по какой-то ссылке. Т.е. это уже не так просто провернуть.

Лучше конечно переустановить сервер на новую ОС. В принципе задача сисадмина вовремя слезать с ОС поддержка которой прекратилась. Я понимаю конечно, что лень 🙂 Ну а что делать?

Да, на всех ПК отключили клиентскую часть SMB1.

Патч на сервере установлен.

Включай обратно, обновляй сервер, потом выключишь опять.

Или включи и на этом остановись. Как я уже написал, что бы атаковать через клиентскую часть нужно заставить пользователя зайти по ссылке. Очевидно, что ссылка будет внешняя (потому что иначе надо внутри сети развернуть сервер). Но пользователи по умолчанию не должны иметь возможность заходить на внешние ссылки по SMB. Ну надо по крайней мере стремиться к тому что бы это было так 🙂

Правильно ли я понимаю, что АНБ использовало эту уязвимость со времен появление SMBv1. Оно могло подключиться к любому компьютеру по 445 порту, зная его лишь ip-адрес.

Не «использовало» а «могло использовать».. со времён появления SMBv1. Широкой общественности ведь не известно когда именно уязвимость была найдена. А может конечно уязвимость была сделана специально в качестве бэкдора.

И всё таки не к любому компьютеру, а нужно что бы оный компьютер имел белый IP + открытый порт + SMBv1. Само это сочетание факторов не является нормальным априори. Белый IP конечно не обязательный фактор, но тогда предварительно нужно попасть в сеть где компьютер стоит, т.е. атака уже не напрямую из интернета.

Добрый день! Подскажите не работает команда повершелл

Set-SmbServerConfiguration –AuditSmb1Access $true

на 2012 r2 сервере ?

Добрый день! Помогите решить обратную задачу — установить SMBv1. После того как проделал действия по вашей статье и полностью удалить драйвер на одном из серверов понадобился доступ по SMBv1. Установка с помощью «Добавить роли и компоненты» и выполнение в PowerShell команды Install-WindowsFeature FS-SMB1 заканчивается ошибкой «Не удалось найти исходные файлы.»

Тоже столкнулся с такой проблемой. Как включить SMBv1 обратно?

Какая версия Windows? Как именно отключали (команда, gpo)?

У вас так получилось?

https://social.msdn.microsoft.com/Forums/en-US/7f45624e-c1e5-49f2-a298-daac4014efcd/smb1protocol-payload-removed

Или так https://social.technet.microsoft.com/Forums/lync/en-US/ed450592-383d-4c83-a999-5959c6b0c414/how-to-restore-windows-2016-removed-feature

Добрый день

Аудит включил, посмотрел результаты и никак не пойму теперь, как его выключить ))

Подскажите пожалуйста

Так пробовали?

Set-SmbServerConfiguration –AuditSmb1Access $false

SMB постоянно отключается самостоятельно, из-за этого перестает печатать принтер, подключенный по сети с другого компа. Как сделать так, чтобы SMB не отключалось?

Win 10. Принтер на компе с Win 7