Административные общие папки (шары, ресурсы) в Windows используются для удаленного доступа и управление компьютером. Windows по-умолчанию создает следующие административные шары:

-

Admin$— Remote Admin (это каталог%SystemRoot%) – используется для удаленного администрирования компьютера; -

IPC$— Remote IPC — используется для коммуникации программ named pipes) -

C$— Default Share. Расшаренный системный диск. Если на компьютере есть другие диски с назначенными буквами, они также автоматически публикуются в виде административных общих ресурсов (D$,E$и т.д.); -

Print$— публикуется, если вы открыли общий доступ к принтеру (используется, чтобы открыть доступ к каталогу с драйверами принтеровC:\Windows\system32\spool\drivers); -

FAX$— используется для общего доступа к факс-серверу.

Использование административных шар в Windows

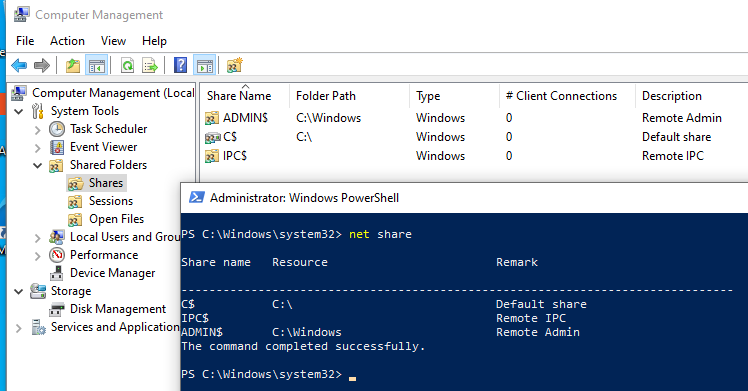

Список административных папок на компьютере можно вывести в консоли управления компьютером

compmgmt.msc

( System Tools -> Shared Folders -> Shares, Общие папки -> Общие ресурсы), выполнив команду

net share

.

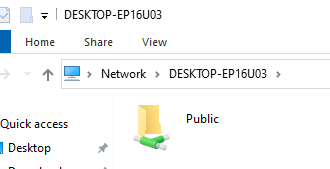

Имена общих административных шар заканчиваются знаком $. Служба LanmanServer скрывает общие папки с символом $ в сетевом окружении. Если в проводнике открыть список доступных сетевых папок на компьютере (

\\computername

), административные шары не будут показаны.

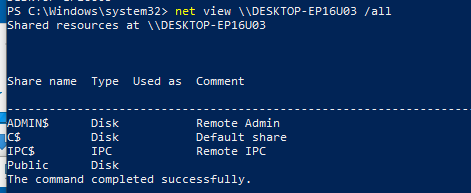

Можно получить список доступных административных шар на удаленном компьютере с помощью команды:

net view \\computername /all

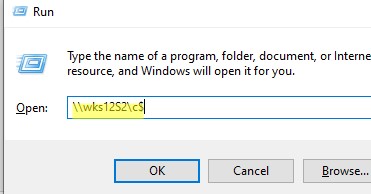

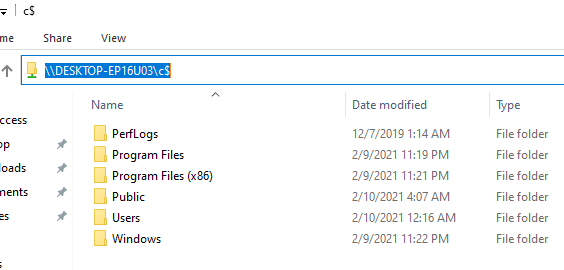

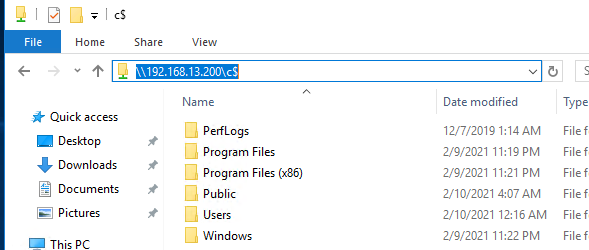

Чтобы открыть содержимое административной шары из File Explorer, нужно указать ее полное имя. Нажмите Win+R, и выполните команду

\\computername\c$

.

Данная команда откроет содержимое локального диска C и позволит вам получить полноценный доступ к файловой системе системного диска удаленного компьютера.

Получить доступ к административным шарам могут только члены локальной группы администраторов компьютера (и группы Backup Operators) при условии, что у вас включен SMB протокол, общий доступ (Turn on file and printer sharing) и доступ по 445 порту TCP не блокируется Windows Defender Firewall.

Как удалить общие административные шары в Windows?

Административные общие папки Windows удобны для удаленного администрирования компьютера, но несут дополнительные риски безопасности. Вы можете полностью запретить Windows создавать эти скрытые папки. Это не нарушит работу компьютера Windows, использующегося в качестве клиента, но ограничит его удаленное администрирование.

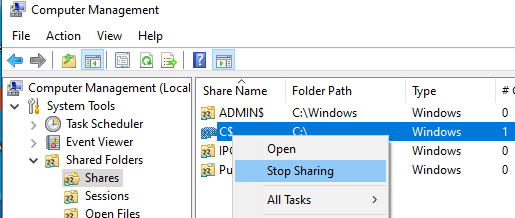

Чтобы отключить общую административную папку, выберите опцию Stop sharing в консоли Computer Management (или выполните команду

net share IPC$ /delete

). Это удалит общую административную папку, но по после перезагрузки компьютера Windows пересоздаст ее автоматически.

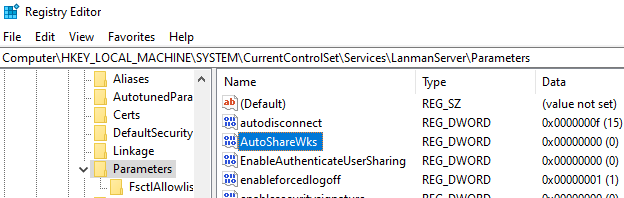

Чтобы запретить Windows публиковать административные шары, нужно открыть редактор реестра regedit.exe, перейти в ветку реестра HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters и добавить Dword параметр с именем AutoShareWks (для десктопных версий Windows) или AutoShareServer (для Windows Server) и значением 0.

Можно создать это параметр реестра вручную, из командной строки reg add:

reg add HKLM\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters /f /v AutoShareWks /t REG_DWORD /d 0

или через PowerShell:

New-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Type DWORD -Value 0

Теперь после перезагрузки административные шары не будут создаваться. При этом перестанут работать утилиты удаленного управления компьютером, в том числе psexec.

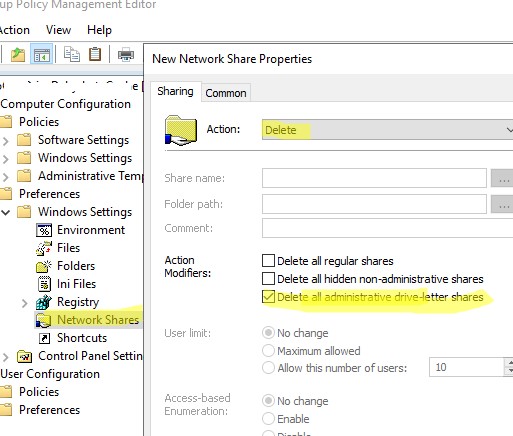

В доменной сети вы можете запретить публиковать локальные диски компьютеров в качестве административных шар с помощью групповых политик:

- Создайте новую GPO в консоли GPMC. Перейдите в раздел Computer Configuration -> Preferences -> Windows Settings -> Network Shares;

- Выберите Action: Delete и включите опцию Delete all administrative drive-letter shares.

Включить административные общие папки в Windows

Если вы хотите включить административные сетевые папки, нужно изменить значение параметра на 1 или удалить его.

Set-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Value 1

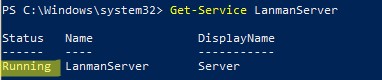

Административные шары публикуются службой LanmanServer. Если эта служба остановлена, удаленные пользователи не смогут получить доступ к общим ресурсам на этом компьютере.

Get-Service LanmanServer

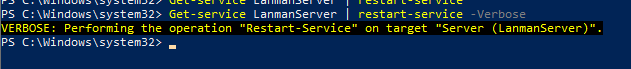

Чтобы Windows пересоздала административные шары, достаточно перезапустить службу Server командой:

Get-service LanmanServer | restart-service

Выполните команду PowerShell Get-SmbShare и проверьте, что административные шары стали доступны.

Разрешить удаленный доступ к административным папкам Windows

На компьютерах, добавленных в домен AD, удаленный доступ к административным шарам разрешен пользователям, состоящим в локальной группе администраторов.

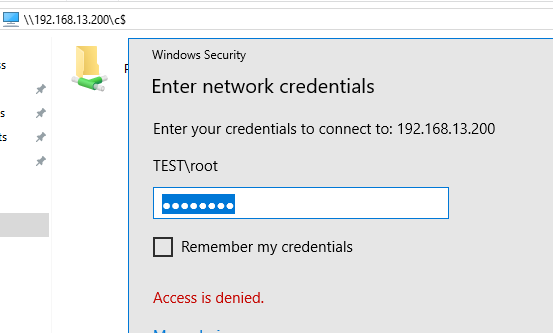

Однако Windows по-умолчанию блокирует удаленный доступ к административным шарам на компьютерах в рабочей группе (Workgroup). При попытке открыть в проводнике список файлов на таком компьютере с помощью команды\

\win10_pc\C$

появляется запрос пароля. После ввода учетных данных локального пользователя из группы локальных администраторов появляется ошибка доступа (Access is denied). Удаленный доступ к административным шарам возможен только под встроенным администратором Windows.

Удаленный доступ к административным шарам в этом случае блокируется компонентом Remote UAC (контроль учетных записей для удаленных подключений). Remote UAC фильтрует токены доступа локальных записей и аккаунтов Microsoft, блокируя удаленный административный доступ к папкам. При доступе под доменным аккаунтом такое ограничение не применяется.

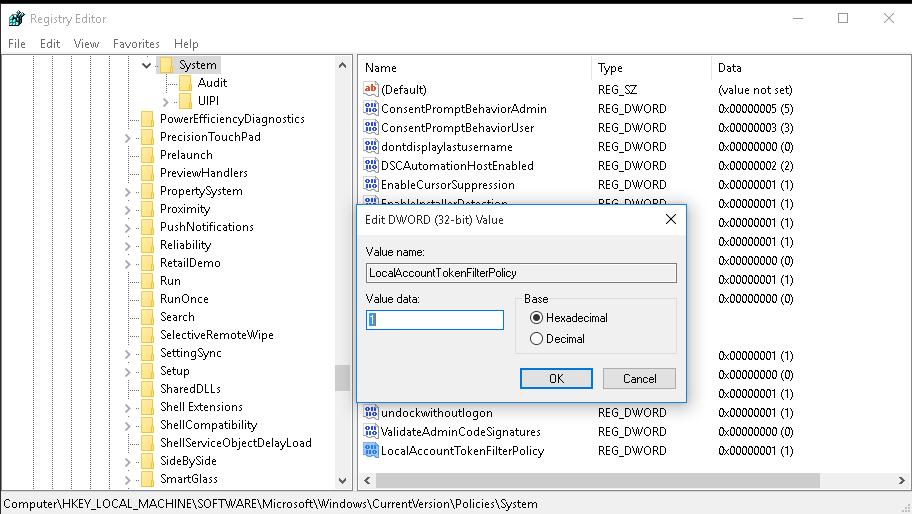

Отключить Remote UAC можно путем создания в системном реестре параметра LocalAccountTokenFilterPolicy

- Откройте редактор реестра (regedit.exe);

- Перейдите в ветку реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System ;

- Создайте новый параметр типа DWORD (32-bit) с именем LocalAccountTokenFilterPolicy;

- Установите значение параметра LocalAccountTokenFilterPolicy равным 1;

- Для применения изменений потребуется перезагрузить компьютер

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System" /v "LocalAccountTokenFilterPolicy" /t REG_DWORD /d 1 /f

После перезагрузки попробуйте удаленно открыть административный каталог C$ на компьютере Windows. Авторизуйтесь под учетною записью, входящей в группу локальных администраторов.

Должно открыться окно проводника с содержимым диска.

В стандартном наборе GPO этот параметр присутствует?

Насколько мне известно — такой политики нет. Можно конечно отключить ее политикой User Account Control: Run all administrators in Admin Approval Mode, но это затрагивает и локальны настройки UAC.

Да и по логике не нужна для этого отдельная политика — в рабочей группе доменная GPO не сильна 🙂

Ну еще не забыть, чтобы адм шары в принципе были включены:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters]

«AutoShareWks»=dword:00000001

«AutoShareServer»=dword:00000001

Антон, красава!

спасибо!

Антон, спасибо!

Чтобы на 10-ке корректно открывался доступ к административным ресурсам компьютера нужно в панели управления сделать следующее:

Панель управления\Система и безопасность\Брандмауэр Защитника Windows\Разрешенные программы

Для доступа к шарам на жестком диске включаем следующие программы:

1) HASP LM

2) Secure Socket Tunneling

3) Sentinel Licence Manager

4) Веб-доступ к удаленным рабочим столам

5) Служба iSCSI

6) Служба входа в сеть

бред. как связаны все эти службы с шарами? )

две от хасп ключа другие от других не связанных служб винды.

Огромное спасибо за статью, используются такие шары на работе, было интересно, как они создаются, но не представлял как загуглить это.

Какие порты задействованы для доступа?

RPC порт TCP 135

Благодарность.

По какой-то причине в эту логику не укладываются USB накопители, точнее флэшки

Если подключить USB диск (например, WD My Passport) то скрытая шара создается автоматически, как и для внутренних дисков

А если подключаешь любую флэшку, то шара не создается. Соответственно к USB диску по сети можно подключиться без проблем, а к флэшке — нет

Не знаете, так и должно быть?

Респект и уважуха!!!

помогло, красава!

а как оставить доступ к шарам d, e, …. и отключить только c$ ?

Удалять шару при загрузке компьютера через планировщик/автозапуск/gpo:

net share c$ /deleteСпасибо!

Другой вопрос, а как восстановить c$ и D$ если они исчезли с общий ресурсов?

Проверьте значения ключей реестра AutoShareWks или AutoShareServer . Возможно там 0. Смените на 1.

После перезагрузки админ шары должны появится автоматически.

А так, смотрите инструкцию

_https://learn.microsoft.com/en-US/troubleshoot/windows-server/networking/problems-administrative-shares-missing

Я по сети захожу через проводник \\hostname(ip)\diskname$ Держать их в постоянном доступе особо смыла нет. Если нужно — расшарьте папку.

Спасибо, нашел что нужно!

Есть несколько компьютеров, все в домене.

Административные шары ADMIN$, C$, D$ включены.

Также на всех компьютерах включен локальный администратор — Администратор.

Ему назначен пароль.

Странность в том, что под локальной учеткой Администратор к одним компьютерам к ADMIN$, C$, D$ есть доступ, а к другим нету (нет доступа или файл уже используется).

Параметра LocalAccountTokenFilterPolicy нет ни на компьютере куда пускает и куда не пускает.

После добавления параметра LocalAccountTokenFilterPolicy доступ появился.

Все компьютеры в домене.

Проблема оказалась в другом аналогичном параметре реестра FilterAdministratorToken

Существует ли возможность предоставить пользователю домена доступ к административным шарам (как админу), по типу строчного запроса: \\Domain_ip\disk$\ либо \\Domain_ip\disk$ /user:username password , без добавления пользователя в группу администраторов, без расшаривания в общий доступ сетевого ресурса (именно административные шары) и конечно без запроса учетных данных администратора в отдельном окне — обратиться напрямую, например по ярлыку (как создать ярлык с адресом обращения описывать не нужно) ?

Попробуйте через net use с паролем лок админа:

net use w: \\Domain_ip\disk$\ /user:wks223_admin Password1А как скрыть Users которую видно по пути \\имя компьютера

Этот каталог судя по всему расшарен вручную.

Можете удалить шару:

net share Users /deleteПо моим наблюдениям он не вручную расшарен а автоматически расшаривается, на обычных ПК при присоединении к домашней группе а на доменных, к домену. Причём доступ имеет в эту папку по сетевому пути только администратор. Вообще мне удалось прикрыть это дело через GPO

Привет, у нас открыты админресурсы, типа C$ и D$

Ведёт ли win 10 логи подключений к этим ресурсам, если да, где это можно посмотреть и по какому номеру события

Можно мониторить через аудит, но должен быть предварительно настроен.

У меня вопрос в другом, требуется наоборот расшарить созданную папку через $ и дать права на запись из параметров общего доступа определенному пользователю. Т.е. мне надо что бы создалась папка Скан с шарой Скан$ и в разрешениях для общего ресурса ставился определенный пользователь домена. Я такое правило сделал, но теперь забыл как вообще смог его реализовать. Это точно не настройки безопасности файловой системы. Уже голову сломал как я это реализовать смог. Где задается этот самый пользователь общего сетевого ресурса.

Для шары есть два уровня разрешений: первый разрешения уровня самой шары, затем проверяются NTFS права.

Вот тут описано как настраивать права на общие папки из PowerShell: https://winitpro.ru/index.php/2022/03/14/upravlenie-setevymi-papkami-smb-powershell/

Добавил в реестр изменения, по $ теперь открывается, но не просит пароль, любой без пароля может зайти. Как это исправить? учетная запись на компе с паролем.

У вас домен или рабочая группа?

подозреваю, что рабочая группа. Скорее всего запрос пароля не происходит потому что ваша учетка и учетнка на удаленном компьютере одинаковые, с одним паролем.