Может случится, что вы забыли пароль для входа в Windows и не можете войти в компьютер. В этой статье мы покажем, как сбросить пароль учетной записи локального администратора в Windows 10/11 и Windows Server 2022/2019/2016 с помощью установочной USB флешки с Windows.

Для сброса пароль локального администратора вам понадобится любой установочный образ с Windows 10 или 11. Проще всего создать загрузочную USB флешку с Windows с помощью утилиты Media Creation Tool, или воспользуйтесь утилитой rufus для записи скачанного ISO образа Windows на USB флешку.

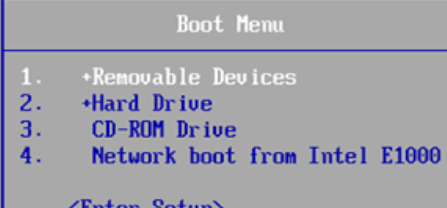

- При загрузке компьютера войдите в настройки BIOS/UEFI и выберите вашу USB флешку в качестве первичного загрузочного устройства. Для этого нужно при загрузке нажать клавишу

F1,F2илиDel(в зависимости от модели оборудования), найти пункт Boot Order/Boot Device Priority (название пунктов меню и внешний вид зависит от производителя и версии/прошивки BIOS/UEFI компьютера), и выбрать вашу USB флешку (Removable drive) в качестве первого загрузочного устройства;

- При загрузке компьютер должна появится надпись Press any key to boot from CD/DVD/USB;

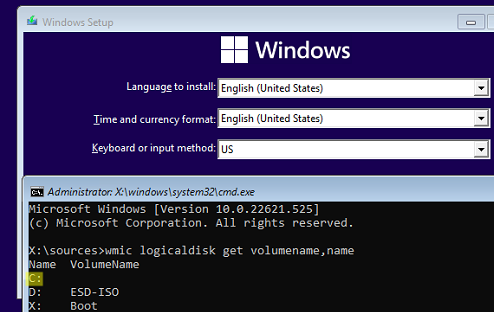

- Перед вами появится окно установки Windows. Нажмите сочетание клавиш

Shift+F10чтобы открыть окно командной строки; - Теперь вам нужно определить букву диска, которая назначена разделу, на котором установлена ваша Windows. Выполните команду: w

mic logicaldisk get volumename,name - В моем примере видно, что Windows находится на диске

C:. Именно эту букву мы будем использовать в следующих командах; Если ваш системный диск зашифрован с помощью Bitlocker, и у вас есть пароль для расшифровки, вам нужно сначала расшифровать дискТакже вы можете идентифицировать диски и назначенные им буквы разделов в среде WinPE с помощью утилиты diskpart. Выполните последовательно команды:

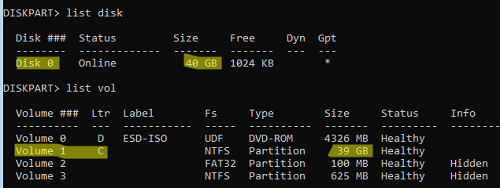

Если ваш системный диск зашифрован с помощью Bitlocker, и у вас есть пароль для расшифровки, вам нужно сначала расшифровать дискТакже вы можете идентифицировать диски и назначенные им буквы разделов в среде WinPE с помощью утилиты diskpart. Выполните последовательно команды:manage-bde -unlock С: -pw. И только после этого нужно сбросить пароль пользователя.diskpart->list disk(выведет список доступных жестких дисков) ->list vol(вывести список раздеолв и назначенные им буквы диски. В нашем примере на компьютере только один диск Disk 0 с GPT разметкой. На нем находится три раздела: системный раздел EFI (с файловой системой FAT32, который содержит загрузчик EFI для Windows), раздел восстановления (Recovery, со средой восстановления Win RE) и основой раздел с файловой системой NTFS и размером 39Гб (разделу назначена буква диска C).

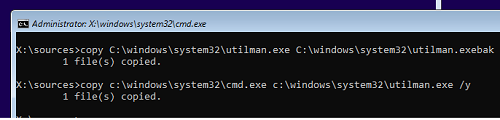

- Выполните следующую команду чтобы создать резервную копию оригинального файла utilman.exe:

copy C:\windows\system32\utilman.exe C:\windows\system32\utilman.exebak - Затем замените файл файл utilman.exe файлом cmd.exe:

copy c:\windows\system32\cmd.exe c:\windows\system32\utilman.exe /y

- Извлеките загрузочную флешку/диск с установочным образом Windows и перезагрузите компьютер:

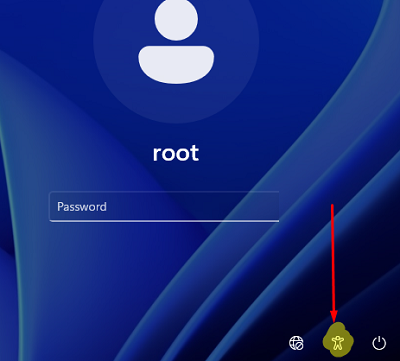

wpeutil reboot - Загрузите в обычном режиме Windows, которая установлена на вашем комьютере. На экране входа в систему нажмите «Специальные возможности» (Easy of access/Accessibility);

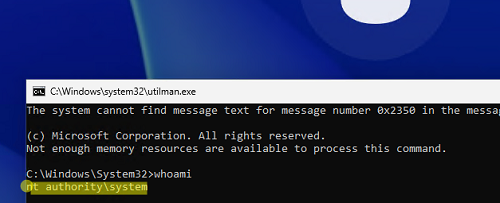

- Должно открыться окно командой строки Убедитесь, что данная консоль запущена от имени системы (NT Authority\SYSTEM):

whoami

- Из этой командной строки вы можете управлять локальными учетными записями Windows:

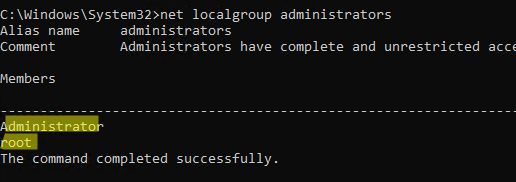

Выведите на компьютере список учетных записей с правами администратора:

net localgroup administratorsВ русской версии Windows в этой и последующих командах нужно заменить название группы Administrators на Администраторы.

В нашем примере в группе два пользователя. Вы можете сбросить пароль любого из этих пользователей, чтобы войти в Windows.

Если данная группа пустая, значит нужно назначить права администратору любому из пользователей Windows. Выведите список всех пользователей:netuserЧтобы добавить пользователя user1 в группу локальных администраторов, выполните команду:net localgroup administrators user1 /addЕсли на компьютере отсутствуют другие пользователи, кроме встроенной учетной записи Administrator, нужно сбросить пароль этого пользователя.

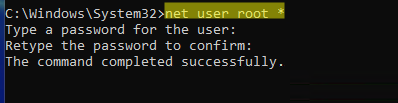

Если на вашем компьютере используется учетная запись Microsoft, вы можете сбросить ее пароль через _https://account.live.com/password/reset. Если восстановить пароль таким образом не удается, вам нужно включить локальную учетную запись Administrator, сбросить ее пароли и войти под ней. В дальнейшем рекомендуем вам создать отдельного локального пользователя с правами администратора, или добавить нового пользователя с облачной учетной записью Microsoft. - Чтобы сбросить пароль пользователя (в нашем примере он называется root), выполните команду:

net user root *Задайте новый пароль и подтвердите его (новый пароль должен соответствовать вашей политике паролей в Windows);

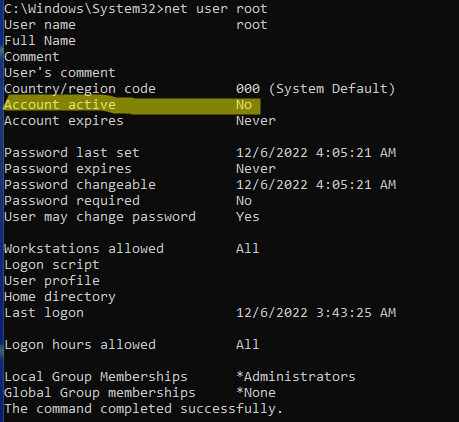

- Теперь нужно проверить, что ваша учетная запись включена. Выведите информацию об аккаунте:

net user rootЕсли пользователь отключен (Account active: No ), его нужно включить:net user root /active:yes

- Перезагрузите компьютер, еще раз загрузитесь с загрузочной USB флешки и замените файл utilman.exe исходным файлом (чтобы не оставлять лазейку в безопасности Windows):

copy c:\windows\system32\utilman.exebak c:\windows\system32\utilman.exe /y

Извлеките флешку, перезагрузите компьютер; - Теперь вы можете войти в Windows с помощью учетной записи, для которой вы сбросили пароль.Если при входе пользователя появляется ошибка Этот метод входа запрещено использовать для входа в Windows, значит на компьютере включена соответствующая групповая политика. Вы можете отключить ее с помощью редактора локальной GPO (gpedit.msc). Эту консоль также можно запустить из командной строки на экране входа в Windows.

sethc.exe

. Если вы заменили sethc.exe на cmd.exe, для вызова командной строки на экране входа в Windows достаточно 5 раз нажать клавишу Shift (срабатывает режим залипания и вызывается исполняемый файл sethc.exe).После сброса пароля пользователя вам будут доступны все файлы в профиле, программы и настройки, сохраненные пароли в диспетчере учетных записей Windows и все другие данные, доступные под пользователем (обратите внимание, что вы можете потерять доступ к файлам, зашифрованным EFS).

Обратите внимание, что если ваш компьютер добавлен в домен Active Directory, то на него могут действовать различные настройки через доменные групповые политики (GPO). В целях безопасности администраторы домена могут назначить на компьютеры специальные политики, которые, например отключают все локальные учетные записи, удаляют локальных пользователей из группы администраторов, или автоматически меняют пароль встроенной учетной записи администратора (через LAPS). Если вам нужно сбросить пароль администратора на таком компьютере, вам сначала нужно сбросить локальные политики и кэш GPO, и затем отключить компьютер от сети. Только после этого вы сможете войти в Windows под локальным админом с новым паролем.

круто

Что делать если нет ПО загрузочного, и в биос моя восмерка не выходит как не старался!!

Если ты не попал в Bios, значит не знаешь способа. Возьми мануал на свой ноут/мать и внимательно изучи. Способов попасть в настройки BIOS бывает масса. Если стандартные не катят не стесняйтесь читать мануал! Есть вариант подключить винт к другому компу и поменять файлы в другой оси…

Да я гляжу, ты тут самый умный…

Ты хоть зачитайся, если в биосе же выставлена защита.

Бро, сброс биоса на дефолтные настройки методом извлечения батарейки биос и замыкания контактов никто не отменял 😉

Нужен хотя бы установочный диск (флешка), причем не обязательно с Windows 8, подойдет и от win 7 и от XP

проще есть методы.

Ребята, я наверное 3 раз за все годы существования у меня интернета, а это уже более 10 лет, пишу комментарий к какой нибудь статейке. Но эта того стоит. Ребята, кто писал статью-да благославит вас Господь, низкий Вам поклон, думал уже разбивать лаптоп нахрен об стену 🙂 Выручила статейка, молодцы!

а что делать, если пишет «отказано в доступе»?

Или даже так: на свой бук решил поставить 8ку, поставил, и все… она тра*ет мне мозги с паролем, так как примитивный при установке не подошел, пришлось придумывать с буквами-цифрами-знаками разных регистров. Оговорю — пароль прописывал к учетке микрософт, с именем, мылом и прочим. Потом она дала при установке какой-то сбой, началось заново прошение о регистрации — создал обыкновенного пользователя.

Захожу в систему под простым юзером, но чтобы что-либо установить, требует пароль от учетки. Я вспомнить не могу его. По указанному методу пишет «отказано в доступе».

1) Насколько я понял, у вас есть аккаунт Microsoft. В этом случае сбросить его пароль можно тут: _https://account.live.com/password/reset

2) В любом случае вы можете активировать встроенного администратора, изменить его пароль и зайти под ним.

Не понятно, на каком этапе. пишет «отказано в доступе»

Спасибо. Пароль от учетки сменил на live.com

«ртказано в доступе» писало в консоле при «net user…»

«Сергей | 28 12 2012

Ребята, я наверное 3 раз за все годы существования у меня интернета, а это уже более 10 лет, пишу комментарий к какой нибудь статейке. Но эта того стоит. Ребята, кто писал статью-да благославит вас Господь, низкий Вам поклон, думал уже разбивать лаптоп нахрен об стену Выручила статейка, молодцы!»

Присоединясь, после двух часов рыскания по интернету, набрел на статью, и вуаля — 10 минут все готово.

Спасибо.

Спасибо вам, большое, за статью!

Мне помог способ скинуть пароль Админа на Вин8, после того, как я удалил учетную запись пользователя и активировал Админа (на Вин7 по умолчанию не было пароля, а тут сделали. Какой он был я так и не нашел)

Очень интересная статья. Спасибо.

А есть более щедящий способ? С новым ноутбуком не шёл в комплекте установочный диск, только активированная версия Windows8.. чему я уже не очень радуюсь. Написал ещё в службу поддержки, но особых надежд не питаю.. придётся искать установочный диск?

Нужен установочный диск с Windows 8/7, также подойдет любой загрузочный диск для Windows 7 (тот же ERD Comander или другой Live CD), главное быть внимательным, т.к. путь к Вашему системному диску скорее всего будет отличаться от назначенного в системе по-умолчанию (C:\)

Огромное спасибо !!! 2 «компьютерные» фирмы ничего не смогли сделать с польским ноутом в который залез продавец, поставил учетку а пароль не оставил .

единственное что я обошелся без установочного диска винды . я скачал образ проги erd_8_32 (300МБ), с помощью ее загрузился , там есть эксплорер ( проводник) ..с помощью его сделал манипулиции с указанными вами файлами ..и дальше все как вы описали ( тобиш командная строка мне понадобилось тока при замене пароля) …и о гуд !!! все получилось …

ЗЫ представленные проги в нете мне не подошли ..они либо не работали или были для 32 х версии , а у меня стояла 64

Пожалуйста! Один нюанс — в ERD уже есть встроенное средство по сбросу пароля администратора, им пользоваться намного проще :). Мануал написан для случаев, когда ERD нужной версии просто нет под рукой

Выдает «отказано в доступе» при замене CMD.exe на Sethc.exe.Что делать?

Скорее всего вы пытаетесь заменить файлы прямо на рабочей системе, так нельзя. Либо проверьте пути к дискам, возможно вы пытаетесь заменить файлы в установочном образе (он read only)

при попытке ввести имя Учётки мне пишет «Не является внутренней или внешней командой, исполняемой программой или пакетным файлом.»

И на русском ввел и на Инглише всё так же пишет, как быть помогите срочно пожалуйста.

при попытке ввести имя Учётки мне пишет «Не является внутренней или внешней командой, исполняемой программой или пакетным файлом.»

И на русском ввел и на Инглише всё так же пишет, как быть помогите срочно пожалуйста.

Я точно знаю что Имя на русском будет Муса а на английском Musa, но какую бы я не ввел мне пишет так как я выше описал.

Имя видно при введении пароля там по русски написано Муса , ввожу Муса а он не хочет «пускать меня дальше» как быть?

Если имя учетки пишется на русском, ее нужно взять в кавычки, например команда будет такая:

net user “Муса” NoviYPar00l

при попытке ввести имя Учётки

мне пишет «Не является

внутренней или внешней командой,

исполняемой программой или

пакетным файлом.»

И на русском ввел и на Инглише всё так же пишет, как быть помогите

срочно пожалуйста.

Имя учётки на русс Муса на Англ Musa какую вводить? Никакую не пропускает.

Elcomsoft System Recovery делает это на много проще

Спасибо ОГРОМНОЕ всё получилось, даже проще флешка мне понадобилась только чтобы открыть командную строку,а виндовс на неё даже не пришлось устанавливать… спасибо

Респект авторам за подробную инструкцию, все работает как часы. По этой методике сбросил пароль на Windows Serv 2008 x86.

Спасибо за статью, помогла сильно. Правда ни в какую не удалось загрузиться с Win8PE, судя по всему восьмая винда блокирует загрузку с LiveCD (перепробовал разные типы болванок). Поэтому пришлось доставать HDD из ноута и цеплять к системнику, грузиться там с Win8PE и руками подменять файлы cmd.exe и sethc.exe.

Спасибо за отзыв!

Не грузилась, т.к. скорее всего проблема в Secure Boot в Win 8- на сайте есть статья об этой технологии… познакомьтесь с ней

Спасибо за статью, помогло.

Единственное что имя пользователя оказалось не таким какое написано на экране входа в систему (в моем случае отображалось имя саня, а учетка оказалось называлась тупо и просто Гость

Для проверки всех существующих пользователей нужно набрать команду net user и уже после этого зная точно имя пользователя менять пароль

У меня ноутбук включается без пароля, но пароля администратора я не знаю и это создает проблемы с некоторыми операциями. Система виндовс 8. Можно ли на включенном ноуте сбросить пароль администратора, кстати я захожу в систему администратором — отключен запрос пароля, но при смене пароля нужно ввести стары, а вот его то я и не знаю.

Сбросьте пароль из командной строки (запущенной с правами админа), в этом случае вводить старый пароль не понадобится:

net user root NoviYPar00l

где root — имя вашего пользователя (скорее всего это administrator)

Спасибище огромное!!!!

Нажимаю Shift+F10 и ничего не происходит! помогите пожалуйста

А что делать, если у меня все на диске С. Когда первым делом я прописываю dir c:\ , мне пишет «Том в устройстве С имеет метку Зарезервировано системой. Серийный номер тома: …..» в таком вот ухе:(

Что делать?(

Тут вопрос под каким диском смонтирован в вашей загрузочной среде системный диск компьютера. Если под c:, значит все команды по сбросу нужно производить в контексте его…

Рекомендуется предварительно убедится в том, что вы работаете с нужным диском. Выполните последовательно команды cd c:\, а потом dir. По списку каталогов и файловна экране (содержимое диска c:\) убедитесь. что данный диск соответствует вашему диску C:\ в самой Windows 8

В этом и загвоздка, что выполнять команды по сбросу в контексте диска c: система не дает, выдавая данное сообщение (Том в устройстве С имеет метку Зарезервировано системой). Конкретно в моем случае это реакция на dir c:\

И на copy c:\windows\System32\sethc.exe c:\

тоже

Нет, вру — на copy c:\windows\System32\sethc.exe c:\ пишет

Системе не удалось найти указанный путь.

блин чувак, у меня на буке пользователь под именем : Марьям Омарова

как это в ком.строке прописать?

смотри чувак, я короче прописал net user он показал 3 пользователя Администратор, Гость и Сергей. Сергей вообще «не при делах» так как писал что пользователь «что то там не имеет и вообще урод по жизни» а с Админом и Гостем получилось, но когда я пишу пароль отвечает : «Компьютер не подключен к сети воспользуйтесь паролем с которого вы заходили в последний раз» (ну или что-то в этом роде) что делать не подскажешь? а на экране имя пользователя вообще написано Марьям Омарова….

Такое бывает с учетками Microsoft. Попробуй сбросить пароль тут _https://account.live.com/password/reset

Привет,

У меня всё получилось, после запуска net user … пишет «Команда выполнена успешно».

Но при попытке логина один фиг пароль неверный.

Как же так и что делать?

Спасибо.

Возможно проблема с раскладкой — у меня тоже самое было. Либо нужно проверить и если нужно активировать запись. Если совсем не получается — создать новую учетку, добавить ее в админы и зайти под ней.

Тоже грешил на клаву, но сегодня утром разобрался сам.

Сделал для администратора /active:yes и он заработал.

Кроме того пробовал добавить своего юзера в группу администраторов (в качестве запасного варианта) — тоже сработало.

Спасибо.

Огромное спасибо автору статьи! Думал уже придется винду сносить. Никто толком не знает как с этой 8-й обходиться! Очень помогло! Автору удачи и еще раз спасибо!

ребята помогите поставил 8винду.немогу в диск д задезть нажимаю на него он долго грузит в итоге ничего неоткрывает зависает

JОффтоп — для подобных вопросов у нас есть отдельный форум http://forum.winitpro.ru/

Спасибо за помощь! (достала эта 8-ка уже)

Остался вопрос: после того, как все настроено, что делать с файлом sethc.exe, который был скопирован в корень?

Удалить 🙂

У кого не появляется командная строка строка при нажатии SHIFT + F10 — подключите USB клавиатуру и нажимайте на ней.

После всего проделанного вошел под новым паролем но не видит один из трех дисков, а именно D . Что делать ?

Что-то новое… Проверьте, виден ли диск в диспетчере дисков и назначена ли ему буква диска. Если не назначена, присвойте

Вижу, хороший сайт. Теоретический вопрос:»Разве загрузочный диск не является LiveCD?»

Во многом они похоже, но LiveCD обычно подразумевает возможность полноценной работы с него, т.к. в нем установлены редакторы, браузеры и другая шелуха.

У меня сколь-то вопросов:

1. А что если хочу удалить пароль, поставить нулевой?

2. Где то наверное есть список команд для каждой системы? Это интересно, разбирать значения этих команд, например, использование слова net, почему, например, не надо писать net password of user… some (таким то), зачем надо писать /add?

1. Пароль, конечно можно сделать пустым и включить автоматический вход в систему без ввода пароля:

Для этого в строке поиска стартового экрана (или по нажатию Win+R) введите netplwiz и запустите консоль управления учетными записями. В открывшемся окне выберите пользователя (например, admin), и снимите галочку напротив строки «Требовать ввод имени пользователя и пароля» и сохраните нажатием кнопки Ок. Система попросит указать пароль пользователя. При следующей загрузке система автоматически зайдет под эти юзером.

2. Вам в помощь справка командной строки: net ? , net user ? и т.п.

То есть надо знать пароль пользователя?

Присоединяюсь к Дане:

Можно ли УДАЛИТЬ ПАРОЛЬ ПОЛНОСТЬЮ, чтобы система грузилась без запроса пароля?

Ведь если не будет выхода в Интернет, даже при вводе правильного пароля система не загрузится?

Привет!Подскажи,если у меня нет никаких дисков и при надатии шифта 5 раз.у меня открывается окно с текстом «Включить залипание клавиш» и что тоив этом роде.

Что значит нет никаких дисков? Если при 5-кратном нажатии shift не открывается командная строка, значит что-то сделал не так.

Интсрукция рабочая для всех версий Windows — я так уже не раз сбрасывал пароль в систему. Внимательно прочитай и выполни все последовательно.

Успехов!

Когда вставляешь диск с системой, то надо нажать Shift+F10, может в этом проблема? Возможно не загружается диск, у меня например для того чтобы он загрузился надо нажать любую клавишу, когда экран черный и он пишет, чтоб нажал.

Точна токая притензия виндосам 8.1полная версия микрософт ( логин и пороль немогу спомнить )

Получилось сбросить пароль по этой статье? На Windows 8.1 методику не тестировал… возможно и закрыли лазейку уже…

Да, огромное спасибо за статью, все получилось! Знала про эту лазейку на win7, не думала, что на 8-ке сработает, а вот получилось:)

Скажите, если я с помощью этого метода поставлю пароль на компьютер, на котором сейчас он спрашивает данные учетной записи майкрософт, но эти данные я не помню, даст ли это возможность зайти на комп? Т.е. будет ли виндовс 8 спрашивать пароль учетной записи майкрософт, если на нем будет стоять обычный пароль на вход для пользователя?

всем привет.Пароли рекомендую записывать,они же меняются в мозгах от времени.Зарегистрировался и все-равно запутался почти.Была у меня сегодня «печаль»,пишу пароль,а он мне выдает-не верно,попробуйте через account,либо по последнему паролю,а сам заблокирован на Microsoft.Разблокировал через экранную клавиатуру,где засела говорящая диктор

Добрый день, на Windows 8.1 новый компьютер, забыли пароль. Не в BIOS не в безопасный режим войти не дает, что делать?

Тут же все подробно расписано — нужен загрузочный или установочный диск с Win 8, безопасный режим тут не причем.

Как это не дает войти в BIOS — мы может просто не успеваете кнопку нажать нужную клавишу для входа в BIOS? Если система на базе UEFI для сброса пароля в натсройках UEFI нужно включить режим совместимости (Legacy Support или CSM) и отключить Secure Boot — в этом случае получится загрузится с загрузочного диска.

Считаю себя неплохим спецом, а тут облом! Принесли новый ноут Toshiba, пароль забыли, надо войти в систему. Вчера не стал возиться (Олимпиада, евромайдан, пятница…) думаю, завтра с утра убью пароли. Загрузочных флешек и софта по снятию паролей достаточно! С Win7 (и меньше) работы 2 мин.

В результате — провозился 2 часа, пока вьехал в BIOS с UEFI.

Никогда раньше почти не использовал «net», а теперь вот как помогла!

Спасибо автору статьи за намек… Конечно, сбросил пароли немного не так, но главное — результат.

Для восстановления доступа к системе раньше использовал загрузочные лайв-сиди. Но простота данного способа сброса пароля админа просто меня поразила. Спасибо за ликбез! 😉 Продолжайте публиковать интересные статьи.

Спасибо!

Зная этот способ, не нужно таскать с собой неcколько версий лайвCD под разные версии Windows 🙂

Забыла пароль,как сбросить пароль,что бы фото и музыка остались??

Поля, какая операционная система, под какой учёткой входишь (администратора или пользователя) есть масса вариантов.

Доброго времени суток ! А вот когда я таким образом пытаюсь сбросить пароль — система выдает , что учетная запись майкрософт то-ли не найдена , то-ли не существует ! Но как же так ? Я же только вчера входила спокойно ! У меня стоит 4-знач. пин-код четыре пятерки . Ноут Sony Vaio , windows 8.1 по-моему . Почему система отвечает , что учетной записи нет , когда она есть ? И вообще, как мог пароль не подойти ? Может есть варианты сброса пароля без потери содержимого этой учетной записи ? Помогите прошу … (((

Привет!

У тебя похоже используется не встроенная учетка Windows 8, а «облачная» учетная запись Microsoft. Ее пароль вроде бы можно восстановить через сайт Microsoft (_https://account.live.com/password/reset)

Если не поможет — придется по этой инструкции включить встроенную учетную запись локального администратора, задать ее пароль и войти под ней.

Вот это просто МЕГА-дыра! 0_0 Способ настолько изящный и эффективный, что прям сижу и думаю, как же до самого-то не дошло. Лучше не придумаешь.

Был ещё метод с подменой файла стандартной заставки на серверах, но там вероятность не 100%, что сработает, иногда заставку просто отключают.

Данная дыра убрана в 8.1 При включении командной строки просит пароль учетной записи

Правда, а я сделал это в как раз там — в виндоус 8,1.

гениально и просто без всяких заморочек. 5+

Установил win8. Активировал администратора через командную строку, поставил пароль на эту учетную запись. Потом выключил. Теперь не могу получить права uac и пароль от учетной записи администратора не могу ввести — пишет, что неверный пароль или имя. Что посоветуете?

Спасибо! Дельная и точная статья!

дочь поставила на 8 при обновлении до 8.1 пароль 0000 через 1.5 месяца требует пороль от почты а я его не помню

У меня стоит 8 винда, она была при покупке ноутбука уже установлена, пароль на учетной записи был на англий ком языке. Включила ноутбук, а там нет английской вкладки и она не меняется, что делать?

На винде 8.1 при попытке изменении пароля пишет сервер недоступен. В чём может быть причина

Хак с большой буквы. Автору лайк))

Меняла винду на базовое все и на 30% отключили ноут, теперь загружается до стадии УСТРАНЕНИЕ НЕПОЛАДОК и все сначала, что делать?

спасибо. нет СПАСИБО!!!

Спасибо автору! Супер статья, все работает!

Спасибо за детальное разъяснение.

Увы, на корпоративной 8.1 при нахождении компа в домене такой способ не прокатил. Он даже мой логин по команде net user не показывает…

Или я что-то не так делал?…

Скорее всего ваша учетка доменная, поэтому в локальной базе он не отображается.

Способ рабочий в любом случае. Возможно просто переименована учетка локального администратора. Список локальных администраторов выводится командой:

net localgroup administrators

Помогите восстановить/заменить пароль.Не могу войти в ноут,не помню пароль администратора.Вышеуказанные способы не подходят.Нет диска,диалоговое окно не открывается,другого комп нет,чтобы скачать разгрузочные файлы,или утилиту для восстановления.Даже если скачаю утилиту/программу,то возможно ли войти в систему с сохранением всех данных?(файлы,программы и т.д?).Не могу их потерять,т.к связаны с работой.

Яна, Вам в любом случае понадобится диск восстановления, или любой загрузочный / устаноаочный диск и ли флешка с Windows. По другому забытый пароль администартора не сбросить.

Система винд 8,1

Установочный диск не нужен для Win 8-10, для загрузки режима восстановления зажать shift и нажать перезагрузка.

Скажите, пи таком способе изм.пароля что произойдёт с данными/настройками, чувствительными к процедуре изменения пароля?

Доступ к ним будет потерян?

(я говорю, например, о файлах пользователя, зашифрованных EFS или, скажем, о creds for mail account in Outlook?)

Именно с EFS могут быть проблемы при сбросе пароля (см. статью https://winitpro.ru/index.php/2014/01/20/shifruem-dannye-v-windows-8-s-pomoshhyu-efs/). Все остальное: файлы, настройки програм, пароли в менеджере паролей должны остаться доступными.

Спасибо, помогло!

Не в курсе говорилось об этом или нет, но современный Касперский определяет это действие как Троян и происходит сработка. Если в вашей организации это критично, то стоит быть очень аккуратными.

Довольно муторный процесс. Если все равно нужен автозагрузочный носитель, проще создать с образом Win PE например от Sergei Strelec с кучей полезного софта. Загружаемся, пуск-> Программы WinPE-> Сброс паролей -> Password Reset -> Выбираем из списка нужную локальную учетку, сбрасываем пароль, перезагружаемся и входим.

Добрый день!

Проблема следующая, пароль забыл.

Через шифт + перезагрузка не получаю доступ к меню восстановление системы. Просто не открывается. В биос проверил, настройка для восстановления включена. Попробовал через флешку на который стоит образ вин 11, Шифт +10 открывается меню, командная строка, блокнот… но я вижу что диск С это флешка…

Как быть в таком случае я не понимаю… учетка причем есть подвязана под локального пользователя. Имею виду что я купил ноут не менял пользователя, просто зашел в учетную запись мелкомягких.

Переустанавливать воообще винду не хочу совсем! как быть не знаю…

Во втором случае возможно вы просто не поняли, что вашему локальному диску C: при загрузке с внешнего носителя назначена другая буква. И вам нужно выполнять все команды из этой статьи для другой буквы диска

в cmd не видет диск локальный не через диск парт не через vol после открытия блокнота в cmd открываю мой компьютер там нет системного диска (локального диска)

Убрал точку с правами админа на обычного пользователя. зашел в БИОС по паролю админа. написал , net user administrator /active:yes — после этого пробовал сохранить-F10, — не сохраняется. Пробовал Enter- комп пишет, что путь не найден. Как получить права админа?