Лично для меня было открытием, что в некоторых случаях компьютеры с Wiindows 10 могут не получать обновления со внутреннего WSUS сервера, вместо этого обращаясь в Интернет к серверам обновления Microsoft, хотя WSUS сервер для клиентов жестко установлен стандартной групповой политикой. Данная проблема связан с термином Dual Scan (не встречал на русском расшифровку термина, пусть это будет двойное сканирование).

Понятие Dual Scan представляет собой такую комбинацию настроек в Windows 10 1607 и выше, при которой клиенты начинают игнорировать настройки локального WSUS сервера, параллельно обращаясь для сканирования на наличие новых обновлений на внешние сервера Windows Update. Первые обращения с подобными проблемами были еще в мае 2017 года.

Сканирование обновлений выполняется одновременно и на WSUS сервере и на серверах WU, однако клиент принимает апдейты только от серверов WU. Таким образом, все обновления/патчи с локального WSUS, относящиеся к категории Windows будут игнорироваться такими клиентами. Т.е. обновления Windows в таком режиме получаются из интернета, а обновления драйверов и других продуктов со WSUS.

В моем случае на проблемном клиенте, в разделе Computer Configuration\Administrative Templates\Windows Components\Windows Update были включены две стандартные политики для обновления ПК со внутреннего WSUS:

- Configure Automatic Updates

- Specify intranet Microsoft update service location

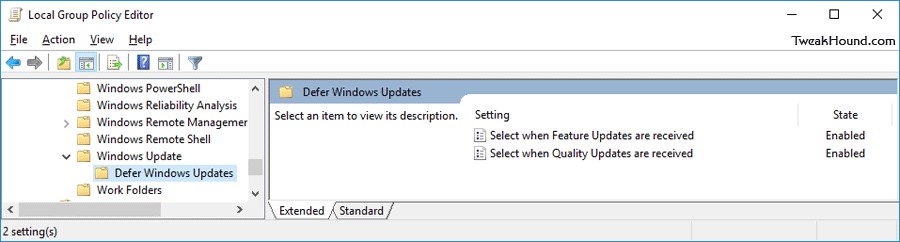

При этом на клиентских ПК Windows 10 в панели управления в разделе Обновления и безопасность –> Центр обновления Windows -> Дополнительные параметры включена опция Отложить получение обновлений компонентов (настройка аналогична политике ‘Select when Feature Updates are received’)

При такой комбинации настроек клиенты перестают получать обновления Windows со внутреннего WSUS сервера.

При такой комбинации настроек клиенты перестают получать обновления Windows со внутреннего WSUS сервера.

Таким образом, ситуация Dual Scan возникает при следующих комбинациях политик (или эквивалентных ключей реестра или настроек на клиентах Windows 10):

- Задан адрес локального WSUS политикой Specify intranet Microsoft update service location

- Включена одна из политик, относящихся к возможности отложенной установки апдейтов в концепции Windows Update for Business:

- Select when Feature Updates are received

- Select when Quality Updates are received

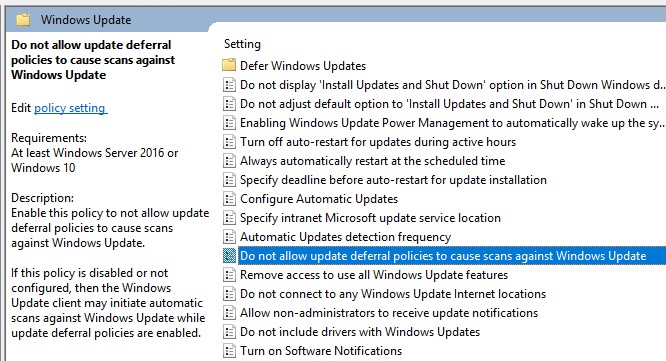

Чтобы исключить ситуацию с Dual Scan, а клиенты выполняли поиск обновлений Windows только на внутреннем WSUS сервере, нужно включить политику Do not allow update deferral policies to cause scans against Windows Update в разделе Computer Configuration\Administrative Templates\Windows Components\Windows Update.

Чтобы исключить ситуацию с Dual Scan, а клиенты выполняли поиск обновлений Windows только на внутреннем WSUS сервере, нужно включить политику Do not allow update deferral policies to cause scans against Windows Update в разделе Computer Configuration\Administrative Templates\Windows Components\Windows Update.

Данная политика присутствует в Windows 10 1607, однако в Windows 10 версии 1703 ее по умолчанию нет. Чтобы данная настройка GPO появилась, нужно установить обновление KB4034658 от 8 августа 2017.

Данная политика присутствует в Windows 10 1607, однако в Windows 10 версии 1703 ее по умолчанию нет. Чтобы данная настройка GPO появилась, нужно установить обновление KB4034658 от 8 августа 2017.

Добрый день! А как эту политику распространить на всю сеть через GPO? В редакторе групповых политик (Win2012R2) нет такой политики. И обновление, что указано в конце статьи, подходит только для Win2016/Win10

Скачайте, установите и скопируйте в центральное хранилище администартивных шаблонов на DC, версию для максимальной версии Windows, используемой в вашей сети.

https://winitpro.ru/index.php/2014/04/02/admx-group-policy-central-store/

В этом случае в редакторе GPO будут отображаться все доступные политики.

Есть еще вариант распространения данной настройки путем добавления ключей реестра через GPO, но это не так удобно.

Двойное сканирование можно отключить и через реестр:

ветка HKEY_LOCAL_MACHINE\SOFTWARE\Policies\ Microsoft\Windows\WindowsUpdate, параметр типа DWORD с именем DisableDualScan и значением 1

«Данная политика присутствует в Windows 10 1607, однако в Windows 10 версии 1703 ее по умолчанию нет. Чтобы данная настройка GPO появилась, нужно установить обновление KB4034658 от 8 августа 2017.»

Будет ли на 1703, без обновления KB4034658 работать отключение DualScan через GPO?

Да, политика (о по сути это ключ реестра) применятся будет, несмотря что в редакторее политик ее не видно.

Включил опцию «Не подключаться к расположениям Центра обновления Windows в Интернете».

Но компьютеры без интернета, все равно с большим трудом обновляются. Но если только дать доступ у интернету. Апдейты «танятуться «на ура». В чем еще может быть загвоздка?

«Обновляются со внутреннего WSUS, но с большим трудом» — это как? 🙂

В журнале windowsupdate.log какие-то ошибки есть на проблемных клиентах (какие версии ОС)?

То статистику не отправляют, то обновляются с большими задержками.

Но как только машине даешь инет, обновляется сразу и без проблем.

Логи в 10-ке без инета посмотреть тоже не просто, он же еще должен скачать и установить Microsoft Internet Symbol Store…

В любом случае нужно копать лог WindowsUpdate.log. Сформируйте лог журнала обновлений такой PowerShell командой:

Get-WindowsUpdateLog -logpath C:\Logs\WindowsUpdate.loghttps://winitpro.ru/index.php/2015/10/08/novyj-format-logov-agenta-obnovlenij-windows-10/

Для 64 битной не надо дублировать?

reg add «HKLM\SOFTWARE\Policies\ Microsoft\Windows\WindowsUpdate» /v DisableDualScan /t REG_DWORD /d 1 /f

в

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\WindowsUpdate\

Не знаю точно, лучше политикой 🙂

Для имиджа WIM хотелось бы сделать без sysprep.

После очередного обновления Exchange 2016, почему то включилась эта функция «Отложить получение обновлений компонентов», в результат при следующем обновлении сервер накачал всякой дряни в обход WSUS. Разные комбинации и «игры» с политиками результата не дали. Также не сработало включение «Do not allow update deferral policies to cause scans against Windows Update».

Помогло только то, чтобы просто убрать галку на этом меню «Отложить получение обновлений компонентов», путь реестра:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsUpdate\UX\Settings

Ключ — DeferUpgrade выставить в значение — 0.

Может есть какая то специальная политика для отключение, хз, не стал тратить время на поиски, применил этот ключ через политику: Конфигурация компьютера\Настройка\Конфигурация Windows\Реестр, DeferUpgrade со значением «Обновить».

Уточните, какая у вас версия Windows Server на Exchange сервере?

Я думал, что проблема характерна только для Windows 10.

Господа, на повестке 2 измечных вопроса:

1. Столкнулся с проблемой, WSUS winsrv 2012r2, РМ win10. Проблема следующего характера, при включенной политике «Не подключаться к расположениям Центра обновления Windows» — отваливается возможность активации MS продуктов. Возможно ли без этой политики как то сделать что бы WSUS контролировал тотально все обновления и ОС и MS Office, и при этом не рубил возможность активации и не отрубал магазин Windows ?

2. Каким образом обновления MS Office click to run ходят мимо WSUS’а, но самое интересное, не отображаются в списке обновлений впринципи (меняется только версионность офиса) ? (При так же отключенной политике «Не подключаться…»)

1) Активация через интернет? Внутреннего WSUS нет? Доступ в интернет через прокси?

2) click-to-run не использует WSUS для получения обновления (по крайней мере, это так в office 365). Там деплой обновления идет через CDN сеть microsoft, либо через локальную папку. Вот немного про это https://winitpro.ru/index.php/2019/09/04/razvertyvanie-office-2019-volume/, https://winitpro.ru/index.php/2020/01/27/kak-vyborochno-ustanovit-prilozheniya-v-office/)

А как вы справляетесь с тем, что при включенной политике «Do not allow update deferral policies to cause scans against Windows Update» перестает работать политика «Specify settings for optional component installation and component repair», а именно опция «Download repair content and optional features directly from Windows Update instead of Windows Server Update Services (WSUS)»?

Очень утомляет ставить всякие дотнеты, рсаты и прочее через dism

Ошибочка вышла, оказывается проблема была в параметре System/Internet Communication Management/Internet Communication settings/Turn off access to all Windows Update features, который я зачем-то включил

Как включить обновления через WU только для администраторов?

Обновления назначаются на компьютер, а не на пользователей. Возможно вам нужна GPO опция:

Computer Configuration > Administrative Templates > Windows Components > Windows Update > ‘Allow non-administrators to receive update notifications’ = Disabled

Это скроет от неадминов окно с уведомлениями об обнвлениях