По умолчанию удаленный RDP доступ к рабочему столу рядовых серверов с Windows Server или к контроллерам домена Active Directory разрешен только пользователям, добавленных в локальную группу Administrators, или администраторам домена (Domain Admins). В этой статье мы покажем, как предоставить RDP доступ к хостам Windows Server или контроллерам домена обычным пользователям без предоставления прав административных полномочий.

По умолчанию настройки безопасности Windows позволяют RDP подключение удаленному пользователю через службу Remote Desktop Services (TermService) если:

- Пользователь состоит в локальной группе Administrators или Remote Desktop Users;

- Пользователю разрешено подключение через локальную политику Allow the log on through Remote Desktop Services.

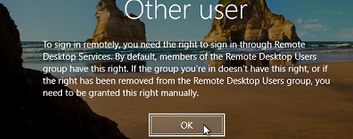

Чтобы войти в систему, вам нужно право на вход через службу удаленных рабочих столов

При попытке удаленно подключиться к рабочему столу Windows Server, у пользователя появится ошибка:

To sign in remotely, you need the rights to sign in Remote Desktop Services. By default only members of the Administrators group have this right. If the group you’re in doesn’t have this right, or if the right has been removed from Administrators group, you need to be granted this right manually.

Чтобы войти в систему удаленно, вам нужно право на вход через службы удаленных рабочих столов. По умолчанию такое право имеют члены группы Администраторы. Если у вашей группы нет этого права или оно было удалено для группы Администраторы, попросите предоставить его вам вручную.

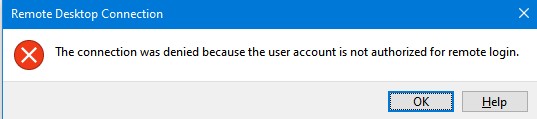

Если на удаленном хосте для RDP включена проверка подлинности NLA (Network Level Authentication), то при подключении появится другая ошибка:

The connection was denied because the user account is not authorized for remote login.

Подключение было запрещено, так как учетная запись пользователя не имеет прав для удаленного входа в систему.

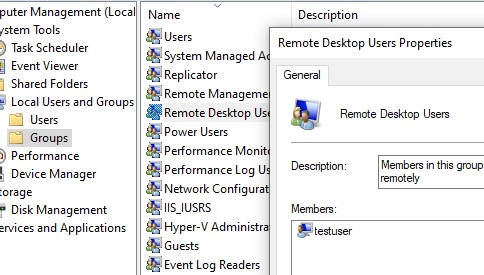

В этом случае, чтобы разрешить пользователю подключаться к Windows Server по RDP, вам достаточно добавить его в локальную группу Remote Desktop User. Для этого:

- Откройте mmc оснастку Local Users and Groups MMC (

lusrmgr.msc) и перейдите в раздел Groups; - Щелкните по группе Remote Desktop User (Пользователи удаленного рабочего стола);

- Нажмите кнопку Add и укажите имя пользователя (или группы), которому вы хотите предоставить RDP доступ;

- После этого пользователь сможет подключиться к этому хосту Windows по RDP.

Также вы можете добавить пользователя в группу доступа RDP из командной строки:

net localgroup "Remote Desktop Users" /add winitpro\kbuldogov

или из PowerShell (подробнее про управление локальными пользователями и группами в PowerShell).

Add-LocalGroupMember -Group "Remote Desktop Users" -Member kbuldogov

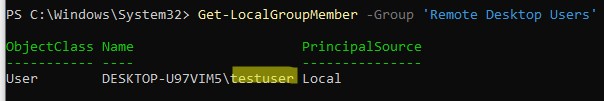

Вывести список пользователей в группе Remote Desktop Users

Get-LocalGroupMember -Group 'Remote Desktop Users'

По умолчанию Windows Server разрешает две одновременные удаленные RDP сессии. Т.е. два пользователю могут одновременно работать в собственных Remote Desktop сеансах. Если вам нужно большее количество одновременных RDP подключений, придется приобрести и активировать лицензии (RDP CAL) на сервере лицензирования RDS и установить роль Remote Desktop Services (это может быть отдельностоящий сервер с ролью RDSH или полноценная RDS ферма из нескольких серверов).

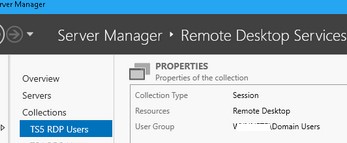

В RDS ферме для предоставления удаленного доступа можно использовать RDS коллекции. Откройте Server Manager > Remote Desktop Services > Tasks > Edit Deployment Properties.

Откройте коллекцию и в разделе User Group будут указаны группу безопасности, которым разрешено подключаться к RDSH хостам в этой коллекции.

Как предоставить RDP доступ к контроллеру домена Active Directory?

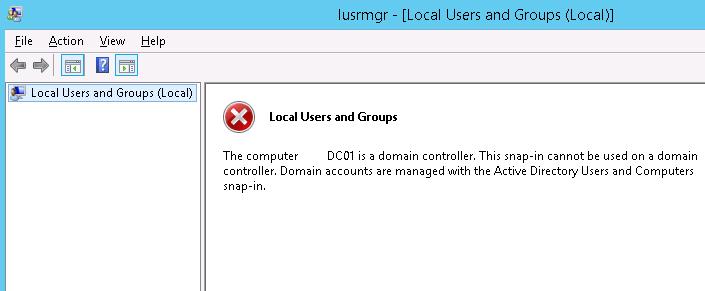

Если вам нужно предоставить рядовому пользователю, удаленный доступ к рабочему столу контроллера домена, то способ, описанный выше не сработает.

Дело в том, что после повышения роли сервера до контроллера домена Active Directory в оснастке управления компьютером пропадает возможность управления локальными пользователями и группами. При попытке открыть консоль Local Users and Groups (lusrmgr.msc). появляется ошибка:

The computer xxx is a domain controller. This snip-in cannot be used on a domain controller. Domain accounts are managed with the Active Directory Users and Computers snap-in.

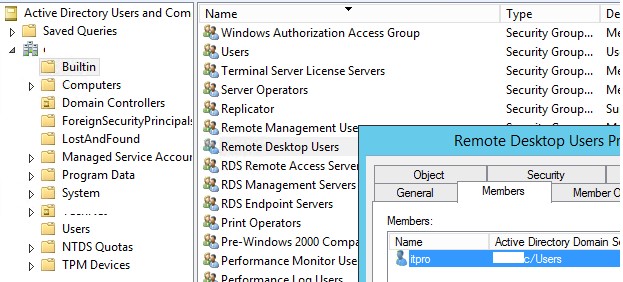

Как вы видите, на контроллере домена отсутствуют локальные группы. Вместо локальной группы Remote Desktop Users, на DC используется встроенная доменная группа Remote Desktop Users (находятся в контейнере Builtin). Управлять данной группой можно из консоли ADUC или из командной строки на DC.

Однако использовать эту группу для предоставления доступа нежелательно, т.к. она предоставит пользователю доступ ко всем DC в домене. В этом случае для предоставления прав лучше использовать политику Allow log on through Remote Desktop Services.

Однако в больших корпоративных сетях, обслуживаемых большим количеством персонала, нередко возникает необходимость предоставления RDP доступа к DC (как правило к филиальным DC или RODC) различным группам администраторов серверов, команде мониторинга, дежурным администраторам и прочим техническим специалистам. Также бывают ситуации, когда на DC разворачивают сторонние службы, управляемые не доменными администраторами, которое также необходимо как-то обслуживать.

Политика “Разрешить вход в систему через службу удаленных рабочих столов”

Чтобы разрешить доменному пользователю или группе удаленное RDP подключение к Windows, необходимо предоставить ему право SeRemoteInteractiveLogonRight. Вы можете предоставить это полномочие с помощью политики Allow log on through Remote Desktop Services (Разрешить вход в систему через службу удаленных рабочих столов).

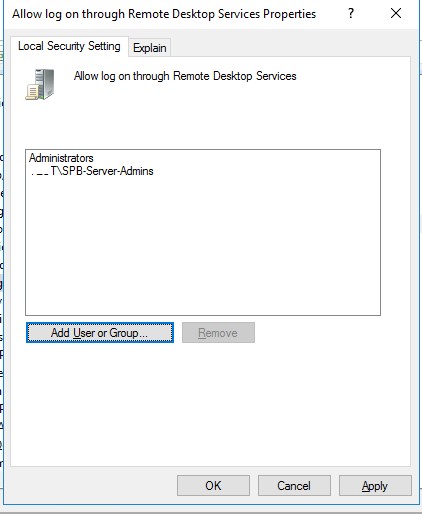

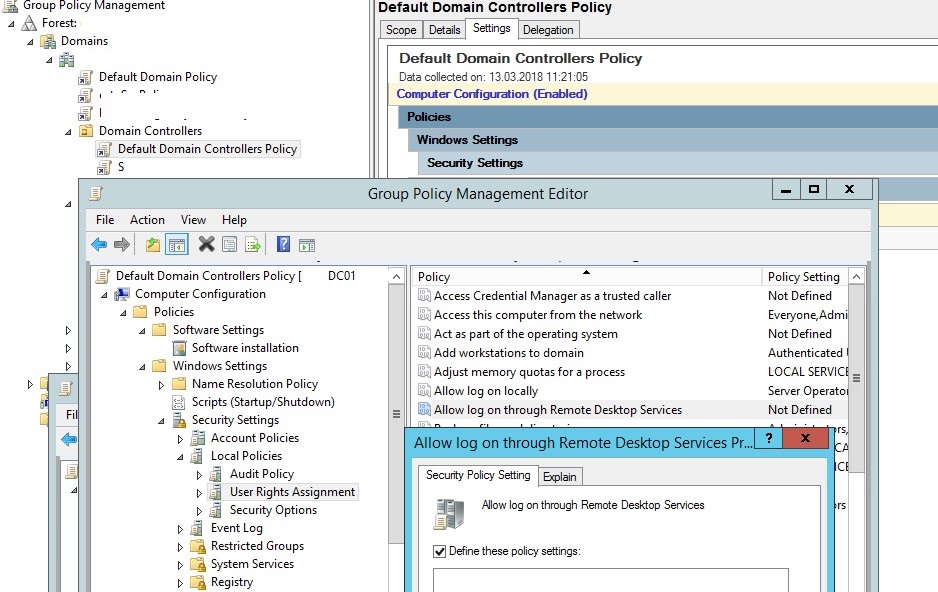

Чтобы разрешить RDP подключение к DC членам группы SPB-Server-Admin, нужно изменить настройку этой политики на контроллере домена:

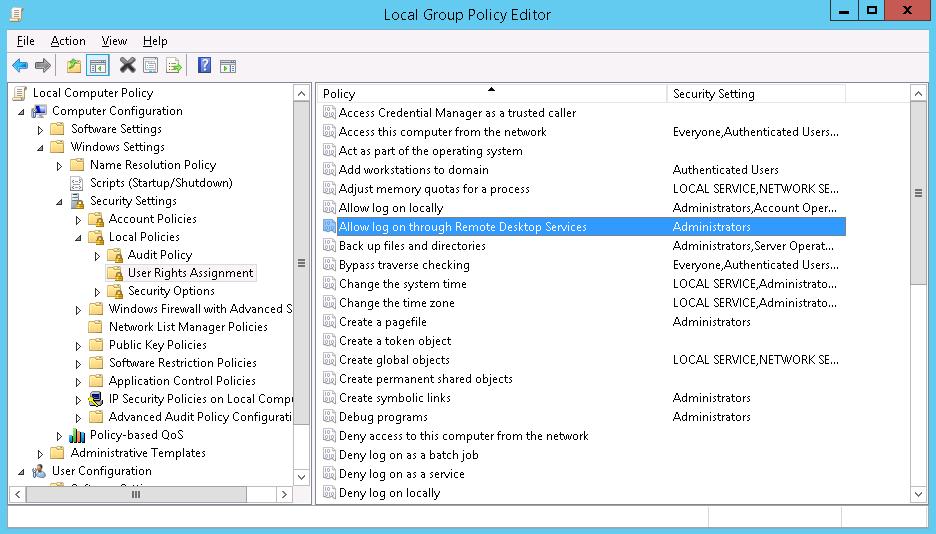

- Запустите редактор локальной политики (

gpedit.msc); - Перейдите в раздел Computer Configuration -> Windows settings -> Security Settings -> Local policies -> User Rights Assignment;

- Найдите политику с именем Allow log on through Remote Desktop Services (Разрешить вход в систему через службу удаленных рабочих столов);После повышения роли сервера до DC в этой локальной политике остается только группа Administrators (это администраторы домена).

- Отредактируйте политику, добавьте в нее непосредственно доменного пользователя или группу (в формате domain\somegroupname);

- Обновите настройки групповых политик командой:

gpupdate /force

Обратите внимание, что группа, которую вы добавили в политику Allow log on through Remote Desktop Services, не должны присутствовать в политике “Deny log on through Remote Desktop Services”, т.к. она имеет приоритет (см статью Ограничение сетевого доступа в домене под локальными учетками). Также, если вы ограничиваете список компьютеров, на которые могут логиниться пользователи, нужно добавить имя сервера в свойствах учетной записи в AD (поле Log on to в атрибуте LogonWorkstations).

- Account Operators

- Administrators

- Backup Operators

- Print Operators

- Server Operators.

Если это не сделать, при входе появится ошибка Этот метод входа запрещено использовать.

Для удобства вы можете создать в домене новую группу безопасности, например, AllowDCLogin. Затем нужно добавить в нее учетные записи пользователей, которым нужно разрешить удаленный доступ к DC. Если нужно разрешить доступ сразу на все контроллеры домена AD, вместо редактирования локальной политики на каждом DC, лучше через консоль управления доменными политиками (

GPMC.msc

) добавить группу пользователей в доменную политику Default Domain Controllers Policy (политика Allow log on through Remote Desktop Services находится в разделе Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment).

Теперь пользователи, которых вы добавили в политику, смогут подключаться к рабочему столу контроллеру домена по RDP.

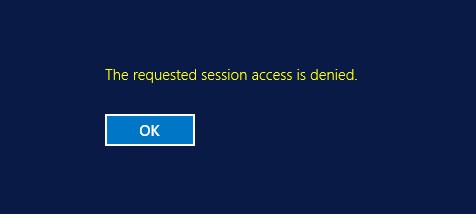

Доступ к требуемому сеансу RDP отклонен

В нескорых случаях при подключении по RDP к контроллеру домена, вы можете получить ошибку:

The requested session access is denied

Доступ к требуемому сеансу отклонен

Если вы подключаетесь к DC под неадминистративной учетной записью, это может быть связано с двумя проблемами:

- Вы пытаетесь подключиться к консоли сервера (с помощью

mstsc /admin). Такой режим подключения разрешен только пользователям с правами администратора сервера. Попробуйте подключиться к серверу в обычном режиме (без параметра/admin); - Возможно на сервере уже есть две активные RDP сессии (по умолчанию к Windows Server без службы RDS можно одновременно подключиться не более чем двумя RDP сеансами). Список активных сессий на удалённом компьютере и залогиненых пользователей можно вывести так:

qwinsta /server:dc01

Без прав администратора вы не сможете завершить сессии других пользователей. Нужно дождаться, пока администраторы освободят или завершат одну из сессий; - На хосте Windows Server включен режим Restricted Admin или Windows Defender Remote Credential Guard

После данных действий пользователи попадают в доменную группу corp\Builtin\Remote Desktop Users — таким образом получают RDP доступ на все компьютеры домена, а не только на конкретный контроллер домена. Будьте аккуратны с такими расширенными правами.

Да, таким образом пользователь попадает в доменную группу Remote Desktop Users, но она ведь не входит локальные группы Remote Desktop Users на доменных машинах. Или я ошибаюсь?

Да, я ошибся. Не на все компьютеры домена, а все контроллеры домена, где произведены настройки локальной политики.

Таким образом можно не только через «net localgroup», но и через оснастку ADUC давать доступ RDP.

Очередной раз — спасибо за статью 🙂

Если создать новую группу, например, AllowDCLogin, то она должна быть: и включена в группу ADUC «Пользователи удаленного рабочего стола», и добавлена в запись gpedit.msc «Разрешить вход в систему через службу удаленных рабочих столов». Вопрос: в чем смысл создания новой группы, если она, всё равно должна входить в группу ADUC «Польз. уд. раб. стола»?

» то она должна быть: и включена в группу ADUC «Пользователи удаленного рабочего стола» — это не обязательно, достаточно добавить группу в политику «Разрешить вход в систему через службу удаленных рабочих столов»

Вы попробуйте, если у Вас есть возможность. У меня без добавления «новой группы» в группу ADUC «Пользователи удаленного рабочего стола», пользователи не могут подключаться по RDP.

Добавить «новую группу» в политику «Разрешить вход в систему через службу удаленных рабочих столов» — это обязательно! AD Server 2016.

AD Server 2016

Затестил. Новая группа — «Remote Access», в которой нужные пользователи. Эта группа добавлена в дефолтную политику «Разрешить вход в систему через службу удаленных рабочих столов». Но либо вся группа, либо её пользователи (первое удобнее) должны быть добавлены и во встроенную группу «Пользователи удаленного рабочего стола».

Группа «Remote Access» может потребоваться лишь для наглядности и удобства.

Может кто-то ещё попробует оспорить сей факт? Ю велкам.

В остальном поднятая тема раскрыта достаточно. Спасибо автору.

Здравствуйте. Прошу прощения, в статье идёт вопрос про контроллер домена, а если нет доступ к обычному серверу в домене, тоже нужно всё что Вы описали делать?

спасибо. работает

Здравствуйте. У меня такая картина появилась на стенде в Hyper-V.

И вот это: «Доступ к требуемому сеансу отклонен» — довольно печально. Что любопытно, если сперва залогиниться под каким-нибудь доменадмином, а потом под рядовым пользователем, то «Доступ к требуемому сеансу отклонен» — для админа не появляется, и для рядового пользователя тоже. Игры с отключением/завершением сеанса пользователя по таймауту, тоже проблему не решают. Возможно, что это связано с тем, что в Hyper-V при подключении к виртуалкам используется RDP протокол, но хорошо бы разобраться. В реале это не вполне удобно.

Как я понял, проблема с доступом именно на сам Hyper-V хост?

Пользователи в группе Remote Desktop Users? и в политике Allow log on through Remote Desktop Services?

Подключаетесь через обычный режим

mstsc, а не черезmstsc /adminДоступ под разными учетками?

Привет . А что у тебя за стенд?

Ничего из вышеперечисленного не помогло. Доменная учетная запись всё еще не может быть подключена.

Добрый день. Прошу прощения за глупый вопрос.

«Обычно хватает возможностей делегирования пользователям административных полномочия в Active Directory» — если делегировать пользователю управление OU, через что будет осуществляться управление, если нет RDP доступа?

Скорее всего вы говорите про консоль ADUC. Ее можно поставить на любую рабочую станцию, не обязательно работать с DC

https://winitpro.ru/index.php/2016/04/03/ustanovka-osnastki-active-directory-v-windows-10/

Добрый день. Есть ли какой способ на удаленном компе добавить пользователя для подключения к RDP. При вводе команды:

net \\RC-COMPUTER localgroup «Пользователи удаленного рабочего стола» /add «User»

Получаю такой ответ.

Синтаксис данной команды:

NET

[ ACCOUNTS | COMPUTER | CONFIG | CONTINUE | FILE | GROUP | HELP |

HELPMSG | LOCALGROUP | PAUSE | SESSION | SHARE | START |

STATISTICS | STOP | TIME | USE | USER | VIEW ]

Net localgroup не поддерживает обращение к удаленным компьютерам.

Вам нужно что-то другое для удаленного доступа: Invoke-Command или psexec

Спасибо за статью.

Столкнулся с таким моментом: нужно было дать права к КД , некоему привилегированному пользователю, но так чтобы он мог только сбрасывать пароли учёткам. Задачу надо было быстро решить. Поэтому приняли решение дать ему Account Operators, но столкнулись с тем что RDP отваливается. Вобщем ситуация ровно описанная в статье. Но включение «Allow log on through Remote Desktop Services» и добавление этой группы(Account Operators в нашем случае) в данную гп не решило полностью проблему. То есть она необходима, но ещё требуется в свойствах системы на КД в Remote добавлять пользователя (так как странным образом в свойствах системы на КД доменная группа Account Operators как и другие группы из Builtin не определялась). После добавления пользователя доступ предоставился.

Ну наверно нет необходимости давать право входа на DC для пользователя, если просто нужно сбрасывать пароли.

Он это сможет делать и со своего ПК.

Просто делегируйте ему права на сброс паролей в AD (https://winitpro.ru/index.php/2018/12/29/active-directory-delegirovanie-admin-prav/) и поставьте на комп оснастку ADUC из RSAT(https://winitpro.ru/index.php/2016/04/03/ustanovka-osnastki-active-directory-v-windows-10/)